Publicité

Être conscient de l'importance de la sécurité et de la confidentialité en ligne est un aspect clé de l'utilisation de la technologie connectée. De nombreuses personnes se connectent et naviguent; ils lisent les courriers indésirables, cliquent sur des liens vers des sites Web douteux et haussent les épaules lorsque leur téléphone ou ordinateur portable est volé.

Non vraiment, ces gens existent. Vous les connaissez peut-être.

Tu pourrais être eux (bien que votre présence ici suggère le contraire).

La sensibilisation représente la moitié de la bataille. Utiliser les bons outils et les bons comportements est l'autre. Nous avons rassemblé les éléments suivants pour vous aider à comprendre comment garder vos informations personnelles à l'abri des pirates, des escrocs et des criminels en ligne.

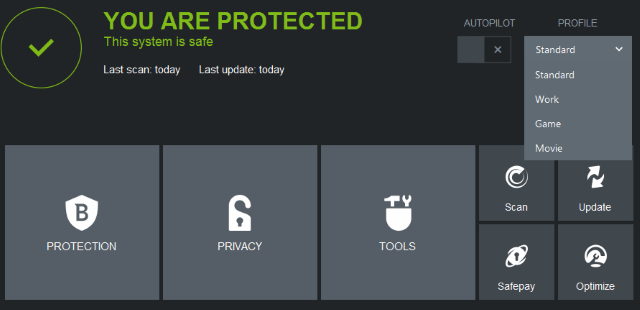

Suites de sécurité en ligne

Si vous lisez ceci sans l'aide d'un outil de sécurité en ligne, vous faites une grosse erreur. Vous devriez au moins avoir Windows Defender actif Windows Defender: 7 choses que vous devez savoir sur la solution antivirus de Microsoft La sécurité intégrée de Microsoft est-elle suffisante? Microsoft améliore continuellement ses outils de sécurité. Nous allons vous montrer les avantages et les inconvénients de Windows Defender dans Windows 8, Lire la suite ; au mieux, vous devez utiliser un outil premium comme BitDefender Bitdefender Internet Security 2015: le choix idéal pour les ordinateurs personnels [Giveaway]Bitdefender offre un antivirus, une protection de la vie privée, des opérations bancaires sécurisées, un pare-feu et un contrôle parental pour seulement 79,95 $. Internet Security 2015 semble être le choix optimal pour tous ceux qui souhaitent donner une sécurité à leur ordinateur renforcer. Lire la suite ou des options gratuites comme Avast Antivirus Gratuit Restez protégé contre tous les types de logiciels malveillants avec Avast Free AntivirusLa protection complète contre les logiciels malveillants n'a pas besoin de coûter une fortune. De nombreux programmes antivirus gratuits réputés sont aussi efficaces que les programmes payants, et avast! Antivirus gratuit est doté des meilleurs programmes antivirus Windows. Lire la suite .

Les suites de sécurité combinent des applications de pare-feu, une analyse antivirus et des vérifications en direct des processus en cours d'exécution pour garantir qu'aucun logiciel malveillant n'est actif sur votre PC. Ils peuvent également inclure la gestion des mots de passe et des outils de portefeuille sécurisé pour protéger vos informations d'identification lors de la connexion à des sites Web et des paiements en ligne.

Omettre d'utiliser l'un de ces outils sur un ordinateur Windows est risqué. Les menaces peuvent provenir de tous les angles, via votre navigateur, votre boîte e-mail, via URL raccourcies sur Twitter Unshorten It: décoder une URL raccourcie et voir vers quel site Web elle mène Lire la suite et une suite de sécurité vous protégera.

Outils anti-malware autonomes

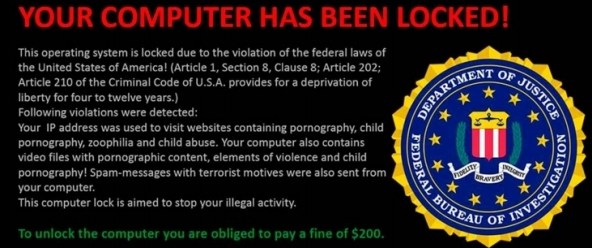

Vous devez également utiliser au moins un outil anti-malware autonome pour rechercher et gérer tout malware et logiciel publicitaire qui se retrouve sur votre système. Il est très difficile de faire fonctionner un ordinateur sans détecter quelque chose de malveillant, que ce soit cookies publicitaires agressifs Cookie Checker: découvrez quels cookies un site utilise Lire la suite ou quelque chose bien pire que les ransomwares Évitez de tomber victime de ces trois arnaques RansomwarePlusieurs escroqueries de ransomware importantes sont en circulation en ce moment; passons en revue trois des plus dévastateurs, afin que vous puissiez les reconnaître. Lire la suite .

L'utilisation d'outils anti-malware en conjonction avec une suite de sécurité vous aidera à combler les lacunes dans la couverture de votre suite de sécurité. Des contrôles réguliers vous aideront à protéger vos données personnelles.

Si vous n'utilisez pas déjà Malwarebytes Anti-Malware Assurez-vous que vous êtes propre avec ces outils antivirus à analyse unique gratuits [Windows]Il craint d’être constamment bombardé par des menaces informatiques, qu’il s’agisse de logiciels espions, de logiciels malveillants, de virus, d’enregistreurs de frappe ou quoi que ce soit d’autre. Une façon populaire de lutter contre ce problème consiste à installer une solution antivirus qui se trouve dans le ... Lire la suite , cela devrait être votre premier choix. Mais considérez également des alternatives comme Spybot - Rechercher et détruire Spybot - Search & Destroy: la voie simple mais efficace pour nettoyer votre PC des logiciels malveillantsAvec la liste sans cesse croissante des menaces, on ne peut jamais être trop prudent. Bien sûr, vous pouvez regarder quels sites Web vous visitez et ce que vous téléchargez, mais même avec ces précautions, vous devriez en avoir ... Lire la suite et SUPERAntispyware SUPERAntiSpyware est un outil essentiel dans la lutte contre les logiciels malveillants Lire la suite , aussi bien que apprendre à repérer les logiciels malveillants 5 vidéos qui vous apprennent comment repérer et supprimer les logiciels malveillantsLa suppression des logiciels malveillants peut être frustrante et longue. Et toutes les suites de sécurité ne sont pas égales. Cet article vous aidera à repérer l'activité des logiciels malveillants sur votre PC et à utiliser les bonnes tactiques pour les supprimer. Lire la suite sur votre système.

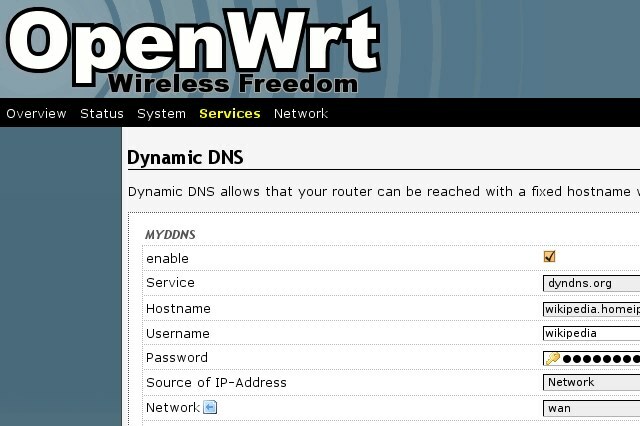

Utilisez votre pare-feu de routeur pour une défense réseau supplémentaire

Avec une suite de sécurité installée, votre pare-feu de l'ordinateur Quel pare-feu gratuit pour Windows vous convient le mieux?Nous mettons l'accent sur la suppression des antivirus et des logiciels malveillants, mais n'ignorons pas les pare-feu. Jetons un coup d'œil aux meilleurs pare-feu Windows gratuits, en comparant la facilité d'installation, la facilité d'utilisation et la disponibilité des fonctionnalités. Lire la suite est configuré en votre nom. Mais pour les meilleurs résultats, vous devrez confirmer que votre le pare-feu du routeur est également configuré correctement Comment configurer votre routeur pour sécuriser votre réseau domestiqueLes paramètres de routeur par défaut mettent votre réseau en danger, ce qui permet aux étrangers qui se chargent de libérer de la bande passante et potentiellement de commettre des crimes. Utilisez notre résumé pour configurer les paramètres de votre routeur standard afin d'empêcher tout accès non autorisé à votre réseau. Lire la suite . Sur de nombreux appareils qui ont été utilisés dès la sortie de l'emballage, ce n'est pas le cas.

Certains routeurs sont livrés avec des paramètres par défaut si lâches qu'il est possible pour les attaquants de accéder aux appareils sur votre réseau domestique Votre configuration de routeur par défaut vous rend-elle vulnérable aux pirates et aux escrocs?Les routeurs arrivent rarement dans un état sécurisé, mais même si vous avez pris le temps de configurer correctement votre routeur sans fil (ou câblé), il peut encore s'avérer être le maillon faible. Lire la suite sans même utiliser de mot de passe. Il est donc impératif que vous passiez un certain temps à configurer correctement les choses, en consultant la documentation du fabricant pour les meilleurs résultats.

Les outils anti-spam protégeront votre boîte de réception

L’explosion de la messagerie Web de Gmail et de Microsoft Outlook a entraîné une diminution du nombre de personnes applications de messagerie de bureau Les 5 meilleurs clients de messagerie gratuits pour votre ordinateur de bureauVous voulez le meilleur client de messagerie gratuit? Nous avons compilé le meilleur logiciel de messagerie pour Windows, Mac et Linux qui ne vous coûtera pas un centime. Lire la suite , qui à son tour a conduit à moins de recours aux outils anti-spam.

Après tout, Gmail et Outlook trouveront et bloqueront le spam et les logiciels malveillants, non?

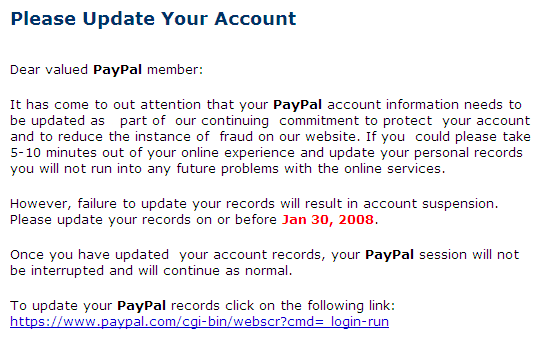

Eh bien non, pas tout à fait. En pratique, les deux systèmes ont tendance à laisser spam Ce que tout le monde doit savoir sur le traitement du spam par courrier électroniqueIl peut être presque impossible d'arrêter complètement le spam, mais il est certainement possible de réduire son flux à un filet. Nous décrivons certaines des différentes mesures que vous pouvez prendre. Lire la suite passer à travers le filet, et souvent ce sont e-mails de phishing Qu'est-ce que le phishing et quelles techniques les fraudeurs utilisent-ils exactement?Je n'ai jamais été fan de la pêche, moi-même. C'est principalement à cause d'une expédition précoce où mon cousin a réussi à attraper deux poissons pendant que je prenais la fermeture éclair. Semblables à la pêche réelle, les escroqueries par phishing ne sont pas ... Lire la suite . Habituellement, ceux-ci sont conçus par des escrocs pour paraître aussi authentiques que possible et vous persuader avec quelques images et mots d'apparence officielle pour vous séparer de vos informations d'identification sur PayPal (particulièrement lucratif pour les escrocs Comment les fraudeurs ciblent votre compte PayPal et comment ne jamais tomber amoureuxPayPal est l'un des comptes les plus importants que vous ayez en ligne. Ne vous méprenez pas, je ne suis pas un grand fan de PayPal, mais en ce qui concerne votre argent, vous ne voulez pas jouer. Tandis que... Lire la suite ), eBay, Facebook et même votre compte bancaire en ligne, en vous redirigeant vers une page Web usurpée et en attendant que vous vous connectiez. Vos informations d'identification sont ensuite récoltées, et votre identité volée 6 signes d'avertissement de vol d'identité numérique que vous ne devriez pas ignorerLe vol d'identité n'est pas trop rare de nos jours, mais nous tombons souvent dans le piège de penser qu'il arrivera toujours à «quelqu'un d'autre». N'ignorez pas les panneaux d'avertissement. Lire la suite .

Apprendre à repérer un e-mail malveillant 5 exemples pour vous aider à repérer une fraude ou un faux e-mailLe passage du spam aux attaques de phishing est perceptible et en augmentation. S'il y a un seul mantra à garder à l'esprit, c'est celui-ci - la défense numéro un contre le phishing est la sensibilisation. Lire la suite est important, mais il en va de même des outils anti-spam sur toutes les applications de messagerie de bureau que vous utilisez.

Gardez votre matériel et vos données hors de vue

Le vol de matériel est un problème permanent. Que vous utilisiez un smartphone ou une tablette, ou un ordinateur portable, il y a toujours un risque que des escrocs viennent et vous divorce de votre appareil bien-aimé Ne soyez pas une victime: conseils pratiques pour protéger votre smartphone contre le volCompte tenu du coût d'un nouveau smartphone, la plupart d'entre nous sont extrêmement décontractés quant à la façon dont nous les traitons. Mais garder un œil sur votre smartphone n'est pas difficile. Le garder à l'abri de la possibilité de vol est ... Lire la suite , soit physiquement, soit avec les logiciels malveillants des smartphones Ce que vous devez vraiment savoir sur la sécurité des smartphones Lire la suite .

Peut-être que la meilleure façon d'éviter que vos données soient volées est de les garder hors de vue en public. Lorsque vous marchez dans des zones animées, gardez votre téléphone dans votre poche et utilisez un Écouteur Bluetooth pour recevoir et recevoir des appels Le guide du débutant pour acheter le bon casque BluetoothLe sale petit secret pour acheter le casque Bluetooth parfait est qu'il n'y a pas de casque "parfait". Lire la suite (ne rien faire pour attirer l'attention sur vous serait mieux, cependant).

Dans les bars et restaurants, gardez votre téléphone dans votre poche, pas sur la table. Les SMS ne doivent pas être lus immédiatement.

Si vous devez vraiment utiliser une tablette ou un ordinateur portable en public, assurez-vous éviter d'utiliser les réseaux Wi-Fi publics 3 dangers de se connecter au Wi-Fi publicVous avez entendu dire que vous ne devriez pas ouvrir PayPal, votre compte bancaire et peut-être même votre e-mail lorsque vous utilisez le WiFi public. Mais quels sont les risques réels? Lire la suite , qui ne sont généralement pas sécurisés et peuvent héberger des logiciels malveillants et des attaquants prêts à détecter vos informations d'identification ou à vous tromper avec un attaque de l'homme du milieu Qu'est-ce qu'une attaque d'homme au milieu? Explication du jargon de sécuritéSi vous avez entendu parler d'attaques de type "homme du milieu" mais n'êtes pas sûr de ce que cela signifie, cet article est pour vous. Lire la suite . Soit utiliser une connexion captive à l'Internet mobile de votre smartphone, soit utiliser Logiciel VPN pour créer un lien sécurisé vers Internet Comment configurer un VPN (et pourquoi c'est une bonne idée d'en utiliser un)Devriez-vous utiliser un VPN? Il est fort probable que la réponse soit oui. Lire la suite (tout en étant conscient de la menace de fuites DNS Comment les fuites DNS peuvent détruire l'anonymat lors de l'utilisation d'un VPN et comment les arrêterLorsque vous essayez de rester anonyme en ligne, un VPN est la solution la plus simple, en masquant votre adresse IP, votre fournisseur de services et votre emplacement. Mais une fuite DNS peut totalement saper l'objectif d'un VPN ... Lire la suite ).

Il en va de même à la maison. Si tu as besoin de quittez la ville sans votre matériel important 6 endroits pour cacher vos disques durs et cartes mémoire lorsque vous êtes hors de la villeVous partez en vacances, laissant votre ordinateur et un immense trésor de données irremplaçables derrière vous pendant quelques jours. Que faire en cas de cambriolage ou pire? Lire la suite , assurez-vous qu'il est bien verrouillé ou au moins caché.

Trouvez votre matériel volé

En cas de vol de votre matériel, vos données sont en danger. Pour les appareils où les données sont cryptées Comment fonctionne le cryptage et est-il vraiment sûr? Lire la suite (comme l'iPhone), ça devrait aller, car le code d'accès est nécessaire pour déverrouiller et décrypter vos données.

Pour protéger votre matériel et vous donner la possibilité de le récupérer, vous devez installer le Solution de protection et de récupération des appareils Prey Utilisez Prey et ne perdez plus jamais votre ordinateur portable ou votre téléphone [multiplateforme]Voici le problème des appareils mobiles et portables: comme ils ne sont attachés à rien, il est presque trop facile de les perdre ou, pire, de les faire voler sous votre nez. Je veux dire, si vous ... Lire la suite . Il s'agit d'une application gratuite (jusqu'à trois appareils; les plans payants ajoutent la prise en charge de plus de matériel) qui propose des versions pour Windows, Ubuntu (et autres distributions Linux) Mac OS X, Android et iOS.

Une fois installé, Prey peut être utilisé pour suivre votre appareil, ainsi que lui demander à distance de se comporter de manière particulière pour frustrer le voleur.

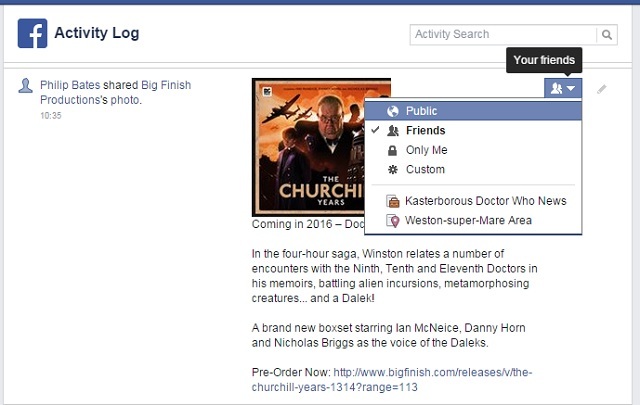

Gardez votre activité Facebook privée

Les paramètres publics sur Facebook sont un cauchemar de sécurité Facebook est-il vraiment sécurisé? Un tour d'horizon des manquements et des défautsFacebook, un site Web qui a moins d'une décennie, compte maintenant plus d'un milliard d'utilisateurs. Ces utilisateurs partagent de nombreuses informations sur leur vie. Où ils vivent, avec qui ils s'associent, avec quoi ... Lire la suite . Si le partage de photos et de pensées personnelles avec une charge d'informations personnelles n'était pas suffisant, Facebook vous encourage également à partager ces données avec des tiers, sous la forme de sites Web, d'applications et Jeux.

C'est donc une bonne idée de se familiariser avec Les différents paramètres de sécurité de Facebook Assurez-vous que vous êtes en sécurité avec les nouveaux paramètres de confidentialité de Facebook: un guide completFacebook signifie également deux autres choses: des changements fréquents et des problèmes de confidentialité. S'il y a une chose que nous avons apprise sur Facebook, c'est qu'ils ne se soucient pas vraiment de ce que nous aimons ou de notre vie privée. Ils ne devraient pas non plus ... Lire la suite .

À tout le moins, vous devez désactiver les associations d'applications (que vous pouvez ajuster Paramètres> Applications, en cliquant sur le X à côté de chacun), mais pour de meilleurs résultats, assurez-vous que votre paramètre par défaut pour le partage des liens, des photos et des mises à jour de statut est défini sur «Amis» plutôt que «Public». Il existe de nombreuses autres façons récupérer votre vie privée sur Facebook 8 choses à faire en une heure pour lutter contre la confidentialité de FacebookNous savons tous que Facebook engloutit autant d'informations que possible. Mais comment pouvez-vous reprendre le contrôle de votre vie privée? Quitter Facebook est une option, mais d'autres options sont disponibles. Lire la suite .

En fait, éliminez cela: pour les meilleurs résultats, quittez Facebook et ne revenez pas en arrière (bien que ils pourront toujours vous suivre Cela n'a pas d'importance si vous n'êtes pas sur Facebook: ils vous suivent toujoursUn nouveau rapport affirme que Facebook suit les gens sans leur permission. Peu importe si vous n'utilisez pas le service de réseautage social: ils vous regardent toujours. Que peux-tu y faire? Lire la suite ).

Seven est un chiffre porte-bonheur, mais vous n'avez pas besoin de chance pour protéger vos données et informations personnelles; il vous suffit de comprendre les risques et de vous comporter de manière appropriée.

Comment ajouteriez-vous à cette liste? Avez-vous une bonne habitude de sécurité, une astuce ou un conseil à partager? Donnez-nous vos suggestions dans les commentaires.

Crédit d'image: Cyber sécurité via Shutterstock, Un pickpocket avec masque via Ljupco Smokovski

Christian Cawley est rédacteur en chef adjoint pour la sécurité, Linux, le bricolage, la programmation et la technologie expliquée. Il produit également le podcast vraiment utile et possède une vaste expérience en matière de support de bureau et de logiciels. Contributeur au magazine Linux Format, Christian est un bricoleur de Raspberry Pi, un amoureux des Lego et un fan de jeux rétro.