Publicité

Vous êtes-vous déjà demandé si vous figuriez sur une liste d'observation de la NSA? Il s'avère que si vous y avez même pensé (ou à la confidentialité en ligne en général), vous êtes probablement plus susceptible d'en avoir un. Quelques informations concernant des mises à jour concernant la surveillance de masse par la NSA au cours de la semaine écoulée, y compris des révélations d'une analyse de la Système de collecte de données XKeyscore Pourquoi les courriels ne peuvent pas être protégés de la surveillance du gouvernement"Si vous saviez ce que je sais du courrier électronique, vous ne pourriez pas l'utiliser non plus", a déclaré le propriétaire du service de messagerie sécurisé Lavabit lors de sa récente fermeture. "Il n'y a aucun moyen de faire crypté ... Lire la suite , nous ont donné une idée de qui pourrait faire partie des individus «ciblés» de la NSA.

Êtes-vous sur la liste?

Dans des documents précédents, des entretiens et d'autres documents désormais publics, la NSA a déclaré que, bien qu'ils puissent collecter des données de presque n'importe qui, elles ne ciblent qu'un petit nombre de personnes qui pourraient être impliquées dans des activités suspectes activité. Ce qui constitue exactement une activité suspecte n'a jamais été très clair, mais il est prudent de supposer que quiconque essaie d'entrer entrer en contact avec une organisation terroriste, acheter de la drogue en ligne, ou avoir clairement l'intention de violer la loi, serait un cible.

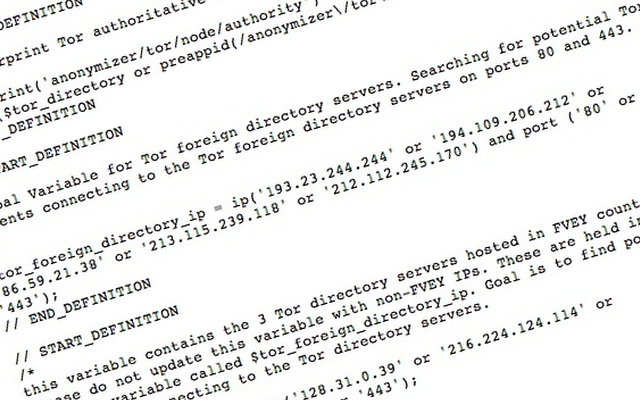

Il s'avère que de nombreuses choses peuvent vous faire figurer sur la liste, notamment la visite d'un certain nombre de sites Web liés à la confidentialité, ou même la recherche d'outils liés à la confidentialité. Par exemple, une analyse récente d'un élément présumé du code XKeyscore a révélé que les gens seraient ciblés pour la surveillance s'ils recherchaient des articles sur TAILS, un système d'exploitation sécurisé. Le code stipule que TAILS est «préconisé par les extrémistes sur les forums extrémistes». (Je me demande s'ils savent que c'est aussi préconisé comme une distribution Linux très sécurisée par les rédacteurs technologiques sur MakeUseOf Systèmes d'exploitation Linux pour le paranoïaque: quelles sont les options les plus sécurisées?Le passage à Linux offre de nombreux avantages aux utilisateurs. D'un système plus stable à une vaste sélection de logiciels open source, vous êtes sur un gagnant. Et cela ne vous coûtera pas un sou! Lire la suite .)

Sans surprise, les recherches de Tor inscrivent également des personnes sur la liste de surveillance ciblée. Les autres applications qui font leur apparition incluent «HotSpotShield, FreeNet, Centurian, FreeProxies.org, MegaProxy, privacy.li et un service de messagerie anonyme appelé MixMinion ainsi que son prédécesseur MixMaster. " (daserste.de)

Il est raisonnable de supposer que les VPN, les logiciels de cryptage et autres applications et services liés à la sécurité vous feront également gagner une place sur la liste de surveillance.

Si tel est le cas, il semble probable qu'un grand nombre de lecteurs MakeUseOf soient déjà surveillés, et bien d'autres seront sur la liste d'ici peu.

Comment connaissons-nous XKeyscore?

Entendre quelque chose comme ça pourrait vous amener à vous interroger sur la source de l'information qui a soulevé de nombreux experts en sécurité. Le programme XKeyscore a été détaillé pour la première fois dans les révélations d'Edward Snowden, et a été profilé à plusieurs reprises depuis (voici une bonne aperçu de XKeyscore de Le gardien). En bref, c'est un système qui permet aux employés de la NSA de rechercher une base de données massive d'informations collectées, y compris les e-mails, et permet de surveiller les données réelles, pas seulement les métadonnées.

Le code XKeyscore qui fait des vagues en ce moment a été publié pour la première fois dans une publication allemande appelée Taggeschau, bien qu'ils aient refusé d'indiquer l'origine des informations. Rien n'indiquait que le code provenait de documents publiés l'année dernière par Snowden, amenant un certain nombre de grands experts de la confidentialité et de la sécurité à spéculer qu'il existe désormais une deuxième NSA plus faible.

Après la publication du code XKeyscore, il a été analysé par un certain nombre d'experts et certains des résultats ont été publiés dans Taggeschau dans une revue de Jacob Applebaum, John Goetz, Lena Kampf et d'autres. Depuis cette publication, d'autres experts ont pesé. Errata Security a publié un examen intéressant du code, déclarant qu'il ne s'agissait peut-être pas d'un vrai code sur tout - qu'il aurait pu être compilé à partir d'extraits de code plus anciens, ou éventuellement d'une formation Manuel. Donc, tout doit être pris avec un grain de sel pour le moment.

Qu'est-ce que cela signifie pour toi?

En bref, cela signifie que vous êtes probablement sur une liste de surveillance ciblée par la NSA, surtout si vous êtes un lecteur régulier de MakeUseOf ou si vous avez effectué des recherches sur des outils ou des articles liés à la confidentialité. Et même si cela ne signifie pas que vos téléphones sont sur écoute ou qu'il y a une camionnette noire à l'extérieur de votre maison, c'est très préoccupant du point de vue de la confidentialité.

Bien que la recherche d'outils de confidentialité vous permettra probablement d'être ajouté à une liste NSA, nous vous recommandons de les utiliser, même si vous n'avez rien à cacher. Ce n'est pas parce que vous êtes mis sur une liste de recherche de Tor que la NSA peut voir ce que vous faites pendant que vous l'utilisez. Et même si vous êtes sur la liste TAILS, c'est toujours un excellent système d'exploitation sécurisé.

Si vous ne savez pas pourquoi vous devriez vous soucier de la confidentialité en ligne ou quoi faire à ce sujet, vous pouvez consulter ce article récemment publié sur la Journée d’action Ne nous espionnez pas Leçons tirées de ne pas nous espionner: votre guide de la confidentialité sur Internet Lire la suite qui réitère toutes les raisons pour lesquelles la surveillance de masse est mauvaise et un certain nombre de choses que vous pouvez faire pour faire une différence, notamment en utilisant des outils de chiffrement, en soutenant les organisations axées sur la confidentialité et en mot.

Et n'oubliez pas de consulter tous les conseils présentés par notre Section Questions de sécurité: crypter vos e-mails avec PGP PGP Me: une assez bonne confidentialité expliquéePretty Good Privacy est une méthode de cryptage des messages entre deux personnes. Voici comment cela fonctionne et s'il résiste à l'examen. Lire la suite , crypter vos chats Facebook Protégez vos chats Facebook avec le cryptageFacebook veut prendre vos messages personnels et les utiliser comme un moyen de vous cibler avec plus de publicité. Essayons de les arrêter. Lire la suite , apprenez éléments essentiels de la sécurité des smartphones Ce que vous devez vraiment savoir sur la sécurité des smartphones Lire la suite , et plus.

Que pensez-vous de ces révélations? Êtes-vous surpris par le code XKeyscore? Pensez-vous que c'est un véritable extrait de code, ou autre chose? Que pensez-vous que nous verrons dans les prochaines semaines? Partagez vos pensées ci-dessous!

Crédit d'image: Mike Mozart via Flickr.

Dann est un consultant en stratégie de contenu et en marketing qui aide les entreprises à générer de la demande et des prospects. Il blogue également sur la stratégie et le marketing de contenu sur dannalbright.com.