Publicité

La menace de contracter un virus est bien réelle. L'omniprésence de forces invisibles travaillant à attaquer nos ordinateurs, à voler nos identités et à piller nos comptes bancaires est une constante, mais nous espérons qu'avec le bonne quantité de nous technique Les 5 meilleurs disques de secours et de récupération pour une restauration du système WindowsVoici les meilleurs disques de secours Windows pour vous aider à accéder à votre ordinateur pour effectuer des réparations et des sauvegardes, même s'il ne démarre pas. Lire la suite et un peu de chance, tout ira bien.

Cependant, aussi avancés que soient les antivirus et autres logiciels de sécurité, les attaquants potentiels continuent de trouver de nouveaux vecteurs diaboliques pour perturber votre système. Le bootkit en fait partie. Bien que n'étant pas entièrement nouveau sur la scène des logiciels malveillants, il y a eu une augmentation générale de leur utilisation et une intensification certaine de leurs capacités.

Voyons ce qu'est un kit de démarrage, examinons une variante du kit de démarrage, Nemesis et

réfléchissez à ce que vous pouvez faire pour rester clair 10 étapes à suivre lorsque vous découvrez des logiciels malveillants sur votre ordinateurNous aimerions penser qu'Internet est un endroit sûr pour passer notre temps (toux), mais nous savons tous qu'il y a des risques à chaque coin de rue. Courriel, réseaux sociaux, sites Web malveillants qui ont fonctionné ... Lire la suite .Qu'est-ce qu'un Bootkit?

Pour comprendre ce qu'est un kit de démarrage, nous allons d'abord expliquer d'où vient la terminologie. Un bootkit est une variante d'un rootkit, un type de malware avec la capacité de se cacher de votre système d'exploitation et de votre logiciel antivirus. Les rootkits sont notoirement difficiles à détecter et à supprimer. Chaque fois que vous allumez votre système, le rootkit accordera à un attaquant un accès continu au niveau racine au système.

Un rootkit peut être installé pour un certain nombre de raisons. Parfois, le rootkit sera utilisé pour installer plus de logiciels malveillants, parfois il sera utilisé pour créer un ordinateur «zombie» dans un botnet Comment une attaque DoS peut-elle éliminer Twitter? [La technologie expliquée] Lire la suite , il peut être utilisé pour voler des clés de chiffrement et des mots de passe, ou une combinaison de ceux-ci et d'autres vecteurs d'attaque.

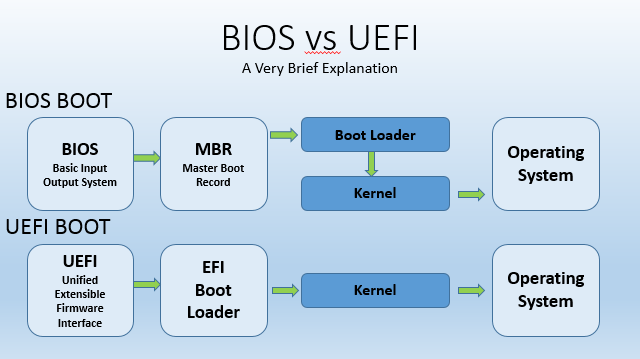

Les rootkits de niveau du chargeur de démarrage (bootkit) remplacent ou modifient le chargeur de démarrage légitime par l'une des conceptions de ses attaquants, affectant le Master Boot Record, le Volume Boot Record ou d'autres secteurs de démarrage. Cela signifie que l'infection peut être chargée avant le système d'exploitation et peut ainsi renverser tous les programmes de détection et de destruction.

Leur utilisation est en augmentation, et les experts en sécurité ont noté un certain nombre d'attaques ciblant les services monétaires, dont «Nemesis» est l'un des écosystèmes de logiciels malveillants les plus récemment observés.

Un ennemi de la sécurité?

Non, pas un Star Trek film, mais une variante particulièrement méchante du bootkit. L'écosystème de logiciels malveillants Nemesis est livré avec un large éventail de capacités d'attaque, y compris les transferts de fichiers, la capture d'écran, la journalisation des frappes, l'injection de processus, la manipulation de processus et la planification des tâches. FireEye, la société de cybersécurité qui a repéré Nemesis pour la première fois, a également indiqué que le malware comprend un système complet de prise en charge de porte dérobée pour une gamme de protocoles réseau et de canaux de communication, permettant une plus grande commande et un contrôle une fois installée.

Dans un système Windows, le Master Boot Record (MBR) stocke des informations relatives au disque, telles que le nombre et la disposition des partitions. Le MBR est vital pour le processus de démarrage, contenant le code qui localise la partition principale active. Une fois cela trouvé, le contrôle est passé à l'enregistrement de démarrage de volume (VBR) qui réside sur le premier secteur de la partition individuelle.

Le bootkit Nemesis détourne ce processus. Le malware crée un système de fichiers virtuel personnalisé pour stocker les composants Nemesis dans l'espace non alloué entre partitions, détournant le VBR d'origine en écrasant le code d'origine avec le sien, dans un système doublé "BOOTRASH."

«Avant l'installation, le programme d'installation de BOOTRASH collecte des statistiques sur le système, y compris la version et l'architecture du système d'exploitation. Le programme d'installation est capable de déployer des versions 32 bits ou 64 bits des composants Nemesis en fonction de l'architecture du processeur du système. Le programme d'installation installera le kit de démarrage sur tout disque dur doté d'une partition de démarrage MBR, quel que soit le type spécifique de disque dur. Cependant, si la partition utilise l'architecture de disque GUID Partition Table, contrairement au schéma de partitionnement MBR, le logiciel malveillant ne poursuivra pas le processus d'installation. »

Ensuite, à chaque appel de la partition, le code malveillant injecte les composants Nemesis en attente dans Windows. Par conséquent, "L'emplacement d'installation du logiciel malveillant signifie également qu'il persistera même après la réinstallation du système d'exploitation système, largement considéré comme le moyen le plus efficace pour éradiquer les logiciels malveillants », laissant une lutte difficile pour système.

Curieusement, l'écosystème de logiciels malveillants Nemesis comprend sa propre fonction de désinstallation. Cela rétablirait le secteur de démarrage d'origine et supprimerait le malware de votre système - mais n'est là que si les attaquants doivent supprimer le malware de leur propre gré.

Démarrage sécurisé UEFI

Le bootkit Nemesis a largement affecté les organisations financières afin de recueillir des données et de siphonner les fonds. Leur utilisation ne surprend pas l'ingénieur marketing technique senior d'Intel, Brian Richardson, OMS Remarques «Les bootkits et rootkits MBR sont un vecteur d'attaque de virus depuis l'époque de« Insérez le disque dans A: et appuyez sur ENTER pour continuer ». Il est venu pour expliquer que même si Nemesis est sans aucun doute un logiciel malveillant extrêmement dangereux, il peut ne pas affecter votre système domestique si facilement.

Les systèmes Windows créés au cours des dernières années auront probablement été formatés à l'aide d'une table de partition GUID, avec le firmware sous-jacent basé sur UEFI Qu'est-ce que l'UEFI et comment vous protège-t-il davantage?Si vous avez démarré votre PC récemment, vous avez peut-être remarqué l'acronyme «UEFI» au lieu de BIOS. Mais qu'est-ce que l'UEFI? Lire la suite . La partie de création du système de fichiers virtuel BOOTRASH du malware repose sur une interruption de disque héritée qui n'existera pas sur les systèmes démarrant avec UEFI, tandis que la vérification de signature UEFI Secure Boot bloquerait un kit de démarrage pendant le démarrage processus.

Donc, ces nouveaux systèmes préinstallés avec Windows 8 ou Windows 10 pourraient bien être absous de cette menace, du moins pour l'instant. Cependant, cela illustre un problème majeur avec les grandes entreprises qui ne mettent pas à jour leur matériel informatique. Ces entreprises utilisent toujours Windows 7, et dans de nombreux endroits encore sous Windows XP, s'exposent eux-mêmes et leurs clients à un menace financière et de données majeure Pourquoi les entreprises gardant les infractions secrètes pourraient être une bonne choseAvec autant d'informations en ligne, nous nous inquiétons tous des failles de sécurité potentielles. Mais ces violations pourraient être gardées secrètes aux États-Unis afin de vous protéger. Cela semble fou, alors que se passe-t-il? Lire la suite .

Le poison, le remède

Les rootkits sont des opérateurs délicats. Maîtres de l'obscurcissement, ils sont conçus pour contrôler un système aussi longtemps que possible, récoltant autant d'informations que possible tout au long de cette période. Les sociétés antivirus et anti-programme malveillant ont pris note et un certain nombre de rootkit les applications de suppression sont désormais disponibles pour les utilisateurs Le guide de suppression complète des logiciels malveillantsLes logiciels malveillants sont partout ces jours-ci, et l'éradication des logiciels malveillants de votre système est un processus long, nécessitant des conseils. Si vous pensez que votre ordinateur est infecté, voici le guide dont vous avez besoin. Lire la suite :

- Malwarebytes Anti-Rootkit Beta

- Kaspersky Lab TDSSKiller

- Avast aswMBR

- Bitdefender Anti-Rootkit

- GMER - application avancée nécessitant une suppression manuelle

Même avec la possibilité d'une suppression réussie, de nombreux experts en sécurité conviennent que la seule façon être sûr à 99% d'un système propre est un format de lecteur complet - alors assurez-vous de garder votre système sauvegardé!

Avez-vous déjà utilisé un rootkit, ou même un bootkit? Comment avez-vous nettoyé votre système? Faites-le nous savoir ci-dessous!

Gavin est rédacteur principal pour MUO. Il est également rédacteur en chef et gestionnaire SEO pour le site frère de MakeUseOf, Blocks Decoded. Il a un BA (Hons) écriture contemporaine avec des pratiques d'art numérique pillées dans les collines du Devon, ainsi que plus d'une décennie d'expérience professionnelle en écriture. Il aime beaucoup de thé.