Publicité

Lors de la conférence sur la sécurité de Black Hat Europe de cette année, deux chercheurs de l'Université chinoise de Hong Kong a présenté une recherche qui a montré un exploit affectant les applications Android cela pourrait potentiellement laisser plus d'un milliard d'applications installées vulnérables aux attaques.

L'exploit repose sur une attaque homme-au-milieu de l'implémentation mobile de la norme d'autorisation OAuth 2.0. Cela semble très technique, mais qu'est-ce que cela signifie réellement et vos données sont-elles en sécurité?

Qu'est-ce que OAuth?

OAuth est un standard ouvert utilisé par de nombreux sites Web et applications 3 termes de sécurité essentiels que vous devez comprendreConfus par le cryptage? Déconcerté par OAuth, ou pétrifié par Ransomware? Revoyons quelques-uns des termes de sécurité les plus couramment utilisés, et exactement ce qu'ils signifient. Lire la suite pour vous permettre de vous connecter à une application ou à un site Web tiers en utilisant un compte de l'un des nombreux fournisseurs OAuth. Google, Facebook et Twitter sont certains des exemples les plus courants et les plus connus.

Le bouton d'authentification unique (SSO) vous permet d'accorder l'accès aux informations de votre compte. Lorsque vous cliquez sur le bouton Facebook, l'application ou le site Web tiers recherche un jeton d'accès, lui accordant l'accès à vos informations Facebook.

Si ce jeton n'est pas trouvé, il vous sera demandé d'autoriser l'accès tiers à votre compte Facebook. Une fois que vous avez autorisé cela, Facebook reçoit un message du tiers demandant un jeton d'accès.

Facebook répond avec un jeton, accordant au tiers l'accès aux informations que vous avez spécifiées. Par exemple, vous autorisez l'accès à vos informations de profil de base et à votre liste d'amis, mais pas à vos photos. Le tiers reçoit le jeton et vous permet de vous connecter avec vos informations d'identification Facebook. Ensuite, tant que le jeton n'expirera pas, il aura accès aux informations que vous avez autorisées.

Cela semble être un excellent système. Vous devez vous souvenir de moins de mots de passe et vous connecter et vérifier facilement vos informations avec un compte que vous avez déjà. Les boutons SSO sont encore plus utiles sur mobile où la création de nouveaux mots de passe, où l'autorisation d'un nouveau compte peut prendre du temps.

Quel est le problème?

Le cadre OAuth le plus récent - OAuth 2.0 - a été publié en octobre 2012 et n'a pas été conçu pour les applications mobiles. Cela a conduit de nombreux développeurs d'applications à implémenter OAuth par eux-mêmes, sans conseils sur la façon de le faire en toute sécurité.

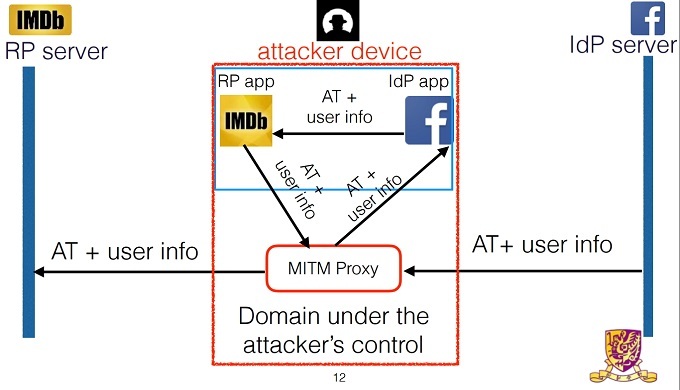

Alors que OAuth sur les sites Web utilise une communication directe entre le serveur tiers et les serveurs du fournisseur SSO, les applications mobiles n'utilisent pas cette méthode de communication directe. Au lieu de cela, les applications mobiles communiquent entre elles via votre appareil.

Lorsque vous utilisez OAuth sur un site Web, Facebook fournit le jeton d'accès et les informations d'authentification directement aux serveurs tiers. Ces informations peuvent ensuite être validées avant de connecter l'utilisateur ou d'accéder à des données personnelles.

Les chercheurs ont constaté qu'un grand pourcentage des applications Android manquaient cette validation. Au lieu de cela, les serveurs de Facebook envoient le jeton d'accès à l'application Facebook. Le jeton d'accès serait ensuite remis à l'application tierce. L'application tierce vous permettrait alors de vous connecter, sans vérifier auprès des serveurs de Facebook que les informations utilisateur étaient légitimes.

L'attaquant pourrait se connecter en tant que lui-même, déclenchant la demande de jeton OAuth. Une fois que Facebook a autorisé le jeton, il peut s'insérer entre les serveurs de Facebook et l'application Facebook. L'attaquant pourrait alors changer l'ID utilisateur du jeton en celui de la victime. Le nom d'utilisateur est également généralement accessible au public, il y a donc très peu de barrières pour l'attaquant. Une fois l'ID utilisateur modifié - mais l'autorisation toujours accordée - l'application tierce se connectera sous le compte de la victime.

Ce type d'exploit est connu sous le nom de attaque de l'homme du milieu (MitM) Qu'est-ce qu'une attaque d'homme au milieu? Explication du jargon de sécuritéSi vous avez entendu parler d'attaques de type "homme du milieu" mais n'êtes pas sûr de ce que cela signifie, cet article est pour vous. Lire la suite . C'est là que l'attaquant est en mesure d'intercepter et de modifier des données, tandis que les deux parties pensent qu'elles communiquent directement entre elles.

Comment cela vous affecte-t-il?

Si un attaquant est en mesure de tromper une application en lui faisant croire qu'il est vous, le pirate a alors accès à toutes les informations que vous stockez dans ce service. Les chercheurs ont créé le tableau ci-dessous qui répertorie certaines des informations que vous pouvez exposer sur différents types d'applications.

Certains types d'informations sont moins dommageables que d'autres. Vous êtes moins susceptible de vous inquiéter d'exposer votre historique de lecture des actualités que tous vos projets de voyage, ou la possibilité d'envoyer et de recevoir des messages privés en votre nom. C'est un rappel qui donne à réfléchir sur les types d'informations que nous confions régulièrement à des tiers - et les conséquences de leur mauvaise utilisation.

Devez-vous vous inquiéter?

Les chercheurs ont découvert que 41,21% des 600 applications les plus populaires qui prennent en charge l'authentification unique sur le Google Play Store étaient vulnérables à l'attaque MitM. Cela pourrait potentiellement exposer des milliards d'utilisateurs à travers le monde à ce type d'attaque. L'équipe a mené ses recherches sur Android, mais elle pense qu'elle peut être répliquée sur iOS. Cela laisserait potentiellement des millions d'applications sur les deux plus grands systèmes d'exploitation mobiles vulnérables à cette attaque.

Au moment de la rédaction du présent rapport, il n'y avait aucune déclaration officielle de l'Internet Engineering Task Force (IETF) qui a développé les spécifications OAuth 2.0. Les chercheurs ont refusé de nommer les applications concernées, vous devez donc faire preuve de prudence lors de l'utilisation de l'authentification unique sur les applications mobiles.

Il y a une doublure argentée. Les chercheurs ont déjà alerté Google et Facebook, ainsi que d'autres fournisseurs SSO de l'exploit. En plus de cela, ils travaillent avec les développeurs tiers concernés pour résoudre le problème.

Que pouvez-vous faire maintenant?

Bien qu'un correctif soit en cours, il existe beaucoup des applications concernées à mettre à jour. Cela peut prendre un certain temps, il peut donc être utile de ne pas utiliser SSO pour le moment. Au lieu de cela, lorsque vous vous inscrivez pour un nouveau compte, assurez-vous créer un mot de passe fort 6 conseils pour créer un mot de passe incassable dont vous vous souviendrezSi vos mots de passe ne sont pas uniques et incassables, vous pourriez aussi bien ouvrir la porte d'entrée et inviter les voleurs à déjeuner. Lire la suite tu n'oublieras pas. Soit ça, soit utiliser un gestionnaire de mots de passe Comment les gestionnaires de mots de passe protègent vos mots de passeLes mots de passe difficiles à déchiffrer sont également difficiles à retenir. Vous voulez être en sécurité? Vous avez besoin d'un gestionnaire de mots de passe. Voici comment ils fonctionnent et comment ils vous protègent. Lire la suite pour faire le gros du travail pour vous.

C’est une bonne pratique de effectuer votre propre contrôle de sécurité Protégez-vous avec un contrôle annuel de sécurité et de confidentialitéNous sommes près de deux mois dans la nouvelle année, mais il est encore temps de prendre une résolution positive. Oubliez de boire moins de caféine - nous parlons de prendre des mesures pour protéger la sécurité et la confidentialité en ligne. Lire la suite de temps en temps. Google va même vous récompenser dans le stockage cloud Cette vérification Google de 5 minutes vous donnera 2 Go d'espace libreSi vous prenez cinq minutes pour effectuer ce contrôle de sécurité, Google vous donnera 2 Go d'espace libre sur Google Drive. Lire la suite pour effectuer leur bilan. C'est le moment idéal pour vérifier à quelles applications vous avez autorisé Utilisation de la connexion sociale? Suivez ces étapes pour sécuriser vos comptesSi vous utilisez un service de connexion sociale (comme Google ou Facebook), vous pourriez penser que tout est sécurisé. Ce n'est pas le cas - il est temps de jeter un coup d'œil aux faiblesses des connexions sociales. Lire la suite sur vos comptes SSO. C'est particulièrement important sur un site comme Facebook Comment gérer vos connexions Facebook tierces [Astuces Facebook hebdomadaires]Combien de fois avez-vous autorisé un site tiers à accéder à votre compte Facebook? Voici comment gérer vos paramètres. Lire la suite , qui stocke un énorme quantité d'informations très personnelles Comment télécharger l'intégralité de votre historique FacebookAu fil des ans, Facebook a collecté de nombreuses données vous concernant. Dans cet article, nous expliquons comment télécharger votre historique Facebook et ce que vous y trouverez probablement. Lire la suite .

Pensez-vous qu'il est temps de s'éloigner de l'authentification unique? Quelle est selon vous la meilleure méthode de connexion? Avez-vous été touché par cet exploit? Faites-le nous savoir dans les commentaires ci-dessous!

Crédits image: Marc Bruxelle / Shutterstock

James est le rédacteur en chef des guides d'achat et de matériel informatique de MakeUseOf et rédacteur indépendant passionné de rendre la technologie accessible et sûre pour tout le monde. Parallèlement à la technologie, elle s'intéresse également à la santé, aux voyages, à la musique et à la santé mentale. BEng en génie mécanique de l'Université de Surrey. On peut également trouver des articles sur les maladies chroniques chez PoTS Jots.