Publicité

Depuis qu'Edward Snowden a dénoncé PRISM, le programme de surveillance secret de la NSA, nous savons une chose avec certitude: rien de ce qui se passe en ligne ne peut être considéré comme privé. Pire, les documents divulgués ont révélé que des entreprises comme Microsoft, Yahoo et Google participaient au programme, transmettant les données des utilisateurs au gouvernement américain. En conséquence, les utilisateurs du monde entier ont commencé à se retirer des services américains comme Google ou Facebook.

Depuis qu'Edward Snowden a dénoncé PRISM, le programme de surveillance secret de la NSA, nous savons une chose avec certitude: rien de ce qui se passe en ligne ne peut être considéré comme privé. Pire, les documents divulgués ont révélé que des entreprises comme Microsoft, Yahoo et Google participaient au programme, transmettant les données des utilisateurs au gouvernement américain. En conséquence, les utilisateurs du monde entier ont commencé à se retirer des services américains comme Google ou Facebook.

Pouvez-vous vraiment échapper aux accumulateurs de données des services de renseignement en évitant des services spécifiques? Comme des programmes similaires en France, au Royaume-Uni et en Allemagne sont révélés, cela semble hautement improbable. En outre, le retour à un service dans votre pays d'origine ou dans un pays voisin qui n'enregistre pas de données Internet ne signifie pas nécessairement que vos données seront en sécurité. Le fonctionnement d'Internet Fonctionnement d'Internet [INFOGRAPHIQUE] Lire la suite

rend la confidentialité et la sécurité des données beaucoup plus compliquées que cela. Voyons comment cela fonctionne.Comment fonctionne Internet

Sans entrer dans les détails, disons simplement que les utilisateurs se connectent rarement directement à un service en ligne. Entre les points A et B, le trafic Internet passe toujours par plusieurs nœuds ou serveurs. La séquence de nœuds dépend du trafic actuel ou des volumes de données disponibles pour le fournisseur respectif. Plutôt que de faire l'itinéraire le plus direct physiquement, les serveurs acheminent généralement le trafic le long de l'itinéraire le plus rapide ou le moins cher. Ainsi, les paquets de données peuvent prendre des virages très maladroits avant d'atteindre leur destination finale.

De toute évidence, Internet est une affaire internationale et, historiquement, la majeure partie de l'infrastructure se trouve aux États-Unis. En d'autres termes, il est très probable que les données transitent par un serveur dans un pays qui exerce une surveillance sur Internet, indépendamment de leur origine ou de leur destination.

Pour en savoir plus sur les détails techniques, consultez notre guide sur Comment fonctionne Internet Comment fonctionne InternetNous pouvons désormais accéder à Internet depuis nos ordinateurs personnels, notre bureau, nos ordinateurs portables et nos téléphones. Mais beaucoup de gens ne savent toujours pas exactement ce qu'est Internet et comment il fonctionne vraiment. Lire la suite .

Suivez la route de vos données avec Traceroute

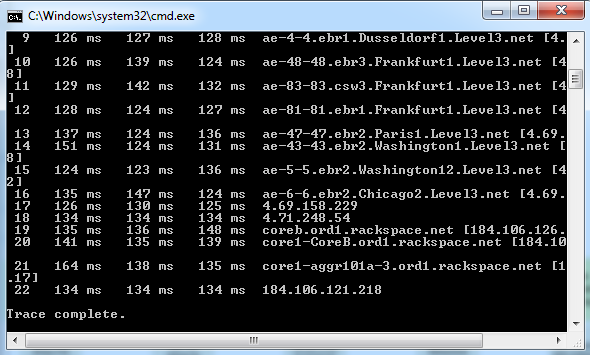

Vous pouvez tracer vous-même l'itinéraire du trafic à l'aide d'une ligne de commande / d'un outil de terminal appelé traceroute.

Dans votre MAC OS, accédez à Utilitaires réseau, sélectionnez le Traceroute onglet, puis saisissez traceroute, suivie du nom de domaine dans le terminal.

Sous Windows, cliquez sur [Windows] + [R], tapez cmd et frapper [Entrer]; cela ouvrira l'invite de commande. Maintenant, entrez simplement la commande tracert, suivi du nom de domaine.

Un traceroute vers MakeUseOf.com par exemple a révélé qu'entre mon routeur à Berlin, en Allemagne, et la cible serveur à San Antonio, Texas, les paquets de données sont passés par 20 nœuds différents, situés en Allemagne, en France et les Etats Unis.

Si vous n'êtes pas à l'aise pour exécuter une invite de ligne de commande, vous pouvez utiliser l'outil en ligne Just-Traceroute Just-Traceroute: exécutez Traceroute en ligne Lire la suite .

Démonstration d'OpenDataCity Traceroute [n'est plus disponible]

Vous pouvez également vous faire une idée de la façon dont le trafic est acheminé à l'aide de la webapp du spécialiste allemand des données OpenDataCity. L'application montre visuellement l'itinéraire des paquets de données de l'Allemagne vers un ensemble de sites Web exemplaires comme Amazon, Skype ou YouTube. Après une liste de serveurs par lesquels les données sont passées, l'application répertorie également les espions potentiels de données.

L'exemple illustré ci-dessus montre que même les données d'une organisation allemande locale, dans ce cas le papier de presse jaune BILD, passe par un serveur américain, avant d'être redirigé vers Allemagne.

Que pouvez-vous faire?

Pas grand-chose, sauf ne pas se taire sur le fait que tout cela est une très mauvaise idée. Comme cet artiste allemand, qui a projeté les mots United Stasi of America sur l'ambassade américaine à Berlin, en Allemagne.

L'écoute gouvernementale est un sujet très sensible en Allemagne, évoquant des souvenirs de la Gestapo nazie et la police de sécurité de la Stasi, qui a utilisé un vaste réseau d'informateurs pour écraser les dissidents de l'Est communiste Allemagne. (…) Les méthodes d'espionnage de Washington font de l'ancienne police secrète est-allemande des boy-scouts. – Reuters

Conclusion

Vous ne pouvez pas échapper aux agences de renseignement internationales. Les thésauriseurs de données sont assis partout et la façon dont le trafic Internet est acheminé signifie qu'il passera par l'un d'eux à un moment donné. Une fois que vous êtes en ligne, vos activités seront probablement enregistrées et stockées quelque part. Le cryptage ne fait que vous rendre plus suspect et bien que des agences comme la NSA ne soient pas en mesure de déchiffrer le code de cryptage maintenant, elles seront piratées à temps. Pendant ce temps, les données sont stockées en toute sécurité dans leur centre de données.

L'avantage est que la NSA ou d'autres services secrets ont probablement une sauvegarde de vos précieuses photos de famille, à condition que vous les ayez partagées sur Facebook.

Que pensez-vous de PRISM et a-t-il eu des conséquences sur les services en ligne que vous utilisez ou sur la façon dont vous utilisez Internet en général? Veuillez développer dans les commentaires.

Tina écrit sur la technologie grand public depuis plus d'une décennie. Elle est titulaire d'un doctorat en sciences naturelles, d'un diplomate allemand et d'un MSc suédois. Son expérience analytique l'a aidée à exceller en tant que journaliste technologique chez MakeUseOf, où elle gère désormais la recherche et les opérations sur les mots clés.