Publicité

Au cours de l'été Pokemon Go 10 conseils et astuces Pokemon Go que tout le monde devrait savoirPokemon Go est toujours amusant même des années après son lancement. Voici les meilleurs trucs et astuces Pokemon Go pour tirer le meilleur parti du jeu. Lire la suite est devenu l'un des jeux mobiles les plus réussis de tous les temps. Vous avez peut-être vu certaines des histoires alarmantes selon lesquelles le jeu nécessitait un accès complet à votre compte Google, leur permettant potentiellement de tout voir et de tout modifier dans votre compte.

Il semble que le le problème était exagéré Pokémon Go est-il un champ de mines de confidentialité ou vos données sont-elles en sécurité?Pour les joueurs mobiles soucieux de leur vie privée en ligne, les questions sur les autorisations de l'application Pokémon Go, la façon dont les données sont stockées et l'arrière-plan du PDG du développeur continuent de susciter des préoccupations ... Lire la suite et que Niantic utilisait une ancienne version du service d'authentification partagée de Google. Ils n'avaient jamais accédé à plus que votre nom et votre adresse e-mail.

Une fois qu'un correctif a été déployé, tout le monde est passé. Malgré l'effroi de tout le monde, cela a fait que les gens prêtaient attention aux données qu'ils donnaient lors de l'utilisation des connexions sociales.

Que sont les connexions sociales?

Vous avez probablement déjà vu les boutons. Vous essayez de vous connecter à un site Web et vous êtes présenté avec une collection de boutons qui disent "Connectez-vous avec ..."

Lorsque vous utilisez l'un de ces boutons magiques, vous vous connectez avec une identité que vous avez créée sur un autre site. Cela vous évite d'avoir à créer encore un autre mot de passe pour le nouveau site.

Il existe deux normes qui permettent à vos sites Web préférés d'ajouter facilement une connexion sociale: OAuth et OpenID. OAuth te permet de autoriser applications et sites Web pour accéder à vos données à partir d'un autre site Web, tandis que OpenID vous permet de identifier vous-même à une application ou un site Web.

Google: qu'est-ce qui est connecté?

Google détient une quantité incroyablement importante de données personnelles, surtout si vous utilisez leurs services intégrés sur un téléphone Android. Les applications escrocs peuvent représenter un énorme danger ici, il est donc essentiel de protéger votre compte principal.

Après avoir parcouru la liste des applications connectées dans Paramètres de sécurité de Google, vérifiez les autorisations accordées à une application. Vous pouvez ensuite supprimer toutes les applications d'aspect inutilisé ou suspect.

Facebook: qu'est-ce qui est connecté?

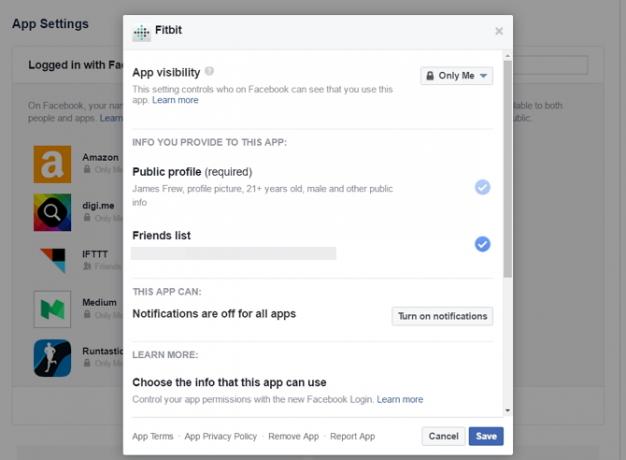

Malgré l'opinion largement répandue selon laquelle Facebook ne valorise pas votre confidentialité, ils vous offrent en fait le plus d'options. Facebook répertorie les applications connectées à votre compte et vous pouvez modifier les autorisations que vous accordez, même après la première connexion.

Si vous utilisez Se connecter avec Facebook pendant un moment, c'est une bonne idée de vérifier que vous êtes satisfait des applications et des autorisations dont elles disposent.

Twitter: qu'est-ce qui est connecté?

La connexion à Twitter est la plus utilisée pour publier des sites comme Medium, où votre véritable identité n'est pas essentielle au service. Cela ne signifie pas que vous ne exposer beaucoup d'informations dans vos tweets 7 façons fascinantes dont les chercheurs utilisent les médias sociauxLes chercheurs scientifiques affluent vers les médias sociaux car des sites comme Facebook, Twitter et Instagram sont un possibilité d’observer des personnes interagissant entre elles et des phénomènes sociaux dans une environnement". Lire la suite . Cela dit, sauf si vous avez un compte privé Tirez le meilleur parti de l'utilisation privée de TwitterSi vous utilisez Twitter, vous avez probablement remarqué que par défaut, votre profil est défini sur public. Vous êtes-vous déjà demandé comment rendre votre compte Twitter privé ou même pourquoi vous devriez le faire? C'est probablement sûr ... Lire la suite tous vos tweets sont de toute façon publics. Pourtant, il est préférable de rechercher les applications escrocs afin qu'elles ne partent pas envoi de tweets malveillants Quel comportement vous mettra en difficulté sur TwitterIl fut un temps où un employeur se moquait de vous si vous étiez un grand utilisateur des médias sociaux. De nos jours, les employeurs penseront que vous êtes bizarre si vous n'utilisez pas Facebook, Twitter, LinkedIn, ... Lire la suite en votre nom

Contrairement à Facebook, vous ne pouvez pas revenir en arrière et modifier les autorisations dont dispose chaque application. Bien que vous puissiez Accès révoqué à toutes les applications dont vous ne voulez pas connecté à votre compte.

Pourquoi voudriez-vous utiliser la connexion sociale?

Les connexions sociales sont vraiment aussi pratiques et indolores que les créateurs OAuth et OpenID l'ont imaginé. Jongler avec beaucoup de mots de passe est le principal coupable des pauvres hygiène de sécurité Protégez-vous avec un contrôle annuel de sécurité et de confidentialitéNous sommes près de deux mois dans la nouvelle année, mais il est encore temps de prendre une résolution positive. Oubliez de boire moins de caféine - nous parlons de prendre des mesures pour protéger la sécurité et la confidentialité en ligne. Lire la suite et la réutilisation des mots de passe sur plusieurs sites. L'utilisation des connexions sociales réduit la quantité de mots de passe dont vous devez vous souvenir et peut vous assurer une sécurité accrue en cas de fuite de données.

La connexion avec un fournisseur OAuth attribue un «jeton d'accès» accordant à l'application l'accès aux informations approuvées. Cela vous permet de modifier les autorisations lorsque vous vous connectez et éventuellement quand vous le souhaitez dans les paramètres de votre compte.

Qu'en est-il de votre vie privée?

Comme dit le proverbe - si c'est gratuit alors tu sont le produit. Pour obtenir la vitesse et la commodité de la connexion améliorée, vous échangez une certaine quantité de vos données.

Vous devez savoir que votre fournisseur volonté suivre chaque site que vous utilisez avec leur connexion. Ils ne sauront pas quoi vous faites sur ce site, mais ils sauront que vous étiez là.

Avant d'autoriser l'accès à votre compte, il peut être judicieux de vérifier leur politique de confidentialité. Ces documents sont fastidieux par conception pour vous persuader d'accepter les termes. Les comptes que nous utilisons en tant que fournisseurs de connexion comme Facebook et Google contiennent de grandes quantités de données très personnelles que vous ne souhaitez peut-être pas voir exposées à une application tierce.

Vérifiez les autorisations avec MyPermissions

le Le site Web MyPermissions est l'un des moyens les plus simples MyPermissions: nettoyez facilement vos autorisations de médias sociaux Lire la suite pour afficher les applications que vous avez connectées à vos comptes sociaux. Vous pouvez également télécharger leur iOS ou Android pour surveiller les autorisations demandées par vos applications. Contrairement aux gestionnaires d'autorisations au niveau du système sur iOS et Android, MyPermissions facilite le processus en notant chaque application.

J'ai trouvé que l'utilisation du site Web MyPermissions était la meilleure façon d'analyser les comptes sociaux. Pendant ce temps, l'application mobile était excellente pour analyser les autorisations accordées aux applications installées.

Ne vous laissez pas accrocher par le phishing

Les attaquants utilisent généralement un faux site Web fait pour ressembler à la page de connexion Une nouvelle escroquerie par phishing utilise une page de connexion Google extrêmement préciseVous obtenez un lien Google Doc. Vous cliquez dessus, puis vous connectez à votre compte Google. Semble assez sûr, non? Mal, apparemment. Une configuration de phishing sophistiquée enseigne au monde une autre leçon de sécurité en ligne. Lire la suite de votre fournisseur social. Le pop-up s'ouvre et vous vous entrez votre nom d'utilisateur et mot de passe.

Cela peut signifier que vos informations de connexion sont compromises, permettant au pirate un accès complet à vos comptes. Cela devient encore plus problématique si vous avez utilisé le même mot de passe sur de nombreux sites. Le phishing devient de plus en plus complexe mais vous pouvez apprendre à repérer une attaque potentielle 4 méthodes générales que vous pouvez utiliser pour détecter les attaques de phishingUn "hameçonnage" est un terme désignant un site Web frauduleux qui tente de ressembler à un site que vous connaissez bien et que vous visitez souvent. Le fait que tous ces sites tentent de voler votre compte ... Lire la suite .

Méfiez-vous du point de défaillance unique

Si vous avez utilisé un ou plusieurs fournisseurs pour vous connecter à de nombreux sites, vous risquez le point de défaillance unique (SPF). Avec des fuites de mot de passe se produisent tout le temps Des fuites de mot de passe se produisent maintenant: voici comment vous protégerDes fuites de mot de passe se produisent tout le temps, et il est possible qu'un de vos comptes soit impliqué, si cela ne s'est pas déjà produit. Alors, que pouvez-vous faire pour protéger vos comptes? Lire la suite , il n'est pas impossible que votre compte soit exposé. Avoir accès à votre compte de connexion principal donnerait également au pirate l'accès à tous vos comptes connectés.

En utilisant authentification à deux facteurs Qu'est-ce que l'authentification à deux facteurs et pourquoi l'utiliser?L'authentification à deux facteurs (2FA) est une méthode de sécurité qui nécessite deux façons différentes de prouver votre identité. Il est couramment utilisé dans la vie quotidienne. Par exemple, payer avec une carte de crédit ne nécessite pas seulement la carte, ... Lire la suite est l'un des meilleurs moyens de protéger vos comptes contre SPF. De nombreux sites vous permettent également de créer un mot de passe de site Web local en plus de votre connexion sociale. Cela signifie que vous pouvez à la place vous déconnecter du compte affecté après vous être connecté avec votre e-mail et votre mot de passe.

Plongez dans les détails

Je sais qu'il peut être très fastidieux de lire tous les écrans de connexion, les conditions générales et politique de confidentialité Comment rédiger une politique de confidentialité pour votre site WebVous gérez un site Web? Ce guide explique ce que vous devez savoir sur la création d'une politique de confidentialité pour votre site Web avec un exemple de texte que vous pouvez utiliser. Lire la suite mais si vous hésitez à accorder vos données personnelles à des sites tiers, ou même à permettre à Facebook, Google et à d'autres de voir toutes vos habitudes de navigation, cela en vaut la peine.

Avant d'utiliser une connexion sociale, prenez le temps de vérifier la politique de confidentialité du site et de vous y sentir à l'aise. Si vous utilisez un Connexion OpenID Qu'est-ce que OpenID? Quatre super fournisseurs Lire la suite il convient de garder à l'esprit que le fournisseur volonté être suivi.

Parfois, il est plus simple de s'en tenir à l'e-mail et de créer mots de passe sécurisés Comment créer un mot de passe fort que vous n'oublierez pasSavez-vous comment créer et mémoriser un bon mot de passe? Voici quelques conseils et astuces pour conserver des mots de passe forts et distincts pour tous vos comptes en ligne. Lire la suite et les stocker dans un gestionnaire de mots de passe Comparaison de 5 outils de gestion des mots de passe: trouvez celui qui vous convientIl est crucial de choisir une sorte de stratégie de gestion des mots de passe pour gérer l'énorme quantité de mots de passe dont nous avons besoin. Si vous êtes comme la plupart des gens, vous stockez probablement vos mots de passe dans votre cerveau. Pour s'en souvenir ... Lire la suite . Vous n'avez pas à vous soucier de vous souvenir de centaines de mots de passe, et vous évitez ainsi certains des pièges des connexions sociales.

Utilisez-vous des connexions sociales? Vous inquiétez-vous jamais de votre vie privée lorsque vous le faites? Avez-vous un fournisseur de connexion privilégié ou préférez-vous vous en tenir à la connexion par e-mail? Faites-nous part de vos impressions dans les commentaires ci-dessous!

James est le rédacteur en chef des guides d'achat et de matériel informatique de MakeUseOf et rédacteur indépendant passionné de rendre la technologie accessible et sûre pour tout le monde. Parallèlement à la technologie, elle s'intéresse également à la santé, aux voyages, à la musique et à la santé mentale. BEng en génie mécanique de l'Université de Surrey. On peut également trouver des articles sur les maladies chroniques chez PoTS Jots.