Publicité

Découvert fin 2016, le Dirty COW est une vulnérabilité de sécurité informatique qui affecte tous les systèmes Linux. La chose surprenante est que cette faille au niveau du noyau existe dans le noyau Linux depuis 2007, mais n'a été découverte et exploitée qu'en 2016.

Aujourd'hui, nous verrons quelle est exactement cette vulnérabilité, les systèmes qu'elle affecte et comment vous protéger.

Qu'est-ce que la vulnérabilité de la vache sale?

La vulnérabilité Dirty COW est un type d'exploitation par élévation de privilèges, ce qui signifie essentiellement qu'elle peut être utilisée pour gagner accès utilisateur root Qu'est-ce que SU et pourquoi est-il important d'utiliser Linux efficacement?Le compte d'utilisateur Linux SU ou root est un outil puissant qui peut être utile lorsqu'il est utilisé correctement ou dévastateur s'il est utilisé de façon imprudente. Voyons pourquoi vous devriez être responsable lorsque vous utilisez SU. Lire la suite sur n'importe quel système basé sur Linux. Alors que les experts en sécurité affirment que de tels types d'exploits ne sont pas rares, sa nature facile à exploiter et le fait qu'il existe depuis plus de 11 ans sont assez inquiétants.

En fait, Linus Torvalds a reconnu l'avoir découvert en 2007, mais l'a ignoré en le considérant comme un «exploit théorique».

Dirty COW tire son nom du copie sur écriture (COW) dans le système de gestion de la mémoire du noyau. Les programmes malveillants peuvent potentiellement définir une condition de concurrence critique pour transformer un mappage en lecture seule d'un fichier en un mappage accessible en écriture. Ainsi, un utilisateur défavorisé pourrait utiliser cette faille pour élever ses privilèges sur le système.

En obtenant des privilèges root, les programmes malveillants obtiennent un accès illimité au système. À partir de là, il peut modifier les fichiers système, déployer des enregistreurs de frappe, accéder aux données personnelles stockées sur votre appareil, etc.

Quels systèmes sont affectés?

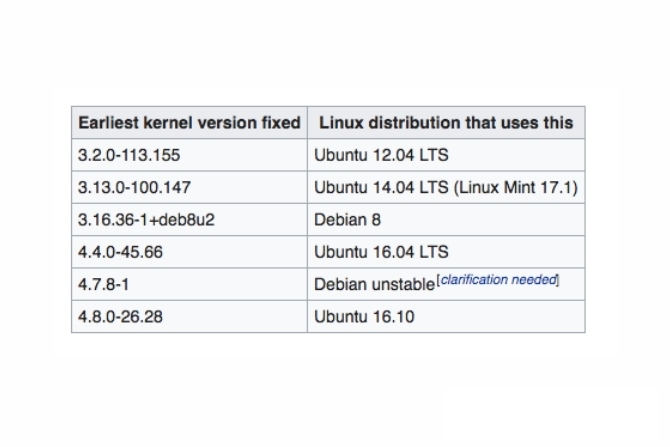

La vulnérabilité Dirty COW affecte toutes les versions du noyau Linux depuis la version 2.6.22, qui a été publiée en 2007. Selon Wikipedia, la vulnérabilité a été corrigée dans les versions du noyau 4.8.3, 4.7.9, 4.4.26 et plus récentes. Un correctif a été publié en 2016 au départ, mais il n'a pas résolu le problème complètement, donc un correctif ultérieur a été publié en novembre 2017.

Pour vérifier votre numéro de version de noyau actuel, vous pouvez utiliser la commande suivante sur votre système Linux:

uname - rLes principales distributions Linux comme Ubuntu, Debian, ArchLinux ont toutes publié les correctifs appropriés. Donc, si vous ne l'avez pas déjà fait, assurez-vous de mettre à jour votre noyau Linux 5 raisons pour lesquelles vous devriez souvent mettre à jour votre noyau [Linux]Si vous utilisez une distribution Linux comme Ubuntu ou Fedora, vous utilisez également le noyau Linux, le noyau qui fait de votre distribution une distribution Linux. Votre distribution vous demande constamment de mettre à jour votre noyau ... Lire la suite .

Étant donné que la plupart des systèmes sont désormais corrigés, le risque est atténué, non? Enfin, pas exactement.

Bien que la plupart des systèmes traditionnels aient été corrigés, il existe plusieurs autres Appareils embarqués basés sur Linux Linux est partout: 10 choses que vous ne saviez pas étaient alimentées par PenguinSi vous pensez que le monde repose sur Windows, détrompez-vous. Linux joue un rôle crucial dans le maintien de notre monde. Lire la suite qui sont encore vulnérables. La plupart de ces appareils embarqués, en particulier ceux bon marché, ne reçoivent jamais de mise à jour des fabricants. Malheureusement, vous ne pouvez pas faire grand-chose.

Par conséquent, il est assez important d'acheter Appareils Internet des objets (IoT) Les 10 meilleurs gadgets Internet des objets que vous devez essayerIl y a une dizaine d'années à peine, des gadgets comme ceux-là étaient de l'imagination. Mais maintenant, les jouets, les écouteurs, les bagages et plus encore connectés à Internet sont largement disponibles. Voici quelques produits incroyables que vous devriez absolument vérifier! Lire la suite à partir de sources fiables qui fournissent un support après-vente fiable.

Comme Android est basé sur le noyau Linux, la majorité des appareils Android sont également affectés.

Comment Dirty COW affecte les appareils Android

ZNIU est le premier malware pour Android basé sur la vulnérabilité Dirty COW. Il peut être utilisé pour rooter tous les appareils Android jusqu'à Android 7.0 Nougat. Alors que la vulnérabilité elle-même affecte toutes les versions d'Android, ZNIU affecte spécifiquement les appareils Android avec l'architecture ARM / X86 64 bits.

Selon un rapport de Trend Micro, plus de 300 000 applications malveillantes transportant ZNIU ont été repérées dans la nature, en septembre 2017. Utilisateurs dans 50 pays, dont la Chine, l'Inde, le Japon, etc. en sont affectés. La plupart de ces applications se déguisent en applications et jeux pour adultes.

Comment fonctionne le malware Android ZNIU

L'application affectée par ZNIU apparaît souvent comme une application de soft-porn sur des sites Web malveillants, où les utilisateurs sont amenés à le télécharger 5 façons de visiter des sites Web pour adultes est mauvaise pour votre sécurité et votre confidentialitéBien que la pornographie soit souvent discutée dans le contexte de la moralité, il existe un énorme angle de sécurité et de confidentialité qui est souvent négligé. Si vous savez à quoi vous attendre, vous serez en sécurité. Lire la suite . Étant donné qu'Android facilite le chargement des applications, de nombreux utilisateurs novices tombent dans ce piège et le téléchargent.

Une fois l'application infectée lancée, elle communique avec son serveur de commande et de contrôle (C&C). Ensuite, il exploite la vulnérabilité Dirty COW pour s'octroyer des autorisations de super-utilisateur. Bien que la vulnérabilité ne puisse pas être exploitée à distance, l'application malveillante peut toujours planter une porte dérobée et exécuter des attaques de contrôle à distance à l'avenir.

Une fois que l'application a obtenu un accès root, elle collecte et renvoie les informations de l'opérateur à leurs serveurs. Il effectue ensuite des transactions avec l'opérateur via un service de paiement par SMS. Ensuite, il recueille l'argent via le service de paiement du transporteur. Les chercheurs de Trend Micro affirment que les paiements sont dirigés vers une société factice basée en Chine.

Si la cible est basée en dehors de la Chine, elle ne pourra pas effectuer ces micro-transactions avec l'opérateur, mais elle plantera toujours une porte dérobée pour installer d'autres applications malveillantes.

Une chose intéressante à propos du malware est qu'il effectue des micro-transactions, environ 3 $ / mois pour rester inaperçu. Il est également suffisamment intelligent pour supprimer tous les messages une fois la transaction terminée, ce qui le rend plus difficile à détecter.

Comment vous protéger contre ZNIU

Google a rapidement résolu le problème et a publié un correctif en décembre 2016 pour résoudre ce problème. Cependant, ce correctif a fonctionné sur les appareils exécutant Android 4.4 KitKat ou supérieur.

En janvier 2018, environ 6% des appareils fonctionnaient toujours avec une version Android inférieure à 4.4 KitKat.

Bien que cela puisse ne pas sembler beaucoup, cela met toujours un bon nombre de personnes en danger.

Si votre appareil exécute Android 4.4 KitKat et supérieur, assurez-vous que le dernier correctif de sécurité est installé. Pour vérifier cela, ouvrez Paramètres> À propos du téléphone. Faites défiler vers le bas et vérifiez Niveau de correctif de sécurité Android.

Si le correctif de sécurité installé est plus récent que décembre 2016, vous devez être protégé contre cette vulnérabilité.

Google a également confirmé que Google Play Protect Comment Google Play Protect rend votre appareil Android plus sécuriséVous avez peut-être vu apparaître "Google Play Protect", mais qu'est-ce que c'est exactement? Et comment cela vous aide-t-il? Lire la suite peut rechercher les applications concernées et vous aider à rester en sécurité. Mais n'oubliez pas que Google Play Protect nécessite que votre appareil soit certifié pour fonctionner correctement avec les applications Google. Les fabricants ne peuvent inclure des applications propriétaires comme Google Play Protect qu'après avoir réussi les tests de compatibilité. La bonne nouvelle est que la plupart des grands fabricants sont certifiés Google. Donc, à moins que vous ne vous procuriez un appareil Android vraiment bon marché, il n'y a pas grand-chose à craindre.

Tandis que Applications antivirus Android 6 applications de sécurité Android à installer dès aujourd'huiLes applications de sécurité Android - capables de bloquer les logiciels malveillants et les tentatives de phishing - sont nécessaires si vous souhaitez exécuter un smartphone sûr et sécurisé. Regardons quelques-unes des meilleures applications de sécurité Android actuellement ... Lire la suite peuvent détecter de telles attaques à droits élevés, ils ne peuvent pas les empêcher. Les applications antivirus peuvent être utiles pour d'autres fonctionnalités telles que antivol Les 7 meilleures applications antivol Android pour protéger votre appareilSi votre téléphone Android est volé, vous aurez besoin d'un moyen de le récupérer. Voici les meilleures applications antivol Android. Lire la suite , mais ils ne sont certainement pas très utiles dans ce cas.

En guise de dernière précaution, vous devez être attentif à l'installation d'applications provenant de sources inconnues. Android 8.0 Oreo 9 raisons de sécurité pour lesquelles vous devriez passer à Android 8.0 OreoAndroid 8.0 Oreo a amélioré la sécurité du système d'exploitation à pas de géant - et cela signifie que vous devez mettre à niveau. Lire la suite rend l'installation d'applications à partir de sources inconnues un peu plus sûre, mais vous devez toujours procéder avec prudence.

Rester en sécurité: la clé à retenir

Ce n'est un secret pour personne que la vulnérabilité Dirty COW affecte un grand nombre de systèmes. Heureusement, les entreprises sont rapidement entrées en action pour maîtriser la situation. La plupart des systèmes basés sur Linux comme Ubuntu, Debian et Arch-Linux ont été corrigés. Google a déployé Play Protect pour rechercher les applications concernées sur Android.

Malheureusement, un bon nombre d'utilisateurs exécutant des systèmes embarqués avec le noyau Linux affecté ne recevront probablement jamais de mises à jour de sécurité, ce qui les mettra en danger. Fabricants qui vendent appareils Android knock-off pas chers Votre smartphone chinois pourrait avoir un grave problème de sécuritéUne vulnérabilité récemment découverte dans de nombreux téléphones chinois à petit budget, qui pourrait permettre à un attaquant d'obtenir un accès root, est actuellement une menace pour les propriétaires d'appareils Android 4.4 KitKat. Lire la suite ne sont pas certifiés Google, ce qui met leurs acheteurs en danger. Ces acheteurs ne reçoivent pas de mises à jour de sécurité, sans parler des mises à jour de la version Android.

Par conséquent, il est extrêmement important de ne pas acheter d’appareils auprès de ces fabricants. S'il vous arrive d'en posséder un, il est temps de ne pas en tenir compte immédiatement. Voici quelques-uns des meilleurs téléphones Android Les 5 meilleurs téléphones Android bon marché en 2017Vous cherchez un téléphone Android bon marché? Vous êtes arrivé au bon endroit. Lire la suite qui ne brûlent pas un trou dans votre poche. Le reste d'entre nous doit s'assurer d'installer rapidement les mises à jour et d'utiliser notre bon sens pour Restez en sécurité sur Internet Comprendre comment rester en sécurité en ligne en 2016Pourquoi certains utilisateurs errent aveuglément sur Internet avec le strict minimum de logiciels de sécurité en ligne installés? Examinons quelques déclarations de sécurité souvent mal interprétées et prenons les bonnes décisions en matière de sécurité. Lire la suite .

Votre système Linux a-t-il déjà été affecté par la vulnérabilité Dirty COW ou le malware ZNIU? Installez-vous rapidement les mises à jour de sécurité? Partagez vos impressions avec nous dans les commentaires ci-dessous.

Abhishek Kurve est un étudiant de premier cycle en informatique. C'est un geek qui embrasse toute nouvelle technologie grand public avec un enthousiasme inhumain.