Publicité

Vous ne pouvez jamais être trop prudent dans le Far West que nous aimons appeler Internet. Un endroit où les bandits en voiture peuvent vous soulager de votre argent, de votre identité et de la chemise de votre dos si vous n'êtes pas assez vigilant.

Il n'y a aucune raison pour que vous ne puissiez pas lever le pont-levis et empêcher les méchants d'y entrer; beaucoup de gratuit 7 téléchargements de sécurité essentiels que vous devez avoir installés Lire la suite (et à faible coût) outils logiciels de sécurité Le meilleur logiciel antivirus pour Windows 10Vous voulez renforcer la sécurité de votre PC? Voici les meilleures options de logiciel antivirus pour Windows 10. Lire la suite sont disponibles. Vous ne savez pas quoi utiliser? Les dix suivants portent le sceau d’approbation Mark O’Neill.

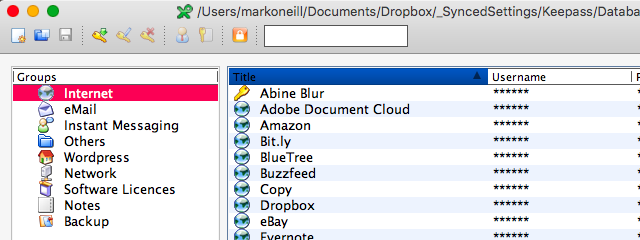

L'un des inconvénients les plus absolus de l'installation de logiciels et de la création de comptes sur le Web est de devoir se souvenir encore un autre mot de passe. Après tout, nous savons tous ne pas utiliser le même mot de passe plus d’une fois - n’est-ce pas? Mais depuis

@ jHjddlrPoiQ # + 9nB @ ne déroule pas exactement de la langue comme du beurre, nous finissons par prendre la route facile et utilisons plutôt quelque chose de vraiment difficile comme mot de passe ou 123456. Ensuite, nous nous demandons pourquoi nous sommes piratés si facilement.La meilleure solution à ce dilemme est d'utiliser un gestionnaire de mots de passe. Chacun a son préféré (Dernier passage LastPass pour Firefox: le système de gestion de mot de passe idéalSi vous n'avez pas encore décidé d'utiliser un gestionnaire de mots de passe pour vos innombrables connexions en ligne, il est temps que vous jetiez un œil à l'une des meilleures options disponibles: LastPass. Beaucoup de gens sont prudents quant à l'utilisation ... Lire la suite , 1Mot de passe Laissez 1Password pour Mac gérer vos mots de passe et données sécuriséesMalgré la nouvelle fonctionnalité de trousseau iCloud dans OS X Mavericks, je préfère toujours la puissance de gérer mes mots de passe dans 1Password classique et populaire d'AgileBits, maintenant dans sa 4e version. Lire la suite ), mais mon préféré est KeePass KeePass Password Safe - Le système de mot de passe crypté ultime [Windows, Portable]Stockez vos mots de passe en toute sécurité. Complet avec cryptage et un générateur de mot de passe décent - sans parler des plugins pour Chrome et Firefox - KeePass pourrait bien être le meilleur système de gestion de mot de passe. Si vous... Lire la suite , pour diverses raisons. La base de données de mots de passe peut être laissée dans Dropbox afin qu'elle puisse être ouverte et utilisée sur chaque ordinateur sur lequel je suis. La version iPhone peut être déverrouillée par Touch ID Touch ID Woes: Dépannage du scanner d'empreintes digitales iPhone 5SIl ne fait aucun doute que l'iPhone 5S d'Apple présente l'une des meilleures implémentations de numérisation d'empreintes digitales, mais cela n'a pas été simple pour tout le monde. Lire la suite , et le mot de passe requis copié dans le presse-papiers en le touchant simplement. KeePass a également un générateur de mot de passe PWGen - Un générateur de mot de passe très avancé [Windows]Si vous n'utilisez pas de mots de passe cryptographiquement solides à l'heure actuelle, vous êtes en retard. Faire confiance à LastPass n'est pas pour tout le monde. Peu importe le nombre de logiciels de sécurité que vous avez installés, un mot de passe sécurisé sera toujours le fondement ... Lire la suite intégré, et il vous indique la force du mot de passe avant de l'utiliser. Totalement doux.

Queues Votre intérêt pour la confidentialité vous assurera d'être ciblé par la NSAOui c'est vrai. Si vous vous souciez de la confidentialité, vous pouvez être ajouté à une liste. Lire la suite (The Amnesic Incognito Live System) est un système d'exploitation Linux sécurisé, qui fonctionne sur le réseau Tor Navigation vraiment privée: Guide de l'utilisateur non officiel de TorTor fournit une navigation et une messagerie véritablement anonymes et introuvables, ainsi qu'un accès au soi-disant «Deep Web». Tor ne peut vraisemblablement être brisé par aucune organisation de la planète. Lire la suite et est conçu pour être exécuté à partir d'un DVD en direct Les 50 utilisations sympas des CD liveLes CD live sont peut-être l'outil le plus utile de toute boîte à outils de geek. Ce guide pratique sur les CD en direct décrit de nombreuses utilisations que les CD ou DVD en direct peuvent offrir, de la récupération de données à l'amélioration de la confidentialité. Lire la suite ou un Clé USB en direct L'installation USB en direct met Linux sur votre clé USB en toute simplicitéDémarrez l'une des cent distributions Linux à partir d'un disque USB. Avec Live USB, logiciel que vous pouvez exécuter sur les ordinateurs Windows et Linux, cela ne prend que quelques clics pour ... Lire la suite . Je ne suis pas un expert Linux par n'importe quel effort d'imagination, mais j'ai trouvé Tails très facile à installer et à utiliser.

Pendant son utilisation, aucune trace numérique de ce que vous faites ne sera laissée sur l'ordinateur, c'est donc le système idéal pour tester un suspect logiciel, afficher certains fichiers sensibles ou effectuer une navigation privée, sans autoriser aucun virus à accéder à votre ordinateur.

En fait, Tails était le système d'exploitation utilisé par Glenn Greenwald et Laura Poitras pour communiquer avec Edward Snowden. Les documents révélés par Snowden montrent que la NSA a de sérieux problèmes pour s'introduire dans le système Tails. Il y a donc une bonne raison pour laquelle vous devriez utiliser Tails.

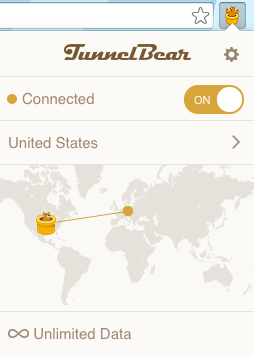

J'ai déjà écrit sur mon amour pour Tunnelbear Configurer un VPN sur votre iPhone en quelques minutes avec TunnelbearPour ceux d'entre vous qui veulent avoir une confidentialité absolue et aucune géo-restriction lors de la navigation sur Internet, un réseau privé virtuel est la voie à suivre. Lire la suite , et il convient de le mentionner à nouveau. La sécurité avantages d'un VPN Quelle est la définition d'un réseau privé virtuelLes réseaux privés virtuels sont plus importants que jamais. Mais savez-vous ce que c'est? Voici ce que vous devez savoir. Lire la suite sont nombreux, au point où ne pas utiliser de VPN 6 VPN sans journal qui prennent votre confidentialité au sérieuxÀ une époque où chaque mouvement en ligne est suivi et enregistré, un VPN semble un choix logique. Nous avons examiné six VPN qui prennent votre anonymat au sérieux. Lire la suite pourrait être considéré par certains comme carrément téméraire.

Tout d'abord, si vous utilisez une connexion Wi-Fi non sécurisée (par exemple chez Starbucks ou à l'aéroport), son utilisation n'est pas totalement sûre. Toute personne disposant du bon équipement peut espionner votre connexion et récupérer des informations sensibles telles que les noms d'utilisateur et les mots de passe, les chats de messagerie instantanée, coordonnées bancaires en ligne Les services bancaires en ligne sont-ils sûrs? Surtout, mais voici 5 risques à connaîtreIl y a beaucoup à aimer dans les services bancaires en ligne. C'est pratique, peut vous simplifier la vie, vous pourriez même obtenir de meilleurs taux d'épargne. Mais la banque en ligne est-elle aussi sûre et sécurisée qu'elle devrait l'être? Lire la suite , et ainsi de suite. Un VPN arrête tout cela sur ses traces en chiffrant les données entrant et sortant de votre ordinateur, et les rend donner l'impression que vous êtes dans un autre pays (en vous attribuant une adresse IP étrangère dans le pays de votre choix).

Ce que j'aime Tunnelbear inclut le fait qu'il est bon marché (5 $ par mois pour une utilisation illimitée), ils fournissent un support pour de nombreux pays, l'application est très facile à utiliser, ils ont un Extension Chrome très rapide et très facile à utiliser, leur application smartphone est très bien conçue, et dans l'ensemble leurs connexions sont extrêmement stable. J'ai très rarement eu la perte de connexion sur moi, au cours de la dernière année.

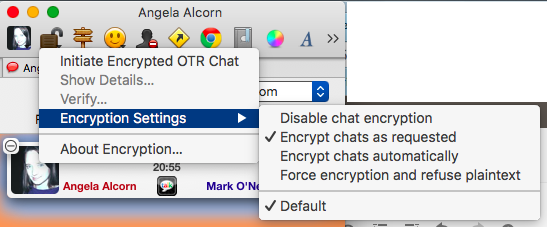

Je viens de mentionner comment la messagerie instantanée peut être interceptée via une connexion Wi-Fi non sécurisée. C'est pourquoi vous devriez sérieusement envisager d'utiliser OTR (Off The Record) pour crypter vos messages instantanés.

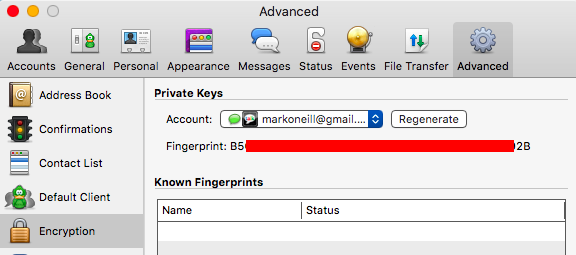

OTR fonctionne avec Pidgin (Windows) et Adium (Mac OS X). C'est un plugin auquel vous ajoutez Sabir ou Adium en le déposant dans le répertoire des plugins de cette application de chat. Lorsque vous le redémarrez, vous remarquerez qu'un cadenas est maintenant dans la fenêtre de discussion. Vous devrez générer des clés privées, mais le plugin fait un bon travail de configuration de tout cela pour vous.

Vous avez le choix de demander un chat crypté ou d'insister dessus. Mais gardez à l'esprit que l'autre personne dans le chat doit également avoir installé OTR pour que cela fonctionne. Les documents de Snowden révèlent également que la NSA a tenté et échoué de casser OTR.

Si vous souhaitez crypter vos e-mails, il est temps de passer à PGP (Assez bonne confidentialité) PGP Me: une assez bonne confidentialité expliquéePretty Good Privacy est une méthode de cryptage des messages entre deux personnes. Voici comment cela fonctionne et s'il résiste à l'examen. Lire la suite .

Si vous utilisez Apple Mail, Mozilla Thunderbird ou Microsoft Outlook, vous êtes déjà couvert par des plugins spécialisés (Apple Mail | Microsoft Outlook). Mais si le courrier électronique de bureau n'est pas votre affaire et que vous êtes plutôt un type de type basé sur le webmail, il existe quelques bons plugins pour Gmail, notamment Mymail-Crypt, et Enveloppe postale. Bien qu'ils puissent éventuellement être redondés par le développement actif de Google d'un plug-in de cryptage PGP officiel appelé De bout en bout, qui est actuellement dans sa phase alpha.

PGP fonctionne en générant une paire de clés - une privée (également appelée «secrète») et une publique (voici ma clé publique). Si vous cliquez sur ce lien, vous verrez que ma clé publique est une très longue quantité de charabia sans signification. Vous pouvez librement remettre votre clé publique à tout le monde mais vous DEVEZ garder la clé secrète… eh bien, secrète. Si vous souhaitez envoyer un message à quelqu'un, utilisez sa clé publique pour crypter et envoyer le message, et il pourra ensuite décrypter et lire le message à l'aide de sa clé privée. Étant donné que la clé privée est privée uniquement pour le propriétaire, seul le destinataire peut déchiffrer le charabia.

Si l'utilisation d'un réseau privé virtuel vous semble un peu trop difficile, utilisez à tout le moins HTTPS Everywhere.

Le plugin pour Chrome et Firefox a été développé par le Fondation Electronic Frontier (dont j'ai déjà parlé The Electronic Frontier Foundation - Qu'est-ce que c'est et pourquoi c'est importantElectronic Frontier Foundation est un groupe international à but non lucratif basé aux États-Unis, engagé dans la lutte pour les droits numériques. Jetons un coup d'œil à certaines de leurs campagnes et comment ils peuvent vous aider. Lire la suite ). HTTPS Everywhere crypte vos visites sur les sites Web, ce qui rend votre confidentialité plus sûre. Il garde le texte de vos e-mails sortants privé. Cela rend les choses plus difficiles pour quiconque essaie de se greffer sur votre connexion Wi-Fi si vous avez un café au lait dans Starbucks. Et lorsque vous payez quelque chose en ligne à l'aide de votre carte de crédit, HTTPS crypte vos informations de paiement afin qu'elles ne soient pas interceptées en cours de route.

Le plugin ne fonctionne pas avec tous les sites Web. Dans ce cas, si le site Web est vraiment important pour vous, vous pouvez le mettre en liste blanche, donc seul le http est utilisé. Mais cela ne cache pas les sites que vous avez visités. HTTPS Everywhere ne fonctionne pas non plus avec les sites Web qui ne prennent pas en charge le protocole https. Il y a donc des limites. Mais c'est mieux que rien, et la plupart des grands sites Web le prennent en charge.

Si vous ne souhaitez pas installer et utiliser le système d'exploitation Tails, téléchargez au moins le navigateur Tor Comment le projet Tor peut vous aider à protéger votre propre confidentialité en ligneLa confidentialité est un problème constant avec pratiquement tous les principaux sites que vous visitez aujourd'hui, en particulier ceux qui gèrent régulièrement des informations personnelles. Cependant, alors que la plupart des efforts de sécurité sont actuellement dirigés vers le ... Lire la suite . Le navigateur Tor est conçu pour vous garder anonyme lorsque vous naviguez sur le Web. Il vous permet également visiter le ventre sombre d'Internet Comment trouver des sites Web Dark .Onion actifs (et pourquoi vous pourriez le vouloir)Le Dark Web, en partie, se compose de sites .onion, hébergés sur le réseau Tor. Comment les trouvez-vous et où aller? Suivez-moi... Lire la suite - la dite "Web sombre Voici combien votre identité pourrait valoir sur le Dark WebIl est inconfortable de vous considérer comme une marchandise, mais toutes vos informations personnelles, du nom et de l'adresse aux détails du compte bancaire, valent quelque chose pour les criminels en ligne. Combien valez-vous? Lire la suite ", Où les trafiquants de drogue, les pornographes et les tueurs à gages exercent leur métier (donc j'ai entendu - je n'ai pas vraiment parcouru!).

Le seul inconvénient de l'utilisation de Tor est qu'il est plutôt lent car votre connexion Internet est constamment réacheminée. L'avantage, mis à part l'anonymat, c'est que le navigateur est portable. Vous pouvez donc l'exécuter à partir d'une clé USB et ne laisser aucune trace sur l'ordinateur sur lequel vous vous trouvez. Il est également multiplateforme (Windows, Mac OS X, Linux).

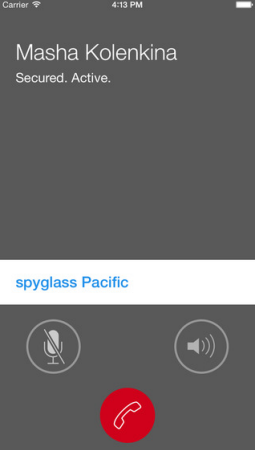

Pendant toute la poème de la NSA, la chancelière allemande Angela Merkel a découvert que son téléphone était sur écoute. Donc, si la chancelière allemande de tout le monde n'est pas à l'abri des gens qui l'écoutent appeler l'horloge parlante, alors qu'est-ce qui nous attend tous? C’est pourquoi vous devez commencer à crypter vos appels téléphoniques.

Signal est une application open source gratuite pour iOS et Android qui imite un peu WhatsApp. Vous pouvez envoyer des messages instantanés avec du texte, des images et des vidéos à d'autres signaleurs disposant de l'application et de votre numéro de téléphone. Mais vous pouvez également appeler cette personne et l'appel sera crypté.

Je l'ai essayé dans le passé et la qualité sonore des appels a été extrêmement bonne. J'étais très impressionné.

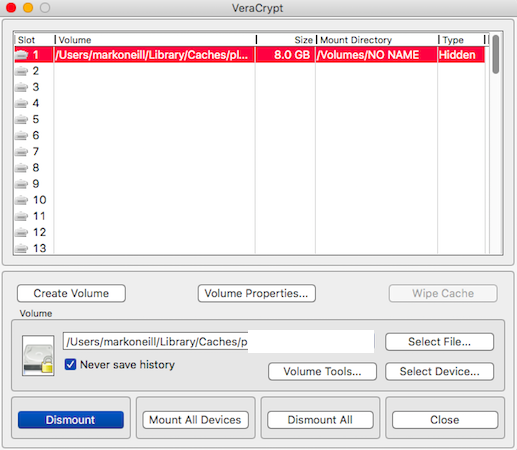

Être un énorme TrueCrypt Guide de l'utilisateur TrueCrypt: sécurisez vos fichiers privésPour vraiment protéger vos données, vous devez les crypter. Vous ne savez pas par où commencer? Vous devez lire notre manuel d'utilisation TrueCrypt par Lachlan Roy et apprendre à utiliser le logiciel de cryptage TrueCrypt. Lire la suite disciple, j'étais vraiment bouleversé quand ils ont annoncé que le projet était interrompu. Que vais-je utiliser maintenant pour cacher toutes mes photos de Katy Perry? J'ai donc été un peu apaisé quand j'ai découvert qu'une autre version sortait sous un nom différent - VeraCrypt. Il est totalement identique à TrueCrypt, à l'exception de quelques changements cosmétiques dans son apparence et d'un nom vraiment irritant. Vera? Vraiment les gars? C'est le meilleur nom que vous pourriez trouver?

VeraCrypt (tout comme son prédécesseur) est une application logicielle gratuite qui vous permet de créer des dossiers chiffrés (appelés «volumes»). Vous pouvez également crypter un disque dur entier, clé USB Comment créer une partition vraiment cachée avec TrueCrypt 7 Lire la suite , partition ou disque dur externe, mais c'est évidemment un peu plus avancé. Vous pouvez également créer un «volume caché», qui est essentiellement un volume dans un volume.

Une fois le volume créé, ouvrez-le à l'aide de l'interface ci-dessus. Il sera ensuite «monté» sur l'un de vos disques durs sous forme de dossier. Glissez simplement ce que vous voulez cacher, puis démontez-le à nouveau.

Quand TrueCrypt était là, les pornographes pour enfants l'utilisaient pour cacher leurs sales petits secrets, et le FBI avait de sérieux problèmes pour pénétrer les volumes. À tel point que les pervers ont été traduits en justice pour être ordonnés par un juge de remettre le mot de passe ou d'aller en prison pour outrage au tribunal. Je peux seulement supposer que VeraCrypt a la même force de cryptage.

L'une des normes de cryptage que vous pouvez choisir lors de la création de votre volume est AES, qui est apparemment ce que le gouvernement américain utilise pour protéger ses documents jusqu'au niveau Top Secret. Donc ça vous dit quelque chose.

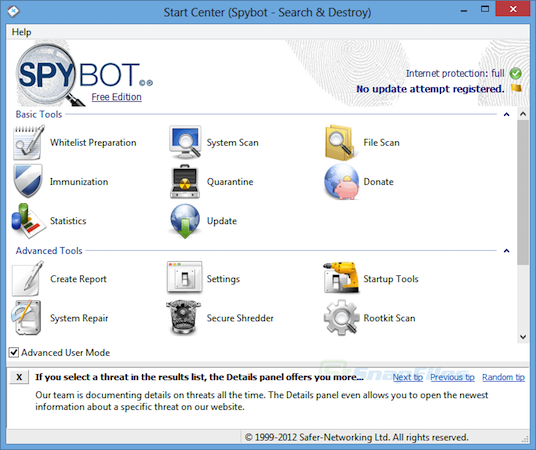

Je termine avec un choix plutôt anti-climatique, mais c'est une application solide qui ne m'a jamais laissé tomber une fois (contrairement à MalwareBytes - ne me lancez pas sur ce lot). Spybot Search and Destroy (Dieu j'aime ce nom!) Est une application qui recherche dans les profondeurs de votre ordinateur pour trouver les intrus méchants qui ne devraient pas être là.

Il existe trois versions disponibles: l'édition gratuite, l'édition familiale et l'édition professionnelle. Les deux derniers sont des plans payés. La version gratuite vous offre un suivi anti-malware et anti-spyware exceptionnel, mais pas en temps réel. Vous devez appuyer manuellement sur le bouton pour le faire fonctionner, vous devez donc vous rappeler de mettre à jour l'application régulièrement et de l'exécuter.

L'édition Home pour 13,99 $ vous offre tout, de la version gratuite, ainsi qu'un scanner antivirus. La version Pro à 25,99 $ vous offre tout cela, ainsi qu'un «Boot CD Creator» et un scanner d'application iPhone. Les deux plans payants vous offrent une surveillance en temps réel, plusieurs mises à jour quotidiennes et la planification des tâches.

Et Spybot est un vraiment bon logiciel. Il a détruit plusieurs bestioles méchantes de mon système que MalwareBytes a ratées. Cela m'a valu mon amour et mon dévouement éternels.

Alors, quelles défenses de sécurité avez-vous installées?

Qu'utilisez-vous pour éloigner les méchants? Faites-nous savoir dans les commentaires quelles applications de logiciel de sécurité vous aident à mieux dormir la nuit, sachant que le pont-levis est bien en place.

Crédits image:chevalier surveillant par Algol via Shutterstock

Mark O'Neill est un journaliste indépendant et bibliophile, qui publie des articles depuis 1989. Pendant 6 ans, il a été rédacteur en chef de MakeUseOf. Maintenant, il écrit, boit trop de thé, se bat avec son chien et écrit encore. Vous pouvez le retrouver sur Twitter et Facebook.