Publicité

Vous ne vous souciez donc pas de Google, Amazon, Facebook et Samsung qui vous écoutent. Mais que pensez-vous des cybercriminels qui écoutent vos conversations dans la chambre? Vault 7 de WikiLeaks fichier suggère que vous pouvez bientôt accueillir des visiteurs inattendus.

Le malware le plus dangereux de la Central Intelligence Agency - capable de pirater presque tout l'électronique grand public sans fil - pourrait désormais être entre les mains de voleurs et de terroristes. Alors, qu'est-ce que ça signifie pour vous?

Qu'est-ce que Vault 7?

Le coffre-fort 7 est une mine de documents divulgués concernant les capacités de cyberguerre de la Central Intelligence Agency (CIA). Une grande partie du logiciel décrit dans Vault 7 révèle comment la CIA contrôle et surveille à l'aide de smartphones, tablettes, téléviseurs intelligents et autres appareils connectés à Internet. Le 7 mars, WikiLeaks a publié une infime fraction des documents.

Ce qui devrait effrayer tout le monde: Selon WikiLeaks, le

La CIA a perdu le contrôle de ces outils. Et maintenant, les criminels les possèdent (probablement). Cependant, bon nombre des publié les exploits (il existe de nombreux exploits non encore publiés) ont presque cinq ans et ont depuis été corrigés.Comment les criminels obtiennent des outils de piratage américains

Tout le monde qui travaille pour une agence de renseignement n'est pas porteur de carte. La CIA sous-traite régulièrement des emplois à des entrepreneurs fédéraux du secteur privé. Beaucoup de ces sociétés de renseignement privées, telles que HBGary, n'ont pas la sécurité de la CIA.

Edward Snowden était un entrepreneur fédéral

Par exemple, Booz Allen Hamilton entrepreneur NSA employé Edward Snowden, qui a divulgué des documents relatifs aux programmes de surveillance illégaux de la NSA. Aditionellement, Booz Allen Hamilton a subi un piratage en 2011.

Dans sa déclaration officielle, WikiLeaks a affirmé (c'est moi qui souligne):

L'archive semble avoir été distribué aux anciens pirates et sous-traitants du gouvernement américain de manière non autorisée, dont l'un a fourni à WikiLeaks des parties de l'archive.

Une partie de la citation se démarque: les outils ont été diffusés de «manière non autorisée». L'implication devrait concerner tout le monde dans le monde. La CIA a probablement perdu le contrôle d'un portefeuille de 100 milliards de dollars d'outils de piratage.

Mais ce n'est pas la première fois que des acteurs privés acquièrent des logiciels dangereux développés par le gouvernement.

Le ver Stuxnet

Par exemple, le Ver Stuxnet Microsoft Patches Freak & Stuxnet, Facebook vous empêche de vous sentir gros [Tech News Digest]Microsoft corrige des problèmes, Facebook ne se sent plus gros, Uber veut des femmes, iPhone Google Calendar, PlayStation atterrit en Chine et joue à Snake dans une fontaine d'eau. Lire la suite , un autre malware armé, est tombé entre les mains de cybercriminels peu après son Découverte 2010. Depuis lors, Stuxnet apparaît parfois comme un malware. Une partie de son ubiquité est liée à sa base de code. Selon Sean McGurk, chercheur en cybersécurité, le code source pour Stuxnet est disponible en téléchargement.

Vous pouvez télécharger le code source réel de Stuxnet maintenant et vous pouvez le réutiliser et le reconditionner, puis, vous le savez, le pointer vers d'où il vient.

Cela signifie que pratiquement n'importe quel codeur peut créer son propre kit de logiciels malveillants basé sur Stuxnet. Le manque de contrôle de la CIA sur son cyber-arsenal garantit que les exploits continueront de tomber entre les mains de criminels à but lucratif, de terroristes et d'États voyous. Il n'y a pas de meilleur exemple que les ShadowBrokers.

The Shadow Brokers

En 2016, le Courtiers fantômes groupe a tristement vendu aux enchères une série d'outils de piratage fabriqués par l'État. La façon dont ils ont volé les outils est une supposition, mais où ils les ont acquis est connu: la NSA.

Selon The Intercept, documents à l'intérieur de la fuite de Snowden connectez les outils volés par les Shadow Brokers au groupe de piratage connu sous le nom de Equation Group (EG). EG a utilisé des exploits qui ont été trouvés plus tard dans le ver Stuxnet parrainé par l'État - ce qui suggère fortement une connexion entre la NSA et EG. Combiné avec les outils divulgués, il semble que la NSA et la CIA ne soient pas en mesure de contrôler leurs propres technologies.

Mais cela signifie-t-il que votre vie privée et votre sécurité sont compromises?

Une histoire d'espionnage sur les clients

Votre confidentialité et votre sécurité sont déjà compromis.

Presque tous les produits intelligents modernes incluent des microphones. Certains appareils nécessitent d'appuyer sur un bouton pour allumer le microphone ou la caméra. D'autres écoutent en continu la prononciation d'un mot-clé. Par exemple, La gamme de téléviseurs intelligents de Samsung Les derniers téléviseurs intelligents de Samsung sortent tout droit de ceux de George Orwell en 1984Une nouvelle fonctionnalité des derniers téléviseurs intelligents Samsung a mis le géant coréen dans un peu d'eau chaude. Il s'avère qu'ils ont écouté tout ce que vous avez dit ... Lire la suite écouter, enregistrer et transmettre en permanence - le tout sans dépendre d'une surveillance gouvernementale sophistiquée.

Les téléviseurs intelligents appartiennent

Déclaration de confidentialité de Samsung concernant leurs téléviseurs intelligents est troublant. Bien que Samsung ait modifié ses conditions de service en matière de confidentialité pour éviter toute controverse, la déclaration originale, capturée par l'utilisateur de Twitter xor, va comme suit:

Voici la citation pertinente de Samsung (c'est moi qui souligne):

Veuillez noter que si votre mots parlés inclure des informations personnelles ou sensibles, cette information fera partie des données saisies et transmises à un tiers grâce à votre utilisation de la reconnaissance vocale.

En bref, les téléviseurs intelligents entendent tout ce que vous dites. Et Samsung partage ces données avec des tiers. Ces tiers, cependant, sont supposés être des entreprises n'ayant qu'un intérêt commercial dans vos conversations. Et vous pouvez toujours désactiver la fonction.

Malheureusement, le hack "Weeping Angel" développé par la CIA fait en sorte que le téléviseur ne puisse pas s'éteindre. Weeping Angel cible les téléviseurs intelligents Samsung. La documentation de Vault 7 y fait référence Mode faux. De WikiLeaks:

… Weeping Angel place le téléviseur cible dans un mode «faux», de sorte que le propriétaire pense à tort que le téléviseur est éteint lorsqu'il est allumé. En mode «Fake-Off», le téléviseur fonctionne comme un bug, enregistrant les conversations dans la pièce et les envoyant via Internet à un serveur CIA secret.

Samsung n'est pas seul. Après tout, Facebook, Google et Amazon (notre revue de l'Echo Amazon Echo Review and GiveawayEcho d'Amazon offre une intégration unique entre la reconnaissance vocale, l'assistant personnel, les commandes domotiques et les fonctionnalités de lecture audio pour 179,99 $. L'Echo ouvre-t-il une nouvelle voie ou pouvez-vous faire mieux ailleurs? Lire la suite ) reposent également sur l’utilisation des microphones des appareils - souvent sans connaissance consentement des utilisateurs. Par exemple, Déclaration de confidentialité de Facebook affirme qu'ils utilisent le microphone, mais uniquement lorsque l'utilisateur utilise des fonctionnalités «spécifiques» de l'application Facebook.

Comment la technologie permet une surveillance illégale

Le plus gros défaut de sécurité des smartphones modernes est son logiciel. En exploitant des failles de sécurité dans un navigateur ou un système d'exploitation, un attaquant peut à distance accéder à toutes les fonctionnalités d'un appareil intelligent, y compris son microphone. En fait, c'est ainsi que la CIA accède à la plupart des smartphones de ses cibles: directement sur un réseau cellulaire ou Wi-Fi.

WikiLeaks ' # Vault7 révèle de nombreuses vulnérabilités de la CIA «zero day» dans les téléphones Android https://t.co/yHg7AtX5ggpic.twitter.com/g6xpPYly9T

- WikiLeaks (@wikileaks) 7 mars 2017

Sur les 24 exploits Android développés par la CIA, ses sous-traitants et les agences étrangères coopérantes, huit peuvent être utilisés pour contrôler à distance un smartphone. Je suppose qu'une fois sous contrôle, l'opérateur de malware utiliserait alors une combinaison d'attaques, combinant l'accès, l'escalade de privilèges et l'installation de logiciels malveillants persistants (par opposition aux logiciels malveillants qui RAM).

Les techniques énumérées ci-dessus reposent normalement sur le fait que l'utilisateur clique sur un lien dans son e-mail. Une fois que la cible navigue vers un site Web infecté, l'attaquant peut alors prendre le contrôle du smartphone.

Un faux espoir: les hacks sont vieux

Sur une fausse note d'espoir: des hacks révélés dans Vault 7, la plupart concernent des appareils plus anciens. Cependant, les fichiers ne contiennent qu'une fraction du nombre total de hacks disponibles pour la CIA. Plus que probablement, ces hacks sont pour la plupart des techniques obsolètes et plus anciennes, que la CIA n'utilise plus. Cependant, c'est un faux espoir.

De nombreux exploits s'appliquent largement aux systèmes sur puce (qu'est-ce qu'un SoC? Jargon Buster: Le guide pour comprendre les processeurs mobilesDans ce guide, nous allons parcourir le jargon pour expliquer ce que vous devez savoir sur les processeurs pour smartphones. Lire la suite ) plutôt qu'aux téléphones individuels.

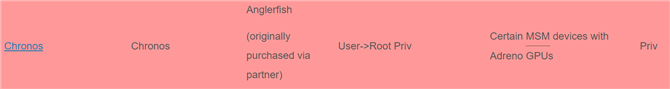

Par exemple, dans le graphique ci-dessus, l'exploit Chronos (entre autres) peut pirater le chipset Adreno. La faille de sécurité concerne presque tous les smartphones basés sur des processeurs Qualcomm. Encore une fois, gardez à l'esprit que moins de 1% du contenu de Vault 7 a été publié. Il y a probablement beaucoup plus d'appareils vulnérables à la pénétration.

Cependant, Julian Assange a proposé d'aider toutes les grandes entreprises colmater les trous de sécurité révélé par Vault 7. Avec un peu de chance, Assange pourrait partager les archives avec Microsoft, Google, Samsung et d'autres sociétés.

Ce que Vault 7 signifie pour vous

Le mot n'est pas encore sur OMS possède un accès aux archives. Nous ne savons même pas si les vulnérabilités existent toujours. Cependant, nous savons quelques choses.

Seulement 1% des archives ont été publiées

Alors que Google a annoncé qu'il a corrigé plus du failles de sécurité utilisées par la CIA, moins de 1% des fichiers Vault 7 ont été publiés. Étant donné que seuls des exploits plus anciens ont été publiés, il est probable que presque tous les appareils sont vulnérables.

Les exploits sont ciblés

Les exploits sont principalement ciblés. Cela signifie qu'un acteur (comme la CIA) doit cibler spécifiquement un individu afin de prendre le contrôle d'un appareil intelligent. Rien dans les fichiers de Vault 7 ne suggère que le gouvernement balaie, en masse, les conversations glanées des appareils intelligents.

Vulnérabilités du trésor des agences de renseignement

Les agences de renseignement accumulent des vulnérabilités et ne divulguent pas ces violations de sécurité aux entreprises. En raison de la sécurité des opérations de mauvaise qualité, bon nombre de ces exploits finissent par se retrouver entre les mains de cybercriminels, s'ils ne sont pas déjà là.

Pouvez-vous faire quelque chose?

Le pire aspect des révélations de Vault 7 est que non le logiciel assure la protection. Dans le passé, les défenseurs de la confidentialité (y compris Snowden) ont recommandé d'utiliser des plates-formes de messagerie cryptées, telles que Signal, afin d'éviter attaques de l'homme du milieu Qu'est-ce qu'une attaque d'homme au milieu? Explication du jargon de sécuritéSi vous avez entendu parler d'attaques de type "homme du milieu" mais n'êtes pas sûr de ce que cela signifie, cet article est pour vous. Lire la suite .

Cependant, les archives de Vault 7 suggèrent qu'un attaquant peut enregistrer les frappes d'un téléphone. Il semble maintenant qu'aucun appareil connecté à Internet n'évite une surveillance illégale. Heureusement, il est possible de modifier un téléphone pour empêcher son utilisation comme bug à distance.

Edward Snowden explique comment désactiver physiquement la caméra et le microphone à bord d'un smartphone moderne:

Selon le modèle de téléphone, la méthode de Snowden nécessite de dessouder physiquement le réseau de microphones (les dispositifs antibruit utilisent au moins deux microphones) et débranchent les faces avant et arrière appareils photo. Vous utilisez ensuite un microphone externe, au lieu des micros intégrés.

Je noterais cependant que le débranchement des caméras n’est pas nécessaire. Les personnes soucieuses de la confidentialité peuvent simplement masquer les caméras avec du ruban adhésif.

Téléchargement de l'archive

Les personnes intéressées à en savoir plus peuvent télécharger l'intégralité du vidage de Vault 7. WikiLeaks a l'intention de publier les archives en petits morceaux tout au long de 2017. Je soupçonne que le sous-titre de Vault 7: Year Zero fait référence à l'énormité de la taille de l'archive. Ils ont suffisamment de contenu pour publier un nouveau vidage chaque année.

Vous pouvez télécharger l'intégralité torrent protégé par mot de passe. Le mot de passe pour la première partie de l'archive est le suivant:

DE PRESSE: phrase secrète de déchiffrement CIA Vault 7 ans zéro:

SplinterItIntoAThousandPiecesAndScatterItIntoTheWinds

- WikiLeaks (@wikileaks) 7 mars 2017

Êtes-vous préoccupé par la perte de contrôle de la CIA sur ses outils de piratage? Faites le nous savoir dans les commentaires.

Crédit d'image: hasan eroglu via Shutterstock.com

Kannon est un journaliste technologique (BA) avec une formation en affaires internationales (MA) avec un accent sur le développement économique et le commerce international. Ses passions sont dans les gadgets d'origine chinoise, les technologies de l'information (comme RSS) et les trucs et astuces de productivité.