Publicité

Il y a des gens qui font des millions en se mêlant de votre ordinateur. Chaque clic et e-mail peut vous mettre à leur portée. Comment vous protégez-vous? En apprenant quelles techniques ils utilisent et ce que vous pouvez faire à leur sujet. Voici votre guide sur les ransomwares et les autres menaces que vous pourriez rencontrer.

Ransomware

Un ransomware est un logiciel qui vous demande de payer un prix avant de pouvoir le désinstaller ou accéder à vos autres logiciels. Il détient le bon fonctionnement de votre ordinateur en otage contre une rançon.

Un ransomware peut être aussi simple qu'une fenêtre qui indique que vous avez un virus ou un autre malware sur votre ordinateur. Ensuite, il vous dira qu'ils ont le seul antivirus qui peut s'en débarrasser et ils vous le vendront pour seulement 19,95 $ - entrez les détails de votre carte de crédit ici. Ils effectuent ensuite des frais frauduleux sur votre carte de crédit et vous aurez toujours le virus. D'une manière générale, ne payez pas la rançon. Consultez notre article sur

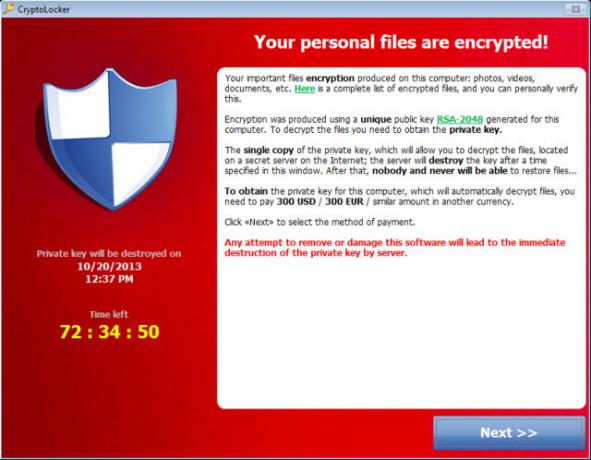

battre les ransomwares et comment les supprimer Ne payez pas - Comment battre Ransomware!Imaginez simplement que quelqu'un se présente à votre porte et dise: "Hé, il y a des souris dans votre maison que vous ne connaissiez pas. Donnez-nous 100 $ et nous nous en débarrasserons. "Voici le Ransomware ... Lire la suite pour quelques suggestions.Il y a un très mauvais morceau de ransomware appelé CryptoLocker. Il n'y a aucun espoir pour les personnes dont les ordinateurs en sont infectés. Le rançongiciel crypte vos fichiers dès leur ouverture, vous les rendant inutiles sans la clé pour les décrypter. Ils vous vendront la clé pour trois cents dollars.

Une fois que vous voyez que CryptoLocker est installé sur votre ordinateur, déconnectez l'ordinateur de votre réseau. Débranchez le câble réseau et éteignez votre carte WiFi. N'utilisez rien pour supprimer CryptoLocker pour l'instant - il aura cessé de chiffrer les fichiers - mais vous devez décider si vous allez payer la rançon pour obtenir la clé de déchiffrement.

Si vous supprimez CryptoLocker, vous ne pourrez pas payer la rançon pour décrypter vos fichiers. Nous vous recommandons de ne pas payer la rançon - cela les encourage à trouver plus d'arnaques, mais la décision vous appartient. Parfois cela fonctionne, parfois non. Après avoir pris votre décision et pris des mesures, vous pouvez utiliser MalwareBytes pour l'enlever.

La meilleure chose à faire est de suivre ces étapes pour vous empêcher de rester bloqué avec CryptoLocker CryptoLocker est le malware le plus méchant jamais créé et voici ce que vous pouvez faireCryptoLocker est un type de logiciel malveillant qui rend votre ordinateur entièrement inutilisable en cryptant tous vos fichiers. Il exige ensuite un paiement monétaire avant que l'accès à votre ordinateur ne soit rendu. Lire la suite . Consultez également notre eBook gratuit Un guide universel de la sécurité des PC Un guide universel de la sécurité des PCDes chevaux de Troie aux vers, aux hameçonneurs et aux pharmers, le Web est plein de dangers. Pour vous protéger, vous devez non seulement disposer du bon logiciel, mais également comprendre le type de menaces à surveiller. Lire la suite .

Faux appels de support technique

Certaines menaces informatiques se présentent sous la forme d'un appel téléphonique. Ceci est connu comme ingénierie sociale Qu'est-ce que l'ingénierie sociale? [MakeUseOf explique]Vous pouvez installer le pare-feu le plus solide et le plus cher du secteur. Vous pouvez informer les employés des procédures de sécurité de base et de l'importance de choisir des mots de passe forts. Vous pouvez même verrouiller la salle des serveurs - mais comment ... Lire la suite dans le monde de la sécurité, et il y a des choses que vous pouvez faire pour protégez-vous de l'ingénierie sociale Comment vous protéger contre les attaques d'ingénierie socialeLa semaine dernière, nous avons examiné certaines des principales menaces d'ingénierie sociale que vous, votre entreprise ou vos employés devriez rechercher. En un mot, l'ingénierie sociale est similaire à un ... Lire la suite . Cela dépend du fait que la victime n'est pas très informée en informatique. L'arnaque actuelle est la Faux support technique Microsoft appel. Vous recevez un appel d'une personne vous informant que votre ordinateur lui a envoyé un avis de problème. Ils peuvent vous dire qu'ils sont un technicien certifié Microsoft ou qu'ils sont un partenaire Microsoft. Certains diront qu'ils appellent de Microsoft.

La personne vous demandera d'installer une application. L'application est une porte dérobée sur votre ordinateur qui leur permet de faire ce qu'ils veulent avec. Ensuite, ils vous demanderont de les payer. Si vous refusez, ils disent qu'ils devront annuler leur aide. Lorsque vous les payez, ils prélèvent des frais frauduleux sur votre carte de crédit. Si cela devait vous arriver, nous avons aider pour vous après avoir été victime de l'arnaque du support technique Que devez-vous faire après avoir succombé à une fausse arnaque de support informatique?Recherchez «escroquerie de faux support technique» et vous comprendrez à quel point elle est courante dans le monde. Quelques précautions simples après l'événement pourraient vous aider à vous sentir moins victime. Lire la suite .

Hameçonnage

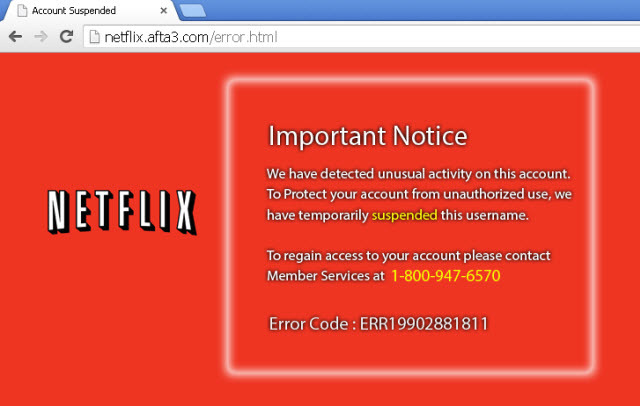

Le phishing est une façon geek de dire pêche - comme chez les personnes qui recherchent des informations précieuses. L'appât est un message lisant que vous devez mettre à jour les détails du compte pour continuer à utiliser un service. L'escroquerie de phishing populaire actuelle est basée sur Netflix.

Dans cette version de l'arnaque, un e-mail vous demande de vous connecter à votre compte Netflix. Vous cliquez ensuite sur le lien et saisissez votre nom d'utilisateur et votre mot de passe Netflix. Ensuite, vous êtes redirigé vers un site indiquant que votre compte Netflix a été suspendu et vous devez appeler un numéro gratuit pour obtenir de l'aide.

Lorsque vous appelez le numéro sans frais, ils vous font télécharger une mise à jour pour Netflix qui n'est qu'une porte dérobée sur votre ordinateur. Maintenant le Arnaque au support technique Microsoft Qu'est-ce que le faux support technique et pourquoi vous ne devriez pas faire confiance à tout ce que vous voyez sur GoogleVous êtes assis à la maison et vous occupez de votre propre entreprise. Soudain, le téléphone sonne. Vous décrochez, et c'est Microsoft (ou Norton, ou Dell, ou…). Plus précisément, c'est un ingénieur de support, et il est préoccupé - préoccupé par ... Lire la suite se déroule.

Pour éviter ces escroqueries, activez la détection de phishing de votre navigateur. La plupart des navigateurs sont livrés avec cette fonctionnalité activée, mais vérifiez cela pour être sûr et mettez à jour votre navigateur souvent.

Si vous ne savez pas si un lien est sûr, il existe des sites qui vous aideront identifier si le lien est sûr ou suspect 7 sites rapides qui vous permettent de vérifier si un lien est sûrAvant de cliquer sur un lien, utilisez ces vérificateurs de liens pour vérifier qu'il ne conduit pas à des logiciels malveillants ou à d'autres menaces de sécurité. Lire la suite . Si vous êtes invité à appeler un numéro gratuit, effectuez une recherche sur le Web. Il existe des sites dédiés au suivi des fraudeurs téléphoniques et des numéros de téléphone qu'ils utilisent. Si vous souhaitez être informé de manière proactive, suivez les sites qui nouvelles tendances de malware comme le blog de MalwareBytes.

Cyberattaques IoT

IoT est l'initialisation du terme jeInternet oF Things. Qu'est-ce que l'Internet des objets? Qu'est-ce que l'Internet des objets?Qu'est-ce que l'Internet des objets? Voici tout ce que vous devez savoir à ce sujet, pourquoi c'est si excitant et certains des risques. Lire la suite C'est l'extension d'Internet aux appareils que la plupart ne considèrent pas comme des ordinateurs. Ce sont tous les appareils auxquels votre ordinateur peut se connecter; stockage en réseau, imprimantes sans fil, téléviseurs intelligents, réfrigérateurs, thermostats et ampoules. Dans l'Internet des objets, ce sont tous des points d'attaque maintenant.

Récemment, une attaque par déni de service distribué a été lancée à l'aide de plus de 100 000 appareils capables d'envoyer des e-mails. La plupart des gens ne savaient pas que certains de ces appareils pouvaient envoyer des e-mails, et encore moins être atteints par quelqu'un d'autre sur Internet. Selon Proofpoint, la société de sécurité qui a découvert cette situation, une grande partie du courrier électronique a été envoyée, "… Par des gadgets grand public tels que des routeurs de réseau domestique compromis, des centres multimédia connectés, des téléviseurs et au moins un réfrigérateur."

Le documentaire suivant, “Un cadeau pour les pirates”, est un incontournable. Cela ne dure que 30 minutes. Il passe en revue quelques-uns des problèmes liés aux différents périphériques connectés au réseau et tente de résoudre les problèmes avec les sociétés qui ont fabriqué les produits.

Que pouvez-vous faire pour éviter que vos affaires ne soient prises en charge? Assurez-vous que vous avez une sécurité solide installée sur votre routeur 7 conseils simples pour sécuriser votre routeur et votre réseau Wi-Fi en quelques minutesQuelqu'un renifle-t-il et écoute-t-il votre trafic Wi-Fi, volant vos mots de passe et numéros de carte de crédit? Savez-vous même si quelqu'un l'était? Probablement pas, alors sécurisez votre réseau sans fil avec ces 7 étapes simples. Lire la suite et ces autres appareils. La lecture et le respect des manuels contribuent également beaucoup à la protection.

Applications potentiellement indésirables

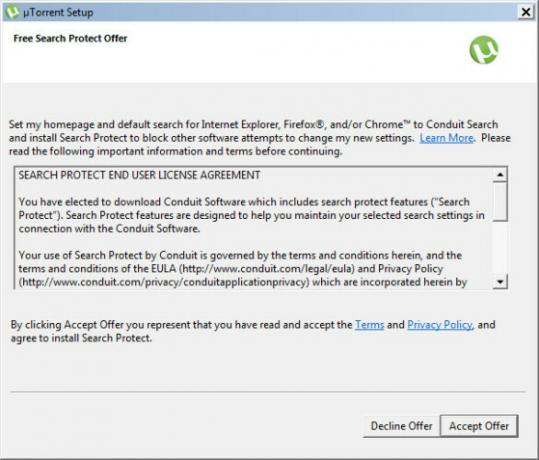

Potentiellement Unwanted UNEpplications, ou PUA, sont des programmes qui s'installent sur votre ordinateur aux côtés d'autres programmes, par tromperie ou par ignorance. Le PUA pourrait être un logiciel qui ne fait rien de mal, mais dont vous ne vouliez vraiment pas ou dont vous n'aviez pas besoin. Il peut également s'agir d'un logiciel qui ouvre votre ordinateur à n'importe qui. Ces PUA peuvent provenir de clics sur des annonces conçues pour ressembler à des notifications de votre ordinateur, ou ils peuvent provenir de ferroutage sur une installation de logiciel que vous vouliez.

Pour les annonces, elles sont parfois faites de sorte que même en cliquant sur le X pour le fermer, vous pouvez démarrer le téléchargement. La façon de traiter cela est de les fermer en utilisant la combinaison de touches Alt + F4. Cela ferme immédiatement la fenêtre.

Un exemple d'installation de logiciel de ferroutage est le logiciel Free Search Protect de Conduit, qui peut être installé avec uTorrent par exemple. Ce n'est pas un mauvais logiciel, mais c'est probablement quelque chose dont vous ne voulez pas ou dont vous n'avez pas besoin. Pourtant, il est si facile de simplement cliquer sur le bouton Accepter l'offre tout au long du processus d'installation d'uTorrent. Ralentissez et prenez le temps de lire sur quoi vous cliquez.

Si vous savez que vous l'installez et que vous savez que la société qui vous a demandé de l'installer essaie de gagner un peu d'argent supplémentaire avec, alors ce n'est pas nécessairement une mauvaise chose. Dans le cas d'uTorrent - un client torrent très apprécié - quelqu'un doit payer les factures pour continuer à le développer.

Menaces de smartphone

En raison de la relative relative nouveauté des smartphones et de la complexité de leur matériel et de leurs systèmes d'exploitation, les menaces pesant sur les smartphones pourraient constituer un tout nouvel article. Il existe des problèmes typiques qui affectent les ordinateurs portables et les smartphones, ainsi que des applications accédant à des choses dont elles n'ont pas vraiment besoin 4 Risques de sécurité des smartphones à connaîtreIl semble y avoir une sorte de malaise général parmi les utilisateurs - les connaisseurs de la technologie et les utilisateurs ordinaires - parce que votre ordinateur tient dans votre poche, il ne peut pas être infecté par des logiciels malveillants, des chevaux de Troie, ... Lire la suite , les achats intégrés sont trop faciles à faire Que sont les achats intégrés et comment puis-je les désactiver? [MakeUseOf explique]"Je ne peux pas le croire!" mon cousin m'a dit l'autre jour, "quelqu'un vient d'acheter un achat intégré de 10 $ sur le téléphone de ma mère, et elle ne sait même pas de quoi je parle!". Sonne familier? Comment... Lire la suite , des trous dans le firmware permettant de manipuler le téléphone, etc.

Les dernières nouvelles sont qu'il existe un drone aérien développé qui peut facilement voler toutes vos informations pendant que vous pensez que vous utilisez simplement votre téléphone. Il incite votre téléphone à penser qu'il se connecte à un point d'accès WiFi qu'il a utilisé dans le passé. Au fur et à mesure que vos données le traversent, le drone prend tout ce qu'il veut.

Alors, comment protégez-vous contre tout cela? Utilisez les méthodes de base décrites dans l'eBook gratuit, Un guide universel de la sécurité des PC Un guide universel de la sécurité des PCDes chevaux de Troie aux vers, aux hameçonneurs et aux pharmers, le Web est plein de dangers. Pour vous protéger, vous devez non seulement disposer du bon logiciel, mais également comprendre le type de menaces à surveiller. Lire la suite . Prenez les mêmes mesures que si vous étiez effectuer des opérations bancaires avec votre téléphone 5 conseils de sécurité essentiels pour des opérations bancaires intelligentes sur smartphoneAlors que les smartphones sont devenus plus performants, de nombreuses personnes ont commencé à les utiliser comme outil bancaire, et se connecter à un compte bancaire en déplacement est beaucoup plus facile et plus rapide via les données mobiles que n'importe quel autre ... Lire la suite et crypter les données de votre smartphone Comment crypter des données sur votre smartphoneAvec le scandale Prism-Verizon, ce qui se serait passé, c'est que la National Security Agency (NSA) des États-Unis d'Amérique a procédé à des fouilles de données. Autrement dit, ils ont parcouru les registres d'appels de ... Lire la suite .

The Takeaway

Le fait que vous sachiez maintenant ces choses est bien. Vous savez qu'il y a des méchants là-bas, mais vous savez aussi qu'il y a des bons gars qui vous aident aussi. Vous en avez appris un peu plus, et c'est bien. Ralentissez et commencez à faire attention. Ne vous découragez pas. être encouragés et responsabilisés.

Avec plus de 20 ans d'expérience en informatique, en formation et dans les métiers techniques, je souhaite partager ce que j'ai appris avec quiconque souhaite apprendre. Je m'efforce de faire le meilleur travail possible de la meilleure manière possible, et avec un peu d'humour.