Publicité

Les entreprises ne semblent pas empêcher les pirates informatiques de voler des données clients. La liste des entreprises sur lesquelles on a prié s'est en effet allongée et comprend des noms bien connus comme JP Morgan, Home Depot et Target. Et c'est exactement ce que nous savons. Chaque interruption inexpliquée du site Web est accompagnée de sourcils levés. C'était un problème? Le site a-t-il été piraté? Et quand seraient-ils nous si ce dernier était vrai?

Tout le monde semble d'accord pour dire que les entreprises devraient faire plus pour protéger les personnes qui leur ont confié des données précieuses, mais la tendance des hacks de haut niveau devrait se poursuivre dans un avenir proche. Pour l'instant, les consommateurs ne peuvent pas faire grand-chose, mais se préparer et réagir en cas de menaces. Voici comment vous pouvez vous protéger.

Renseignez-vous sur les risques

Les titres annonçant des violations majeures ne sont, en fait, qu'une partie du récit. Les petites entreprises et organisations font régulièrement l'objet de violations, et ces petites histoires sont rarement des nouvelles en première page, si ce sont des nouvelles. De nombreuses victimes de ces incidents mineurs ne réalisent jamais qu’il y a un problème. Après tout, la plupart d'entre nous traitons avec des centaines d'entreprises par an. Garder un œil sur s'ils ont été piratés (ou non) est au mieux difficile.

DataLossDB.org peut rendre la vie un peu plus facile, cependant, tout comme le Twitter du site. DataLossDB affiche les dernières violations connues sur sa première page. Vous pouvez également vous inscrire à une newsletter hebdomadaire résumant tous les incidents de perte de données de la semaine précédente. Le fait de suivre le site sur Twitter ou de vous inscrire à la newsletter peut prendre beaucoup de temps pour vous tenir informé des nouvelles menaces de sécurité.

Je recommande également de vérifier notre liste des meilleurs blogs de sécurité Alerte rouge: 10 blogs sur la sécurité informatique à suivre aujourd'huiLa sécurité est un élément crucial de l'informatique et vous devez vous efforcer de vous informer et de rester à jour. Vous aurez envie de consulter ces dix blogs de sécurité et les experts en sécurité qui les écrivent. Lire la suite . Vous n'êtes pas obligé de tous les suivre, mais en vérifier une seule par semaine peut être utile et vous tenir informé.

Gérez vos mots de passe

Changer votre mot de passe est indispensable si vous avez un compte dans une entreprise qui a été piraté. Toutes les attaques ne se concentrent pas sur les mots de passe, mais beaucoup le font, et un mot de passe compromis Les 7 tactiques les plus courantes utilisées pour pirater les mots de passeLorsque vous entendez «violation de la sécurité», qu'est-ce qui vous vient à l'esprit? Un pirate malveillant? Un enfant vivant au sous-sol? La réalité est que tout ce qui est nécessaire est un mot de passe, et les pirates ont 7 façons d'obtenir le vôtre. Lire la suite peut être utilisé pour obtenir un accès complet sauf si une authentification à deux facteurs est disponible. Pire, la connexion peut sembler légitime, ce qui rend plus difficile pour vous de prétendre qu'il s'agissait en fait de quelqu'un d'autre.

Mais changer votre mot de passe n'est qu'un début. Il est également judicieux de prendre des mesures proactives qui vous protégeront contre de nouvelles violations de la sécurité. PwnedList [No Longer Available], un site Web qui surveille le Web pour détecter les fuites de données, y compris votre e-mail et votre mot de passe, est un excellent moyen de vous protéger. Le service est gratuit et peut vous avertir automatiquement en cas de fuite, vous donnant la possibilité de changer votre mot de passe avant que des dommages ne surviennent.

Il est également judicieux d'utiliser un gestionnaire de mots de passe Comparaison de 5 outils de gestion des mots de passe: trouvez celui qui vous convientIl est crucial de choisir une sorte de stratégie de gestion des mots de passe pour gérer l'énorme quantité de mots de passe dont nous avons besoin. Si vous êtes comme la plupart des gens, vous stockez probablement vos mots de passe dans votre cerveau. Pour s'en souvenir ... Lire la suite . Cela vous aidera à développer des mots de passe plus sécurisés, ce qui est toujours un plus, et facilitera la modification de votre mot de passe si cela devient nécessaire. Les meilleures options peuvent couvrir plusieurs appareils, y compris les smartphones et les tablettes.

Utilisez la sécurité de votre carte de crédit

De nombreux consommateurs s'alarment lorsqu'ils entendent parler d'une violation parce qu'ils pensent que leur carte de crédit sera utilisée pour effectuer de faux achats. Cela peut arriver, mais les consommateurs sont rarement tenus responsables. Aux États-Unis, par exemple, les citoyens ne peuvent être tenus responsables de toute accusation frauduleuse qui se produit à cause des informations volées et ne sont responsables que de 50 $ si les frais se produisent parce que la carte physique a été perdu. Seuls les frais de débit frauduleux peuvent entraîner une perte totale de fonds, et même si vous ne le signalez pas dans les 60 jours.

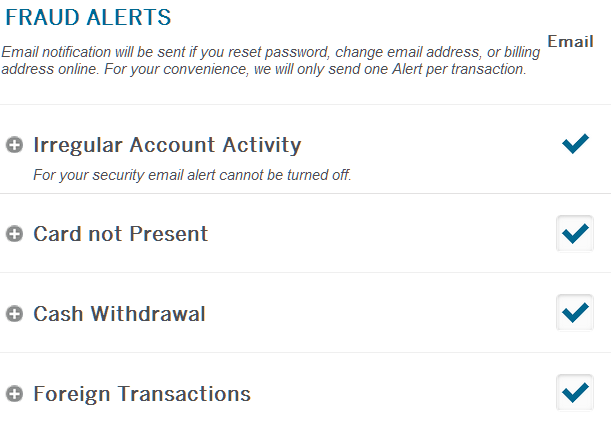

Encore, les frais frauduleux peuvent être gênants 4 sites Web officiels mais qui vous prendront votre argentMême si vous êtes une personne scrupuleuse, il peut être facile de se faire piéger par un site d’apparence officielle. Ce ne sont pas des sites Web «frauduleux», mais ils ont pris les gens par surprise. Lire la suite . Vous devrez contacter la banque ou la société émettrice de cartes de crédit, et plus les frais seront élevés, plus ce sera compliqué. C'est pourquoi vous devez activer autant de fonctionnalités de sécurité que possible. En particulier, de nombreuses cartes de crédit proposent un système de notification qui vous informe automatiquement lorsqu'un débit supérieur à un certain montant est effectué ou lorsqu'une transaction «carte non présente» se produit. Les options varient, mais les meilleures sociétés de cartes de crédit vous informeront même d'une «activité suspecte», comme une soudaine série de frais provenant de milliers de kilomètres de votre lieu de résidence.

Une fois ces notifications activées, vous pouvez immédiatement contacter votre fournisseur de carte et résoudre le problème. Vous devrez toujours appeler, mais le processus sera plus facile si vous remarquez la fraude lorsqu'elle se produit au lieu d'un mois plus tard lorsque vous vérifiez votre relevé mensuel.

Fermer les anciens comptes

Lorsque vous patrouillez pour obtenir des informations sur les incidents de perte de données, vous pouvez rencontrer des violations d'entreprises avec lesquelles vous ne faites pas régulièrement affaire, mais qui ont toujours une chance de vous toucher. Les entreprises ont tendance à stocker des données pendant très longtemps et les consommateurs ont tendance à ouvrir des comptes, puis à les oublier. Cela devient une recette pour un désastre.

Si vous devez répondre à une violation, demandez-vous si vous avez vraiment besoin du compte en question. Beaucoup de gens ouvrent une carte de crédit ou un abonnement pour conclure une bonne affaire, puis oublient rapidement jusqu'à ce que quelque chose de mauvais se produise. Si vos données sont perdues et que vous ne faites pas grand-chose ni aucune affaire avec les personnes qui les ont perdues, adoucissez simplement vos liens. Fermez vos comptes, mettez à zéro les soldes restants et allez ailleurs.

Cela peut ou non purger vos données de leurs ordinateurs, car de nombreuses entreprises conservent les données pendant un certain temps après la fermeture d'un compte. Mais la fermeture du compte rendra les données compromises moins utiles et vous donnera un front de moins à craindre pendant la guerre pour votre vie privée.

Devenez un sceptique

Les gros titres sur les hacks de haut niveau se concentrent généralement sur la perte de mot de passe ou d'informations de carte de crédit. Tout le monde sait que ces données sont importantes, donc cela fait une bonne histoire. Mais les voies d'attaque s'étendent au-delà de la simple facturation de faux achats ou de la connexion à un compte avec un mot de passe volé.

Dans le hack cible 4 sites Web officiels mais qui vous prendront votre argentMême si vous êtes une personne scrupuleuse, il peut être facile de se faire piéger par un site d’apparence officielle. Ce ne sont pas des sites Web «frauduleux», mais ils ont pris les gens par surprise. Lire la suite , par exemple, les attaquants ont saisi des noms, des adresses et des numéros de téléphone. Avec ces informations, il est possible de créer de faux e-mails, lettres ou même appels téléphoniques qui semblent un peu plus légitimes que la normale. Si vous recevez un e-mail vous demandant de «confirmer certaines informations» et que le même e-mail contient votre nom et votre adresse, vous pouvez croire que c'est valable.

Cette technique est appelée «spear phishing» en raison de sa nature précise. Bien qu'il ne soit pas aussi courant que le spam de phishing générique, il peut être très efficace. Dans un cas les pirates se faisant passer pour le Better Business Bureau ont réussi à accrocher les données de 1400 dirigeants d'entreprise. Chaque e-mail contenait des informations relatives aux activités de chaque dirigeant et apparaissait par une voie qu'ils jugeaient probablement légitime, facteurs qui ont rendu l'attaque très efficace.

La leçon ici est malheureuse, mais simple; ne jamais baisser la garde. Supposons que tout e-mail, SMS ou appel téléphonique inattendu pourrait être une arnaque de phishing Qu'est-ce que le phishing et quelles techniques les fraudeurs utilisent-ils exactement?Je n'ai jamais été fan de la pêche, moi-même. C'est principalement à cause d'une expédition précoce où mon cousin a réussi à attraper deux poissons pendant que j'attrapais la fermeture éclair. Semblables à la pêche réelle, les escroqueries par phishing ne sont pas ... Lire la suite et répondez en conséquence. Visitez des sites via votre navigateur plutôt qu'en cliquant sur des liens, vérifiez que les numéros de téléphone sont authentiques avant d'appeler, et jamais répondre à un e-mail non sollicité contenant des informations personnelles.

Recherchez (attentivement) votre rapport de crédit gratuit

Les grandes entreprises qui sont attaquées avec succès par des pirates informatiques sont confrontées à un grave problème. La violation met potentiellement l'entreprise sur le crochet pour tout dommage qu'un client subit en raison de sa négligence. En plus de porter un double coup de mauvais RP, les dommages aux clients (et les frais d’avocat requis pour traiter les réclamations) peuvent vider le compte bancaire d’une entreprise.

C'est pourquoi la plupart des entreprises souffrant d'une violation de données majeure font un suivi avec une offre de surveillance de crédit gratuite. Vous en serez souvent informé par courrier, bien que cela apparaisse parfois par e-mail à la place. Le niveau de service est généralement le plus basique disponible, vous vous inscrivez donc pour être averti si quelqu'un ouvre un compte sous votre nom, mais c'est mieux que rien.

Les lecteurs avertis pourraient remarquer une vulnérabilité dans cette mesure de sécurité. Si une entreprise piratée annonce qu'elle offrira une surveillance gratuite du crédit, elle vient de faire mûrir ses clients pour une bonne attaque de phishing. Vérifiez à nouveau ce que vous recevez et essayez de vérifier l'offre via le site officiel de l'entreprise 4 sites Web officiels mais qui vous prendront votre argentMême si vous êtes une personne scrupuleuse, il peut être facile de se faire piéger par un site d’apparence officielle. Ce ne sont pas des sites Web «frauduleux», mais ils ont pris les gens par surprise. Lire la suite avant de passer un appel ou de cliquer sur un lien.

Comment réagiriez-vous?

Les violations de données sont courantes, mais elles ne devraient pas vous empêcher de dormir la nuit. Les histoires d'horreur de vol d'identité qui font trembler les consommateurs de peur sont rares et sont généralement le résultat de ciblages attaques plutôt qu’une violation massive, bien que les données divulguées lors d’une violation puissent faciliter le vol de l’identité d’une victime.

Avez-vous fait affaire avec une entreprise piratée, et si oui, qu'avez-vous fait lorsque vous en avez eu connaissance? Faites le nous savoir dans les commentaires.

Matthew Smith est un écrivain indépendant vivant à Portland, en Oregon. Il écrit et édite également pour Digital Trends.