Publicité

Les ransomwares sont en augmentation. Les cybercriminels ont augmenté les enjeux Au-delà de votre ordinateur: 5 façons dont le ransomware vous emmènera captif à l'avenirLe ransomware est probablement le malware le plus méchant du marché, et les criminels qui l'utilisent sont de plus en plus avancé, voici cinq choses inquiétantes qui pourraient être prises en otage bientôt, y compris les maisons intelligentes et les voitures. Lire la suite dans la bataille pour vos données, en introduisant une multitude de logiciels malveillants avancés conçus pour crypter vos données personnelles. Leur but ultime est de vous extorquer de l'argent. À moins que leurs demandes ne soient satisfaites, vos fichiers cryptés resteront hors de portée.

Indisponible. Perdu.

Les attaques contre des individus ne sont pas révolutionnaires. Ils ne font pas non plus la une des journaux. Mais 2015 a vu le FBI recevoir un peu moins de 2500 plaintes directement liés aux attaques liées aux ransomwares, représentant environ 24 millions de dollars de pertes pour les victimes.

Il y a un peu plus de deux semaines, une nouvelle variante de ransomware, Petya, a émergé. Cependant, dès que les chercheurs en sécurité ont commencé à diffuser des avertissements concernant les capacités du ransomware et les modes d'attaque spécifiques, un individu irrité a piraté le Petya chiffrement. Cela signifie que des milliers de victimes potentielles peuvent décrypter leurs fichiers en toute sécurité, économisant du temps, de l'argent et des montagnes de frustration.

Pourquoi Petya est différent

Ransomware les infections suivent généralement un chemin linéaire Qu'est-ce qu'un Bootkit et Nemesis est-il une véritable menace?Les pirates continuent de trouver des moyens de perturber votre système, comme le bootkit. Voyons ce qu'est un kit de démarrage, comment fonctionne la variante Nemesis et considérons ce que vous pouvez faire pour rester clair. Lire la suite . Une fois qu'un système est compromis, le un ransomware scanne l'intégralité de l'ordinateur Ne tombez pas dans le piège des escrocs: un guide sur les ransomwares et autres menaces Lire la suite et commence le processus de cryptage. Selon la variante du rançongiciel Évitez de tomber victime de ces trois arnaques RansomwarePlusieurs escroqueries de ransomware importantes sont en circulation en ce moment; passons en revue trois des plus dévastateurs, afin que vous puissiez les reconnaître. Lire la suite , les emplacements réseau peuvent également être cryptés. Une fois le processus de cryptage terminé, le ransomware envoie un message à l'utilisateur l'informant de ses options: payer ou perdre Ne payez pas - Comment battre Ransomware!Imaginez simplement que quelqu'un se présente à votre porte et dise: "Hé, il y a des souris dans votre maison que vous ne connaissiez pas. Donnez-nous 100 $ et nous nous en débarrasserons. "Voici le Ransomware ... Lire la suite .

Les récentes variations dans les ransomwares ont vu les fichiers utilisateur personnels ignorés, choisissant plutôt de crypter la table de fichiers maîtres (MFT) du lecteur C:, rendant ainsi un ordinateur inutile.

Table de fichier principal

Petya a été largement distribué via une campagne email malveillante.

«Les victimes recevraient un e-mail conçu pour ressembler et ressembler à une missive liée à l'entreprise d'un« demandeur »cherchant un poste dans une entreprise. Il présenterait aux utilisateurs un lien hypertexte vers un emplacement de stockage Dropbox, ce qui permettrait à l'utilisateur de télécharger le curriculum vitae (CV) du candidat. "

Une fois installé, Petya commence à remplacer le Master Boot Record (MBR). Le MBR est l'information stockée dans le premier secteur du disque dur, contenant le code qui localise la partition principale active. Le processus de remplacement empêche Windows de se charger normalement, ainsi que l'accès au mode sans échec.

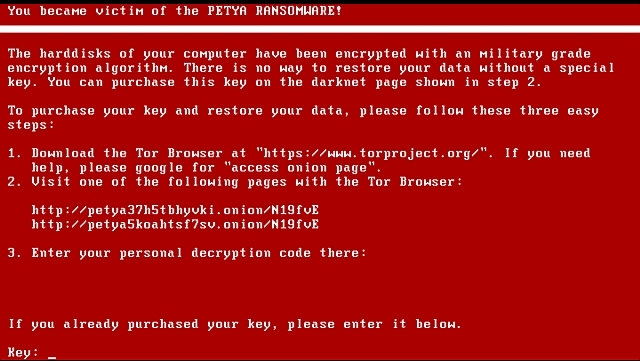

Une fois que Petya a écrasé le MBR, il crypte le MFT, un fichier trouvé sur les partitions NTFS contenant des informations critiques sur tous les autres fichiers du lecteur. Petya force alors un redémarrage du système. Au redémarrage, l'utilisateur rencontre une fausse analyse CHKDSK. Bien que l'analyse semble garantir l'intégrité du volume, l'inverse est vrai. Lorsque le CHKDSK se termine et que Windows tente de se charger, le MBR modifié affiche un crâne ASCII avec un ultimatum pour payer une rançon, généralement en Bitcoin.

Le prix de récupération s'élève à environ 385 $, bien que cela puisse changer en fonction du taux de change Bitcoin. Si l'utilisateur décide d'ignorer l'avertissement, la rançon Bitcoin double. Si l'utilisateur continue de résister à la tentative d'extorsion, l'auteur du rançongiciel Petya supprimera la clé de chiffrement.

Mission Hack-Petya

Là où les concepteurs de ransomware sont généralement extrêmement prudents dans leur choix de cryptage, l'auteur de Petya a «glissé». Un programmeur non identifié compris comment déchiffrer le cryptage de Petya après un "La visite de Pâques à mon beau-père m'a mis [lui] dans ce pétrin."

Le crack est capable de révéler la clé de cryptage nécessaire pour déverrouiller l'enregistrement de démarrage principal crypté, libérant les fichiers système captifs. Pour reprendre le contrôle des fichiers, les utilisateurs devront d'abord retirer le disque dur infecté de l'ordinateur et le connecter à un autre ordinateur en état de marche. Ils peuvent ensuite extraire un certain nombre de chaînes de données pour entrer dans l'outil.

L'extraction des données est difficile, nécessitant des outils et des connaissances spécialisés. Heureusement, l'employé d'Emsisoft Fabian Wosar a créé un outil spécial pour atténuer ce problème, rendant «le déchiffrement réel plus convivial». Vous pouvez trouver le Extracteur du secteur Petya ici. Téléchargez-le et enregistrez-le sur le bureau de l'ordinateur utilisé pour le correctif.

Les "journalistes" pourraient-ils commencer à faire leurs devoirs? Je ne suis pas responsable du fait que Petya soit déchiffrable. Crédit @leo_and_stone.

- Fabian Wosar (@fwosar) 15 avril 2016

L'outil de Wosar extrait les 512 octets requis pour le Petya fissure, "À partir du secteur 55 (0x37h) avec un décalage de 0 et le nonce de 8 octets du secteur 54 (0x36) décalage: 33 (0x21). " Une fois les données extraites, l'outil les convertira en Base64 nécessaire codage. Il peut ensuite être saisi dans le Site web de petya-no-pay-ransom.

J'ai simplement fourni un petit outil de ~ 50 lignes qui rend le déchiffrement réel plus convivial.

- Fabian Wosar (@fwosar) 15 avril 2016

Une fois que vous avez généré le mot de passe de déchiffrement, notez-le. Vous devez maintenant remplacer le disque dur, puis démarrer le système infecté. Lorsque l'écran de verrouillage Petya apparaît, vous pouvez saisir votre clé de déchiffrement.

Un didacticiel détaillé sur l'extraction de chaînes de données, la saisie des données converties dans le site Web et la génération du mot de passe de déchiffrement peut être trouvé ici.

Le décryptage pour tout le monde?

La combinaison de la fissure de chiffrement de leo-stone et de l'extracteur de secteur Petya de Fabian Wosar rend la lecture heureuse. Toute personne possédant les connaissances techniques pour rechercher une solution pour leurs fichiers cryptés pourrait avoir une chance de reprendre le contrôle de leurs données.

Maintenant que la solution a été simplifiée, les utilisateurs sans connaissances techniques pourraient prendre leur système infecté à un atelier de réparation local et informer les techniciens de ce qui doit être fait, ou du moins ce qu'ils croient doit faire.

Cependant, même si la voie vers la réparation cette une variante particulière du ransomware est devenue beaucoup plus facile, le ransomware est toujours problème en constante évolution face à chacun de nous Ransomware continue de croître - Comment pouvez-vous vous protéger? Lire la suite . Et, bien que cette voie soit plus facile à trouver et à suivre, les auteurs de ransomwares savent qu'il existe une grande majorité de des utilisateurs qui n'auront tout simplement aucun espoir de décrypter les fichiers, leur seule chance de récupération à froid, difficile, introuvable Bitcoin.

Malgré leur codage initial faux pas, Je suis sûr que les auteurs du ransomware Petya ne sont pas assis, désolés pour eux-mêmes. Maintenant que cette méthode de crack et de décryptage gagne du terrain, ils travaillent probablement sur la mise à jour de leur code pour désactiver la solution, fermant à nouveau la porte à la récupération de données.

Avez-vous été victime d'un ransomware? Avez-vous réussi à récupérer vos fichiers ou avez-vous payé la rançon? Faites-le nous savoir ci-dessous!

Gavin est rédacteur principal pour MUO. Il est également rédacteur en chef et gestionnaire SEO pour le site frère de MakeUseOf, Blocks Decoded. Il a un BA (Hons) écriture contemporaine avec des pratiques d'art numérique pillées dans les collines du Devon, ainsi que plus d'une décennie d'expérience professionnelle en écriture. Il aime beaucoup de thé.