Publicité

À la suite de l'annonce d'une grave violation des serveurs de Google qui a entraîné le piratage de 5 millions d'adresses e-mail, divers sites Web suggéraient aux lecteurs vérifier si elles ont été victimes en entrant leur adresse e-mail dans des «outils de vérification» - sites Web qui peuvent déterminer si une adresse e-mail figure dans une liste de piratages identifiants.

Le problème est que certains de ces outils de vérification n’étaient pas aussi légitimes que les sites Web y renvoyant auraient pu l’espérer…

5 millions d'adresses électroniques: la vérité

Signalé à l'époque comme une fuite massive de 5 millions de noms d'utilisateur et de mots de passe de compte Gmail, il est vite apparu que l'histoire n'était, enfin, que cela: une histoire.

En l'expliquant un peu plus tard, Google a révélé que moins de 2% des combinaisons nom d'utilisateur / mot de passe étaient exactes, et que leurs propres outils de sécurité de connexion auraient capturé la majorité d'entre eux.

Ils ont également précisé que les informations d'identification n'étaient pas piratées depuis leurs propres serveurs, mais depuis d'autres sites Web:

Il est important de noter que dans ce cas et dans d'autres, les noms d'utilisateur et mots de passe divulgués n'étaient pas le résultat d'une violation des systèmes Google. Souvent, ces informations d'identification sont obtenues par le biais d'une combinaison d'autres sources.

Par exemple, si vous réutilisez le même nom d'utilisateur et le même mot de passe sur tous les sites Web et que l'un de ces sites Web est piraté, vos informations d'identification pourraient être utilisées pour vous connecter aux autres.

Ainsi, un compte Gmail récupéré lors d'une précédente violation - de haut niveau ou autre - aurait pu être l'un de ceux qui se trouvaient dans le transfert de données d'informations d'identification entre les mains des «pirates». Essentiellement, des informations qui pourraient avoir déjà été en ligne sous une forme ou une autre, les comptes Gmail provenant de plusieurs sources.

Mais comment cette histoire est-elle devenue si rapide? Probablement avec l'aide d'un grand nombre rond comme 5 millions, et la traction de chaîne intelligente des pirates qui ont posté les mots de passe du compte sur un forum Bitcoin russe. Ajoutez un outil de vérification en ligne qui confirme si votre propre compte de messagerie est dans le vidage, et vous avez une grande nouvelle.

Bien sûr, il semble probable que isleaked.com n'est pas le site Web que les gens pensaient.

Comment fonctionne un faux vérificateur de compte de messagerie piraté

Vérification d'une adresse e-mail par rapport à une base de données (qui peut être SQL, Access ou même un fichier texte Qu'est-ce donc qu'une base de données? [MakeUseOf explique]Pour un programmeur ou un passionné de technologie, le concept de base de données est quelque chose qui peut vraiment être tenu pour acquis. Cependant, pour beaucoup de gens, le concept d'une base de données elle-même est un peu étranger ... Lire la suite ) des comptes de messagerie piratés est relativement simple. Combiné avec un script facilement téléchargeable, un tel site Web pourrait être configuré en 30 minutes environ.

Troy Hunt, quant à lui, a une bien meilleure approche, c'est pourquoi vous devriez utiliser son site pour vérifier la fuite de vos informations d'identification chaque fois que vous lisez ou entendez un piratage de compte.

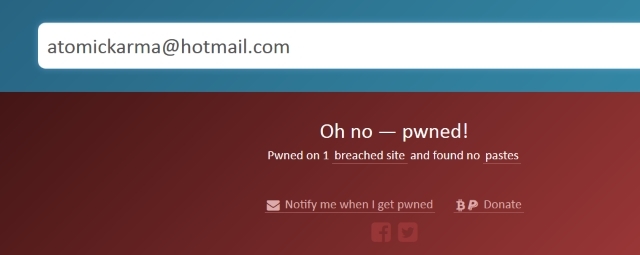

Comme expliqué sur son blog, Hunt a construit Ai-je été mis en attente?, un site Web légitime (Hunt est un MVP Microsoft pour la sécurité des développeurs) conçu pour les utilisateurs moyens de taper leur adresse e-mail et de savoir s'ils ont été piratés ou non. Utilisation de données soumises à des sites comme Pastebin.com, il vous indique même quelle violation est responsable de la présence de votre compte de messagerie dans sa base de données.

Vous recherchez une vérification de compte de messagerie piraté légitime?

Lorsque les résultats sont affichés, le site affiche le nom du site Web à partir duquel les détails de votre compte ont été divulgués. J'espère que ce site vous aurait envoyé un e-mail en privé ou fait une annonce.

(Bien sûr, si vous craignez que votre compte de messagerie ait été piraté, vous devez quand même changer votre mot de passe. Se souvenir de le rendre sûr et mémorable 6 conseils pour créer un mot de passe incassable dont vous vous souviendrezSi vos mots de passe ne sont pas uniques et incassables, vous pourriez aussi bien ouvrir la porte d'entrée et inviter les voleurs à déjeuner. Lire la suite .)

Comme vous pouvez le voir sur l'image ci-dessus, mon compte de messagerie était l'un des nombreux récupérés dans la violation massive d'Adobe de 2013. Vous devez utiliser les informations fournies par le site de Hunt pour agir immédiatement, mais sachez que même lorsque votre mot de passe a été modifié, votre adresse e-mail restera sur le site.

Si cela est possible, la modification de l'adresse e-mail que vous utilisez avec vos comptes en ligne peut également être utile.

La diligence raisonnable ne devrait pas être une chose du passé

Un élément essentiel du journalisme est la diligence raisonnable; la vérification des faits. Il ne suffit pas de régurgiter les communiqués de presse. Tout écrivain, qu'il s'agisse de produire du contenu pour 1 $ par 1000 mots ou d'être salarié d'un grand nom de l'édition, peut le faire.

Malheureusement sur le World Wide Web, cela ne se produit pas assez.

Quelques minutes de vérification des faits auraient montré que la revendication de 5 millions d'adresses était une fabrication. Comme nous l'avons signalé à l'époque, les adresses ont été extraites d'une collection de fuites précédentes Fuite de mots de passe Gmail en ligne, Microsoft supprime Windows Phone, etc. [Recueil de nouvelles techniques]En outre, des critiques négatives, Deezer aux États-Unis, Google Pyramids, la NES 3DS et une machine Rube Goldberg éclairante. Lire la suite . Les pirates russes ont pu rassembler une liste plutôt que de violer la sécurité de Google.

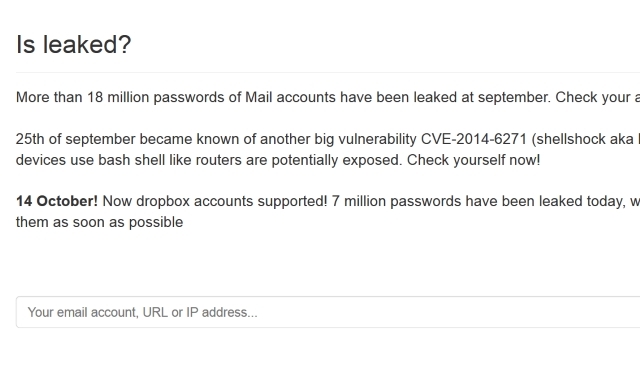

Pendant ce temps, le site était recommandé par de nombreux sites Web pour vérifier les e-mails, isleaked.com. Curieusement enregistré deux jours seulement avant la fuite, en Russie, son existence soudaine était soit extrêmement fortuite, soit planifiée.

Comme je le dis toujours, il n'y a pas de coïncidences dans la sécurité en ligne.

Après tout, quelle meilleure façon de confirmer la liste des adresses que vous prétendez avoir piraté que de demander aux propriétaires de compte de vérifier s'ils les utilisent toujours ou non? C'est le mode de fonctionnement des spammeurs - les adresses mortes ne valent rien, c'est pourquoi de nombreux spams vous demandent de répondre. Votre réponse est enregistrée et l'adresse conservée.

Le vérificateur d'e-mails de fuite isleaked.com pourrait facilement être une approche plus sophistiquée. Alors qu'ils affirment:

Nous ne collectons pas vos e-mails, URL / adresses IP, journaux d'accès ni vérifions les résultats. Soit nous ne faisons rien de dangereux avec votre appareil pendant le test!

… Il y a peu de raisons de faire confiance au site. Troy Hunt, qui a une réputation à défendre, explique comment fonctionne son site, il est donc logique de l'utiliser.

Le verdict: ne réagissez pas sans les faits

Ce que nous pouvons en tirer, c'est que personne ne devrait donner suite à des allégations de violation de données et de piratage sans posséder les faits complets. Il y a tout simplement trop de variables à prendre en compte.

Avec les réclamations de piratage de Gmail, il semble sûr que les pirates présumés vérifiaient simplement leur collection d'adresses, vraisemblablement utilisées dans diverses campagnes de spam.

Certains étaient authentiques, d'autres ont expiré depuis longtemps.

Le meilleur site Web pour vérifier si votre e-mail a été piraté et a trouvé son chemin sur un site comme Pastebin.com est haveibeenpwned.com.

Ironiquement, en ce qui concerne les 5 millions d'adresses Gmail qui auraient été piratées par Google, c'est la presse technologique qui a vraiment été mise en réseau.

Rob Hyrons via Shutterstock

Christian Cawley est rédacteur en chef adjoint pour la sécurité, Linux, le bricolage, la programmation et la technologie expliquée. Il produit également le podcast vraiment utile et possède une vaste expérience en matière de support de bureau et de logiciels. Contributeur au magazine Linux Format, Christian est un bricoleur de Raspberry Pi, un amoureux des Lego et un fan de jeux rétro.