Publicité

Lorsque de nouvelles instances du ransomware Locky largement diffusé ont commencé à se tarir vers la fin du mois de mai 2016, les chercheurs en sécurité étaient certains que nous n'avions pas vu le dernier des logiciels malveillants de chiffrement de fichiers une variante.

Et voilà, ils avaient raison.

Depuis le 19 juine des experts en sécurité ont observé des millions de courriels malveillants envoyés avec une pièce jointe contenant une nouvelle variante du ransomware Locky. le l'évolution semble avoir rendu le malware beaucoup plus dangereux Au-delà de votre ordinateur: 5 façons dont le ransomware vous emmènera captif à l'avenirLe ransomware est probablement le malware le plus méchant du marché, et les criminels qui l'utilisent sont de plus en plus avancé, voici cinq choses inquiétantes qui pourraient être prises en otage bientôt, y compris les maisons intelligentes et les voitures. Lire la suite , et s'accompagnent d'une tactique de distribution modifiée, propageant l'infection plus loin que précédemment.

Ce n'est pas seulement le rançongiciel Locky qui inquiète les chercheurs en sécurité. Il existe déjà d'autres variantes de Locky, et il semble que les réseaux de distribution accélèrent la «production» à travers le monde, sans objectifs particuliers en tête.

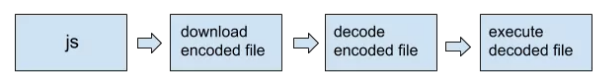

JavaScript Ransomware

2016 a vu un léger changement dans la distribution des logiciels malveillants Ne tombez pas dans le piège des escrocs: un guide sur les ransomwares et autres menaces Lire la suite . Les utilisateurs d'Internet commencent à peine à comprendre l'extrême menace que représentent les ransomwares, mais il a déjà commencé à évoluer, afin de rester sous le radar le plus longtemps possible.

Et bien que les logiciels malveillants utilisant des cadres JavaScript bien connus ne soient pas rares, les professionnels de la sécurité ont été submergés par un déluge de logiciels malveillants au premier trimestre de 2016. menant Eldon Sprickerhoff à déclarer:

«L'évolution des logiciels malveillants semble être aussi rapide et féroce que n'importe quel environnement de jungle, où survie et propagation vont de pair. Les auteurs ont souvent coopté des fonctionnalités de différentes souches de logiciels malveillants dans la prochaine génération de code - échantillonnant régulièrement l'efficacité et la rentabilité de chaque génération.

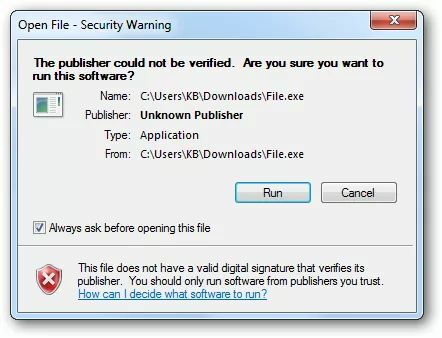

L'avènement des ransomwares codés en JavaScript présente un nouveau défi à éviter pour les utilisateurs. Auparavant, si vous téléchargiez accidentellement ou receviez un fichier malveillant, Windows analysait l'extension du fichier et décidait si ce type de fichier particulier constituait un danger pour votre système.

Par exemple, lorsque vous essayez d'exécuter un inconnu.EXE fichier, vous rencontrerez cet avertissement:

Il n'y a pas un tel avertissement par défaut avec JavaScript - le .js extension de fichier - fichiers, ce qui a conduit un grand nombre d'utilisateurs à cliquer sans réfléchir, puis à être détenu contre rançon.

Botnets et courrier indésirable

La grande majorité des ransomwares sont envoyés via des e-mails malveillants, qui à leur tour sont envoyés en volumes énormes via des réseaux massifs d'ordinateurs infectés, communément appelés «botnet».

L'énorme augmentation du ransomware Locky a été directement liée au botnet Necrus, qui a vu une moyenne de 50,000 Adresses IP infectées toutes les 24 heures pendant plusieurs mois. Pendant l'observation (par Anubis Networks), les taux d'infection sont restés stables, jusqu'au 28 marse quand il y avait une énorme poussée, atteignant 650,000 infections sur une période de 24 heures. Ensuite, reprenez les affaires comme d'habitude, bien qu'avec un taux d'infection en baisse lente.

Le 1er juinst, Necrus se tut. La spéculation sur la raison pour laquelle le botnet est devenu silencieux est mince, bien que beaucoup centrée sur le arrestation d'une cinquantaine de hackers russes. Cependant, le botnet a repris ses activités plus tard dans le mois (autour du 19e juin), envoyant la nouvelle variante Locky à des millions de victimes potentielles. Vous pouvez voir la propagation actuelle du botnet Necrus dans l'image ci-dessus - notez comment cela évite la Russie?

Les courriers indésirables contiennent toujours une pièce jointe, prétendant être un document ou une archive important envoyé depuis un compte de confiance (mais usurpé). Une fois le document téléchargé et accessible, il exécutera automatiquement une macro infectée ou un autre script malveillant, et le processus de chiffrement commence.

Que ce soit Locky, Dridex, CryptoLocker ou l'une des innombrables variantes de ransomware Virus, logiciels espions, logiciels malveillants, etc. Expliqué: Comprendre les menaces en ligneLorsque vous commencez à penser à toutes les choses qui pourraient mal tourner lorsque vous naviguez sur Internet, le Web commence à ressembler à un endroit assez effrayant. Lire la suite , le courrier indésirable est toujours le réseau de distribution de choix pour les ransomwares, illustrant clairement le succès de cette méthode de livraison.

De nouveaux challengers apparaissent: Bart et RAA

Les logiciels malveillants JavaScript ne sont pas la seule menace Ransomware continue de croître - Comment pouvez-vous vous protéger? Lire la suite les utilisateurs devront composer avec dans les mois à venir - même si j'ai un autre outil JavaScript pour vous en parler!

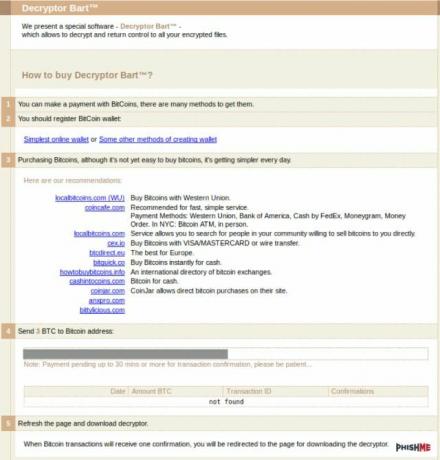

Tout d'abord, le Bart L'infection exploite certaines techniques de ransomware assez standard, en utilisant une interface de paiement similaire à Locky et en ciblant une liste principale d'extensions de fichiers pour le cryptage. Cependant, il existe quelques différences opérationnelles clés. Bien que la plupart des ransomwares aient besoin de se connecter à un serveur de commande et de contrôle pour le feu vert de chiffrement, Bart n'a pas un tel mécanisme.

Au lieu de cela, Brendan Griffin et Ronnie Tokazowski de Phishme croient que Bart s'appuie sur un "Identifiant de victime distinct pour indiquer à l'acteur de la menace quelle clé de déchiffrement doit être utilisée pour créer l'application de déchiffrement censée être disponible pour les victimes qui paient le rançon ", ce qui signifie que même si l'infecté est rapidement déconnecté d'Internet (avant de recevoir le feu vert traditionnel de commande et de contrôle), le ransomware cryptera des dossiers.

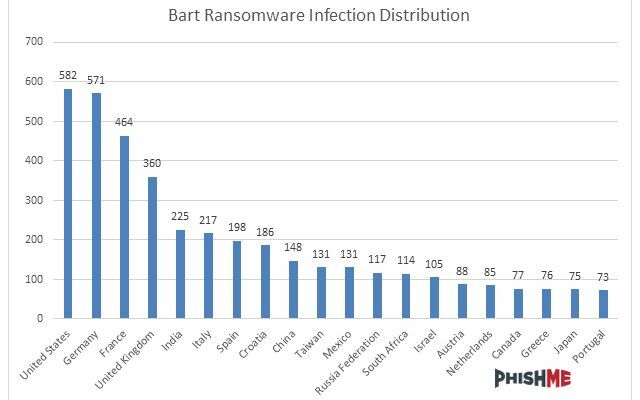

Il y a deux autres choses qui mettent Bart de côté: son prix demandé de décryptage et son choix spécifique de cibles. Il se situe actuellement à 3BTC (bitcoin), ce qui équivaut à un peu moins de 2000 $ au moment de la rédaction! Quant au choix des cibles, c'est en fait plus qui Bart ne fait pas cible. Si Bart détermine une langue utilisateur installée de russe, ukrainien ou biélorusse, il ne se déploiera pas.

Deuxièmement, nous avons RAA, une autre variante de ransomware entièrement développée en JavaScript. Ce qui rend RAA intéressant, c'est son utilisation des bibliothèques JavaScript courantes. RAA est distribué via un réseau de messagerie malveillant, comme nous le voyons avec la plupart des ransomwares, et est généralement déguisé en document Word. Lorsque le fichier est exécuté, il génère un faux document Word qui semble être entièrement corrompu. Au lieu de cela, RAA analyse les lecteurs disponibles pour vérifier l'accès en lecture et en écriture et, en cas de succès, la bibliothèque Crypto-JS pour commencer à crypter les fichiers de l'utilisateur.

Pour ajouter l'insulte à la blessure, RAA propose également le célèbre programme de vol de mots de passe Pony, juste pour vous assurer que vous êtes vraiment, vraiment foutu.

Contrôle des logiciels malveillants JavaScript

Heureusement, malgré la menace évidente posée par les logiciels malveillants basés sur JavaScript, nous pouvons atténuer le danger potentiel avec certains contrôles de sécurité de base dans nos comptes de messagerie et nos suites Office. J'utilise Microsoft Office, donc ces conseils se concentreront sur ces programmes, mais vous devez appliquer les mêmes principes de sécurité à toutes les applications que vous utilisez.

Désactiver les macros

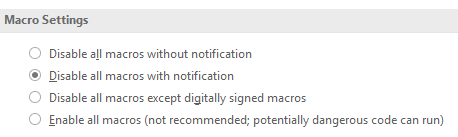

Tout d'abord, vous pouvez désactiver l'exécution automatique des macros. Une macro peut contenir du code conçu pour télécharger et exécuter automatiquement des logiciels malveillants, sans que vous vous en rendiez compte. Je vais vous montrer comment procéder dans Microsoft Word 2016, mais le processus est relativement similaire pour tous les autres programmes Office Comment vous protéger contre les logiciels malveillants Microsoft WordSaviez-vous que votre ordinateur peut être infecté par des documents Microsoft Office malveillants ou que vous pourriez être dupé pour activer les paramètres dont il a besoin pour infecter votre ordinateur? Lire la suite .

Se diriger vers Fichier> Options> Trust Center> Paramètres du Trust Center. En dessous de Paramètres de macro vous avez quatre options. Je choisis de Désactiver toutes les macros avec notification, donc je peux choisir de l'exécuter si je suis sûr de la source. cependant, Microsoft conseille de sélectionnerDésactiver toutes les macros sauf les macros signées numériquement, en relation directe avec la diffusion du ransomware Locky.

Afficher les extensions, utiliser un programme différent

Ce n'est pas entièrement infaillible, mais la combinaison des deux modifications vous évitera peut-être de double-cliquer sur le mauvais fichier.

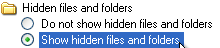

Tout d'abord, vous devez activer les extensions de fichiers dans Windows, qui sont masquées par défaut.

Dans Windows 10, ouvrez une fenêtre de l'Explorateur et accédez au Vue languette. Vérifier Extensions de nom de fichier.

Sous Windows 7, 8 ou 8.1, accédez à Panneau de configuration> Apparence et personnalisation> Options des dossiers. Sous le Vue onglet, faites défiler la Réglages avancés jusqu'à ce que vous aperceviez Masquer les extensions pour les types de fichiers connus.

Si vous téléchargez accidentellement un fichier malveillant déguisé en quelque chose d'autre, vous devriez pouvoir repérer l'extension du fichier avant l'exécution.

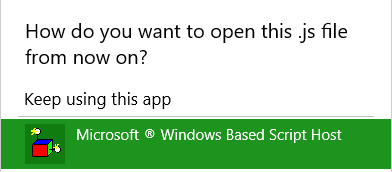

La deuxième partie consiste à modifier le programme par défaut utilisé pour ouvrir les fichiers JavaScript. Vous voyez, lorsque vous vous engagez avec JavaScript dans votre navigateur, il existe un certain nombre de barrières et de cadres en place pour tenter d'empêcher tout incident malveillant de ravager votre système. Une fois que vous êtes en dehors du caractère sacré du navigateur et dans le shell Windows, de mauvaises choses peuvent se produire lorsque ce fichier s'exécute.

Dirigez-vous vers un .js fichier. Si vous ne savez pas où ni comment, entrez * .js dans la barre de recherche de l'Explorateur Windows. Votre fenêtre doit contenir des fichiers similaires à ceci:

Cliquez avec le bouton droit sur un fichier et sélectionnez Propriétés. À l'heure actuelle, notre fichier JavaScript s'ouvre avec Microsoft Windows Based Script Host. Faites défiler jusqu'à ce que vous trouviez Bloc-notes et appuyez sur D'accord.

Revérifier

Microsoft Outlook ne vous permet pas de recevoir des fichiers d'un certain type. Cela inclut à la fois .exe et .js, et vous empêchera d'introduire par inadvertance des logiciels malveillants sur votre ordinateur. Cependant, cela ne signifie pas qu'ils ne peuvent pas et ne passeront pas par les deux autres moyens. Il existe trois façons extrêmement simples de reconditionner un ransomware:

- Utilisation de la compression de fichiers: le code malveillant peut être archivé et est envoyé avec une extension de fichier différente qui ne déclenche pas le blocage intégré des pièces jointes d'Outlook.

- Renommez le fichier: nous rencontrons fréquemment du code malveillant déguisé en un autre type de fichier. Comme la plupart du monde utilise une forme de suite bureautique, les formats de document sont extrêmement populaires.

- Utiliser un serveur partagé: cette option est un peu moins probable, mais le courrier malveillant peut être envoyé à partir d'un FTP privé ou d'un serveur SharePoint sécurisé s'il est compromis. Comme le serveur serait ajouté à la liste blanche dans Outlook, la pièce jointe ne serait pas détectée comme malveillante.

Voir ici pour une liste complète dont extensions Outlook bloque par défaut.

Vigilance constante

Je ne vais pas mentir. Il existe une menace omniprésente de logiciels malveillants lorsque vous êtes en ligne, mais vous n’avez pas à succomber à la pression. Tenez compte des sites que vous visitez, des comptes auxquels vous vous inscrivez et des e-mails que vous recevez. Et même si nous savons qu'il est difficile pour les logiciels antivirus de suivre le rythme de l'éblouissant éventail de logiciels malveillants variantes produites, le téléchargement et la mise à jour d'une suite antivirus doivent absolument faire partie de votre système la défense.

Avez-vous été touché par un ransomware? Avez-vous récupéré vos fichiers? De quel ransomware s'agissait-il? Faites-nous savoir ce qui vous est arrivé!

Crédits image: Carte d'infection par le botnet Necrus via malwaretech.com, Interface de décryptage Bart et infections actuelles par pays via phishme.com

Gavin est rédacteur principal pour MUO. Il est également rédacteur en chef et gestionnaire SEO pour le site frère de MakeUseOf, Blocks Decoded. Il a un BA (Hons) écriture contemporaine avec des pratiques d'art numérique pillé des collines du Devon, ainsi que plus d'une décennie d'expérience professionnelle en écriture. Il aime beaucoup de thé.