Publicité

Les listes de contrôle sont un moyen facile de garder les tâches répétitives sans tracas. Ils:

- Vous aider à contourner la prise de décision fastidieuse

- Vous rappeler les étapes que vous risquez de manquer

- Gagnez du temps en mettant votre flux de travail sur le pilote automatique

Votre vie numérique comporte de nombreuses tâches qui constituent un excellent argument en faveur de l'utilisation de listes de contrôle. Voici six listes de contrôle de démarrage nous avons créé pour vous aider à suivre votre activité numérique. N'hésitez pas à les modifier comme bon vous semble.

1. Liste de contrôle de sécurité des données et des appareils

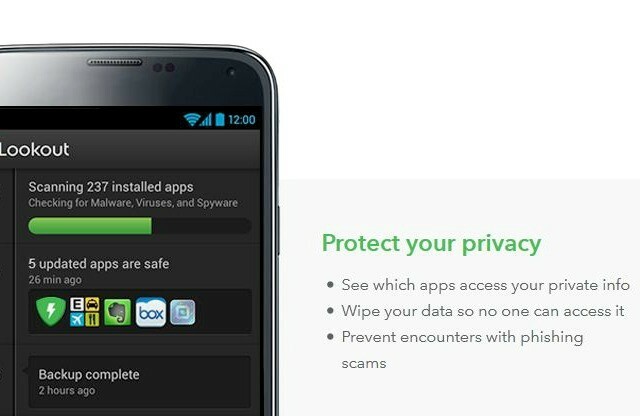

Vos téléphones et ordinateurs contiennent de nombreuses données personnelles, notamment des contacts, des photos, des fichiers et des mots de passe. La perte de l'un de ces appareils à cause du vol, des dommages, des logiciels malveillants ou même de la distraction est une éventualité à laquelle vous devez rester préparé. Vous devez également vous prémunir contre les attaques contre la vie privée facilitées par

«Logiciel espion» Comment vous protéger contre l'espionnage contraire à l'éthique ou illégalVous pensez que quelqu'un vous espionne? Voici comment savoir si un logiciel espion se trouve sur votre PC ou appareil mobile et comment le supprimer. Lire la suite , applications non sécurisées et surveillance gouvernementale Qu'est-ce que PRISM? Tout ce que tu as besoin de savoirAux États-Unis, la National Security Agency a accès à toutes les données que vous stockez auprès de fournisseurs de services américains tels que Google Microsoft, Yahoo et Facebook. Ils surveillent également probablement la majeure partie du trafic qui traverse le ... Lire la suite . En protégeant vos appareils et vos données, vous pouvez respirer un peu plus facilement.

Utilisez la liste de contrôle suivante pour renforcer la sécurité de chacun de vos appareils. N'oubliez pas de le faire pour chaque smartphone ou ordinateur que vous acquérez.

- Installer une suite de sécurité et de protection contre les logiciels malveillants

- Configurer un écran de verrouillage sécurisé

- Protégez votre webcam

- Désactiver la publicité ciblée

- Chiffrez et sauvegardez vos données

- Activer la protection contre le vol

Lisez également notre guide sur la simplification et sécuriser votre vie en ligne Le guide complet pour simplifier et sécuriser votre vie avec LastPass et XmarksAlors que le cloud signifie que vous pouvez facilement accéder à vos informations importantes où que vous soyez, cela signifie également que vous avez beaucoup de mots de passe à suivre. C'est pourquoi LastPass a été créé. Lire la suite avec Dernier passage et Xmarks.

2. Liste de contrôle de sécurité et de confidentialité en ligne

Plusieurs entités suivent chaque mouvement que vous effectuez sur le Web. Ils utilisent ces pistes numériques pour des raisons telles que la diffusion d'annonces, l'étude de vos habitudes de navigation et le vol de vos données personnelles. C'est pourquoi vous devez viser à rendre votre navigateur aussi sûr que possible Tout ce dont vous avez besoin pour rendre Firefox privé et sécuriséLorsque vous utilisez Firefox - ou tout autre navigateur Web d'ailleurs - l'une des meilleures pratiques que vous pouvez développer est de toujours garder à l'esprit votre confidentialité et votre sécurité. On ne sait jamais quand quelqu'un ... Lire la suite . Première, modifier ces paramètres Paramètres ultimes du navigateur: éléments à modifier impérativement dans Chrome, Firefox et Internet ExplorerJetons un coup d'œil à ces éléments de navigateur incontournables. Peut-être faites-vous de même, ou pensez-vous que les paramètres devraient être différents? Lire la suite sur votre navigateur. Ensuite, effectuez les tâches de la liste de contrôle ci-dessous.

- Mettez à jour votre navigateur vers la dernière version disponible

- Activer les connexions sécurisées par défaut

- Tunnellisez votre trafic de navigation via un réseau privé virtuel (VPN)

- Scripts de suivi des blocs

- Inscrivez-vous aux alertes d'accès et de transaction pour vos comptes en ligne

- Révoquer les autorisations des applications inutilisées / inconnues

Arnaques et les attaques de phishing deviennent plus sournoises Une nouvelle escroquerie par phishing utilise une page de connexion Google extrêmement préciseVous obtenez un lien Google Doc. Vous cliquez dessus, puis vous connectez à votre compte Google. Semble assez sûr, non? Mal, apparemment. Une configuration de phishing sophistiquée enseigne au monde une autre leçon de sécurité en ligne. Lire la suite . C’est pourquoi la sécurité numérique exige plus qu’une approche de type «il faut l’oublier» de nos jours. Voyez comment vous pourriez être mauvaise utilisation du Web 5 façons d'utiliser le Web à tort: éviter la frustration et l'embarras Lire la suite . De temps en temps, prenez des mesures pour vous rendre moins vulnérable en ligne.

3. Liste de contrôle des nouveaux comptes

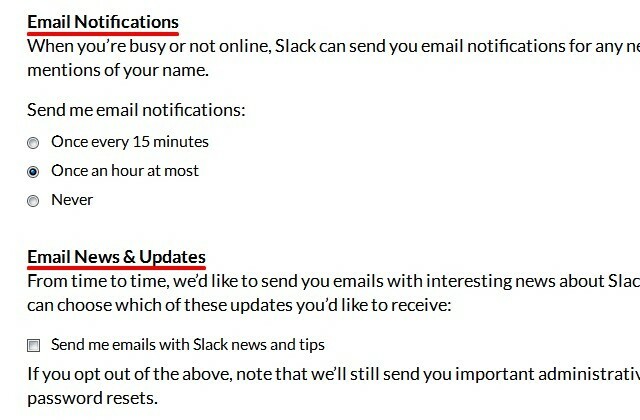

Rationalisez votre flux de travail pour les enregistrements de compte en ligne avec la liste de contrôle suivante. De cette façon, vous n'oublierez pas les étapes cruciales comme limiter qui peut voir votre profil complet ou lire vos mises à jour.

- Créez un mot de passe fort

- Activer l'authentification à deux facteurs (2FA)

- Ajuster les paramètres de notification et de confidentialité

- Mettre à jour les données de profil

- Configurer un rappel pour le renouvellement ou l'annulation du plan / abonnement

- Créer IFTTT recettes pour tirer le meilleur parti du service

Que faire si vous perdez votre téléphone portable et que vous ne pouvez pas recevoir de codes de vérification pour contourner 2FA? Pour faire face à un tel scénario, les services Web fournissent souvent un ensemble de codes de sauvegarde lorsque vous activez 2FA. Stockez-les dans un fichier texte crypté pour vous assurer que vous ne serez pas verrouillé de votre compte au cas où votre téléphone portable disparaîtrait.

En passant, nous avons également une liste de contrôle à laquelle vous pouvez vous référer lorsque vous supprimez des comptes Apportez ces 4 modifications avant de supprimer un compte en ligneFermer un compte en ligne? Attendre! Il y a quelque chose que vous devez faire en premier. Suivez les étapes décrites ci-dessous. Ils vous aideront à vous assurer que vous n'allez pas "Uh-oh" si vous effacez prématurément. Lire la suite que vous n'utilisez plus.

4. Liste de contrôle des transactions financières en ligne

Les achats en ligne et les opérations bancaires sont des options assez pratiques et rapides. Mais ils impliquent un risque élevé. Pensez aux fraudes par carte de crédit et aux vols d'identité. Rendez vos transactions d'argent en ligne plus sûres avec la liste de contrôle ci-dessous. Et n'ignorez pas les avertissements concernant certificats de sécurité de site Web Qu'est-ce qu'un certificat de sécurité de site Web et pourquoi devriez-vous vous en soucier? Lire la suite Soit.

- Vérifiez l'URL pour vous assurer que vous êtes sur la bonne page

- Recherchez un cadenas dans la barre d'adresse / la barre d'état

- Utilisez un clavier virtuel

- Vérifiez les détails de votre transaction

- Utilisez un mot de passe à usage unique (OTP)

- Déconnectez-vous après avoir terminé la transaction

5. Liste de contrôle de suppression des logiciels malveillants

Malgré toutes les précautions nécessaires, le pire s'est produit. Votre smartphone ou votre ordinateur a été infecté par des logiciels malveillants. Vous aurez probablement besoin Spécifique au système d'exploitation mesures de suppression des logiciels malveillants. Mais voici le moins que vous devez faire:

- Se déconnecter d'Internet

- Exécutez une analyse complète du système pour isoler le type de malware

- Recherchez les logiciels malveillants trouvés

- Trouver un correctif en ligne (en utilisant un autre appareil avec accès Internet) et le mettre en œuvre

- Nettoyez les fichiers temporaires et désinstallez les logiciels suspects

- Changez vos mots de passe

Il est préférable de prendre des mesures préventives pour éviter l’expérience stressante d’une infection par un logiciel malveillant. Restez informé sur les sujets liés aux logiciels malveillants tels que sécurité smartphone Ce que vous devez vraiment savoir sur la sécurité des smartphones Lire la suite , Menaces Facebook Cinq menaces Facebook susceptibles d'infecter votre PC et leur fonctionnement Lire la suite , et publicités voyous Rencontrez Kyle et Stan, un nouveau cauchemar malvertisant Lire la suite .

6. Liste de contrôle de travail sur le terrain

Gardez cette liste de contrôle à portée de main pour vous assurer que vous avez tout ce dont vous avez besoin pour travailler en déplacement. Cela vous fera non seulement gagner du temps, mais vous aidera également à éviter la panique lorsque vous vous battez contre de courts délais. Bien sûr, vous pouvez faire plus pour maximisez votre productivité partout Comment maximiser votre productivité n'importe oùAvec le décollage des modes de vie du télétravail, le travail n'est pas limité par les heures ou les lieux. Voici quelques conseils pour vous aider à tirer le meilleur parti de travailler sur un ordinateur portable lors de vos déplacements. Lire la suite .

- Installez des applications hors ligne dans la mesure du possible

- Emballez ces chargeurs et batteries

- Identifiez au préalable les points d'accès Internet

- Téléchargez les fichiers importants sur le stockage local

- Transportez un système d'exploitation portable sur une clé USB

- Synchronisez vos données (pour reprendre là où vous vous étiez arrêté)

Listes de contrôle pour la vie

Il y a tellement de domaines que vous pouvez couvrir avec de simples listes de contrôle. Il est facile d'en créer un vous-même, mais pourquoi ne pas vous inspirer de ces idées et outils?

- Checklist.com

- Checklists.com

- Checkli.com

- Workflowy

Livre du Dr Atul Gawande Le manifeste de la liste de contrôle est recommandé pour tous les utilisateurs de la liste de contrôle. Mais si vous préférez vous mettre à la tâche, passez par Vérification du projet - Une liste de contrôle pour les listes de contrôle.

Êtes-vous un utilisateur de liste de contrôle?

Expérimentez avec ces listes de contrôle et voyez si elles vous aident à effectuer rapidement des tâches de routine. Vous pouvez ensuite étendre le concept de liste de contrôle à des domaines tels que la planification de projet, les voyages et la recherche d'emploi.

Faire tu vous avez une idée de liste de contrôle très utile que vous aimeriez partager avec nous et nos lecteurs? Mentionnez-le dans les commentaires.

Crédits image: case à cocher Via Shutterstock

Akshata s'est formé aux tests manuels, à l'animation et à la conception UX avant de se concentrer sur la technologie et l'écriture. Cela a réuni deux de ses activités préférées - donner un sens aux systèmes et simplifier le jargon. Chez MakeUseOf, Akshata écrit sur la façon de tirer le meilleur parti de vos appareils Apple.