Publicité

Nous passons maintenant rarement un mois sans entendre parler d'une sorte de violation de données; ce pourrait être une mise à jour service comme Gmail Votre compte Gmail compte-t-il parmi 42 millions d'informations d'identification perdues? Lire la suite ou quelque chose que la plupart d'entre nous ont oublié, comme MySpace Facebook suit tout le monde, MySpace a été piraté... [Recueil de nouvelles techniques]Facebook suit tout le monde sur le Web, des millions d'informations d'identification MySpace sont en vente, Amazon apporte Alexa à votre navigateur, No Man's Sky subit un retard et Pong Project prend forme. Lire la suite .

Prendre en compte notre prise de conscience croissante de la manière dont nos informations privées sont aspiré par Google Cinq choses que Google sait probablement sur vous Lire la suite , des médias sociaux (notamment Facebook Confidentialité de Facebook: 25 choses que le réseau social sait de vousFacebook en sait beaucoup sur nous - des informations que nous fournissons volontiers. À partir de ces informations, vous pouvez être réparti dans une catégorie démographique, vos «j'aime» enregistrés et les relations surveillées. Voici 25 choses que Facebook connaît ... Lire la suite ), et même nos propres smartphones Quel est le système d'exploitation mobile le plus sécurisé?Luttant pour le titre de système d'exploitation mobile le plus sécurisé, nous avons: Android, BlackBerry, Ubuntu, Windows Phone et iOS. Quel système d'exploitation est le mieux à même de résister aux attaques en ligne? Lire la suite , et personne ne peut vous reprocher d'être un peu paranoïaque sur la façon dont les sites Web s'occupent de quelque chose important comme mot de passe Tout ce que vous devez savoir sur les mots de passeLes mots de passe sont importants et la plupart des gens ne les connaissent pas suffisamment. Comment choisissez-vous un mot de passe fort, utilisez-vous un mot de passe unique partout et souvenez-vous de tous? Comment sécurisez-vous vos comptes? Comment ... Lire la suite .

En fait, pour la tranquillité d'esprit, c'est quelque chose que tout le monde doit savoir…

Le pire scénario: texte brut

Considérez ceci: Un site Web majeur a été piraté. Les cybercriminels ont franchi toutes les mesures de sécurité de base qu'il prend, profitant peut-être d'une faille dans leur architecture. Vous êtes client. Ce site a enregistré vos coordonnées. Heureusement, vous avez été assuré que votre mot de passe est sécurisé.

Sauf que ce site stocke votre mot de passe en texte brut.

C'était toujours une bombe à retardement. Les mots de passe en texte brut n'attendent que d'être pillés. Ils n'utilisent aucun algorithme pour les rendre illisibles. Les pirates peuvent le lire aussi simplement que vous lisez cette phrase.

C'est une pensée effrayante, n'est-ce pas? Peu importe la complexité de votre mot de passe, même s'il est composé de 30 chiffres: une base de données en texte brut est un liste des mots de passe de chacun, clairement énoncée, y compris les chiffres et caractères supplémentaires que vous utilisation. Même si les pirates ne fais pas cracker le site, voudriez-vous vraiment que l'administrateur puisse voir vos informations de connexion confidentielles?

# c4news

J'utilise toujours un bon mot de passe fort, comme Hercules ou Titan et je n'ai jamais eu de problème…

- Ne t'embête pas (@emilbordon) 16 août 2016

Vous pourriez penser que c'est un problème très rare, mais environ 30% des sites Web de commerce électronique utilisent cette méthode pour «sécuriser» vos données - en fait, il y a un blog entier consacré à la mise en valeur de ces délinquants! Jusqu'à l'année dernière, même la LNH stockait les mots de passe de cette façon, tout comme Adobe avant une brèche majeure.

Étonnamment, l'entreprise de protection contre les virus, McAfee utilise également du texte brut.

Un moyen simple de savoir si un site l'utilise est si, juste après votre inscription, vous recevez un e-mail de sa part répertoriant vos informations de connexion. Très douteux. Dans ce cas, vous souhaiterez peut-être modifier tous les sites avec le même mot de passe et contacter la société pour les avertir que leur sécurité est préoccupante.

Cela ne signifie pas nécessairement qu'ils les stockent en texte brut, mais c'est un bon indicateur - et ils ne devraient vraiment pas envoyer ce genre de chose dans les e-mails de toute façon. Ils peuvent faire valoir que ils ont des pare-feu et al. pour se protéger contre les cybercriminels, mais rappelez-leur qu’aucun système n’est sans défaut et faites planer la perspective de perdre des clients devant eux.

Ils vont bientôt changer d'avis. Avec un peu de chance…

Pas aussi bon qu'il y paraît: le cryptage

Alors, que font ces sites?

Beaucoup se tourneront vers le cryptage. Nous en avons tous entendu parler: une manière apparemment imperméable de brouiller vos informations, les rendant illisibles jusqu'à ce que deux clés - l'une détenue par vous (ce sont vos informations de connexion), et l'autre par la société en question - soient présenté. C’est une excellente idée, que vous devriez même implémenter sur votre smartphone 7 raisons pour lesquelles vous devriez crypter les données de votre smartphoneÊtes-vous en train de crypter votre appareil? Tous les principaux systèmes d'exploitation pour smartphones proposent le cryptage de l'appareil, mais devriez-vous l'utiliser? Voici pourquoi le cryptage du smartphone est utile et n'affectera pas la façon dont vous utilisez votre smartphone. Lire la suite et d'autres appareils.

Internet fonctionne sur le cryptage: lorsque vous voir HTTPS dans l'URL HTTPS partout: utilisez HTTPS au lieu de HTTP lorsque cela est possible Lire la suite , cela signifie que le site sur lequel vous vous trouvez utilise soit le SSL (Secure Sockets Layer) Qu'est-ce qu'un certificat SSL et en avez-vous besoin?La navigation sur Internet peut être effrayante lorsque des informations personnelles sont impliquées. Lire la suite ou des protocoles TLS (Transport Layer Security) pour vérifier les connexions et mélanger les données Comment la navigation Web devient encore plus sécuriséeNous avons des certificats SSL à remercier pour notre sécurité et notre confidentialité. Mais des violations et des failles récentes peuvent avoir entamé votre confiance dans le protocole cryptographique. Heureusement, SSL s'adapte, est mis à niveau - voici comment. Lire la suite .

Mais malgré ce que vous avez peut-être entendu Ne croyez pas ces 5 mythes sur le chiffrement!Le chiffrement semble complexe, mais il est beaucoup plus simple que la plupart des gens le pensent. Néanmoins, vous pourriez vous sentir un peu trop dans le noir pour utiliser le cryptage, alors jetons un coup d'œil à certains mythes du cryptage! Lire la suite , le cryptage n'est pas parfait.

Whaddya signifie que mon mot de passe ne peut pas contenir d'espaces arrière ???

- Derek Klein (@rogue_analyst) 11 août 2016

Cela devrait être sûr, mais c'est aussi sûr que l'endroit où les clés sont stockées. Si un site Web protège votre clé (c'est-à-dire votre mot de passe) à l'aide de la leur, un pirate pourrait exposer ce dernier afin de trouver le premier et de le décrypter. Il faudrait relativement peu d'efforts à un voleur pour trouver votre mot de passe; c'est pourquoi les bases de données clés sont une cible massive.

Fondamentalement, si leur clé est stockée sur le même serveur que le vôtre, votre mot de passe pourrait tout aussi bien être en texte brut. C'est pourquoi le site PlainTextOffenders susmentionné répertorie également les services qui utilisent un cryptage réversible.

Étonnamment simple (mais pas toujours efficace): hachage

Nous arrivons maintenant quelque part. Hachage des mots de passe sonne comme du jargon absurde Jargon technique: apprenez 10 nouveaux mots récemment ajoutés au dictionnaire [Web étrange et merveilleux]La technologie est la source de nombreux nouveaux mots. Si vous êtes un geek et un amoureux des mots, vous adorerez ces dix qui ont été ajoutés à la version en ligne du Oxford English Dictionary. Lire la suite , mais c'est tout simplement une forme de cryptage plus sécurisée.

Au lieu de stocker votre mot de passe en texte brut, un site l'exécute via un fonction de hachage, comme MD5 Qu'est-ce que tout ce truc MD5 Hash signifie réellement [Explication de la technologie]Voici un aperçu complet de MD5, du hachage et un petit aperçu des ordinateurs et de la cryptographie. Lire la suite , Secure Hashing Algorithm (SHA) -1, ou SHA-256, qui le transforme en un ensemble de chiffres entièrement différent; il peut s'agir de chiffres, de lettres ou de tout autre caractère. Votre mot de passe pourrait être IH3artMU0. Cela pourrait se transformer en 7dVq $ @ ihT, et si un pirate informatique faisait irruption dans une base de données, c'est tout ce qu'il pouvait voir. Et cela ne fonctionne que dans un sens. Vous ne pouvez pas le décoder à nouveau.

Malheureusement, ce n'est pas cette sécurise. C'est mieux que du texte brut, mais c'est toujours assez standard pour les cybercriminels. La clé est qu'un mot de passe spécifique produit un hachage spécifique. Il y a une bonne raison à cela: chaque fois que vous vous connectez avec le mot de passe IH3artMU0, il passe automatiquement via cette fonction de hachage et le site Web vous permet d'accéder si ce hachage et celui de la base de données du site rencontre.

Cela signifie également que les pirates ont développé des tables arc-en-ciel, une liste de hachages, déjà utilisés par d'autres comme mots de passe, qu'un système sophistiqué peut rapidement parcourir en tant que une attaque par force brute Que sont les attaques par force brute et comment pouvez-vous vous protéger?Vous avez probablement entendu l'expression «attaque par force brute». Mais qu'est ce que ca signifie exactement? Comment ça marche? Et comment pouvez-vous vous protéger contre cela? Voici ce que vous devez savoir. Lire la suite . Si vous avez choisi un mot de passe choquant 25 mots de passe que vous devez éviter, utilisez WhatsApp gratuitement... [Recueil de nouvelles techniques]Les gens continuent à utiliser des mots de passe terribles, WhatsApp est maintenant entièrement gratuit, AOL envisage de changer son nom, Valve approuve un jeu Half-Life créé par des fans et Le garçon avec un appareil photo pour un visage. Lire la suite , ce sera élevé sur les tables arc-en-ciel et pourrait être facilement fissuré; les plus obscurs - combinaisons particulièrement étendues - prendront plus de temps.

À quel point cela peut-il être mauvais? En 2012, LinkedIn a été piraté Ce que vous devez savoir sur la fuite massive de comptes LinkedInUn pirate vend 117 millions d'informations d'identification piratées sur le Dark Web pour environ 2200 $ en Bitcoin. Kevin Shabazi, PDG et fondateur de LogMeOnce, nous aide à comprendre exactement ce qui est en danger. Lire la suite . Les adresses e-mail et leurs hachages correspondants ont été divulgués. Cela représente 177,5 millions de hachages, affectant 164,6 millions d'utilisateurs. Vous pourriez penser que ce n'est pas trop un problème: ce ne sont que des chiffres aléatoires. Assez indéchiffrable, non? Deux crackers professionnels ont décidé de prélever un échantillon de 6,4 millions de hachages et de voir ce qu'ils pouvaient faire.

Ils craqué 90% d'entre eux en un peu moins d'une semaine.

Aussi bon que possible: salage et hachage lent

Aucun système n'est imprenable Mythbusters: des conseils de sécurité dangereux à ne pas suivreEn matière de sécurité Internet, tout le monde et son cousin ont des conseils à vous proposer sur les meilleurs progiciels à installer, les sites douteux à éviter ou les bonnes pratiques en matière de ... Lire la suite - les pirates travailleront naturellement pour casser tous les nouveaux systèmes de sécurité - mais les techniques plus fortes mises en œuvre par les sites les plus sécurisés Chaque site Web sécurisé le fait avec votre mot de passeVous êtes-vous déjà demandé comment les sites Web protègent votre mot de passe contre les violations de données? Lire la suite sont des hachages plus intelligents.

Les hachages salés sont basés sur la pratique d'un nonce cryptographique, un ensemble de données aléatoires généré pour chaque mot de passe individuel, généralement très long et très complexe. Ces chiffres supplémentaires sont ajoutés au début ou à la fin d'un mot de passe (ou email-mot de passe avant de passer par la fonction de hachage, afin de lutter contre les tentatives faites en utilisant tables arc-en-ciel.

Peu importe si les sels sont stockés sur les mêmes serveurs que les hachages; déchiffrer un ensemble de mots de passe peut prendre énormément de temps pour les pirates, encore plus difficile si votre le mot de passe lui-même est excessif et compliqué 6 conseils pour créer un mot de passe incassable dont vous vous souviendrezSi vos mots de passe ne sont pas uniques et incassables, vous pourriez aussi bien ouvrir la porte d'entrée et inviter les voleurs à déjeuner. Lire la suite . C'est pourquoi vous devez toujours utiliser un mot de passe fort, peu importe à quel point vous faites confiance à la sécurité d'un site.

Les sites Web qui prennent leur sécurité et, par extension, votre sécurité particulièrement au sérieux se tournent de plus en plus vers des hachages lents comme mesure supplémentaire. Les fonctions de hachage les plus connues (MD5, SHA-1 et SHA-256) existent depuis un certain temps et sont largement utilisées car elles sont relativement faciles à implémenter et appliquent des hachages très rapidement.

Traitez votre mot de passe comme votre brosse à dents, changez-le régulièrement et ne le partagez pas!

- Anti-Bullying Pro (de l'association caritative The Diana Award) (@AntiBullyingPro) 13 août 2016

Tout en appliquant toujours des sels, les hachages lents sont encore meilleurs pour combattre toutes les attaques qui dépendent de la vitesse; en limitant les pirates à nettement moins de tentatives par seconde, il leur faut plus de temps pour se fissurer, ce qui en vaut moins la peine, compte tenu également du taux de réussite réduit. Les cybercriminels doivent évaluer s'il vaut la peine d'attaquer les systèmes de hachage lents qui prennent du temps par rapport à des «solutions rapides» comparativement: les établissements médicaux ont généralement moins de sécurité 5 raisons pour lesquelles le vol d'identité médicale augmenteLes escrocs veulent vos informations personnelles et vos informations bancaires - mais saviez-vous que votre dossier médical les intéresse également? Découvrez ce que vous pouvez y faire. Lire la suite , par exemple, afin que les données qui pourraient être obtenues à partir de là puissent être encore vendu pour des sommes surprenantes Voici combien votre identité pourrait valoir sur le Dark WebIl est inconfortable de vous considérer comme une marchandise, mais toutes vos informations personnelles, du nom et de l'adresse aux détails du compte bancaire, valent quelque chose pour les criminels en ligne. Combien valez-vous? Lire la suite .

Il est également très adaptatif: si un système est soumis à des contraintes particulières, il peut ralentir encore plus. Coda Hale, Ancien développeur de logiciel principal de Microsoft, compare MD5 à la fonction de hachage lente la plus notable, bcrypt (d'autres incluent PBKDF-2 et scrypt):

"Au lieu de craquer un mot de passe toutes les 40 secondes [comme avec MD5], je les craquerais tous les 12 ans environ [lorsqu'un système utilise bcrypt]. Vos mots de passe n'ont peut-être pas besoin de ce type de sécurité et vous pourriez avoir besoin d'un algorithme de comparaison plus rapide, mais bcrypt vous permet de choisir votre équilibre entre vitesse et sécurité. »

Et comme un hachage lent peut toujours être implémenté en moins d'une seconde, les utilisateurs ne devraient pas être affectés.

Pourquoi est-ce important?

Lorsque nous utilisons un service en ligne, nous concluons un contrat de confiance. Vous devez être sûr de savoir que vos informations personnelles sont protégées.

"Mon ordinateur portable est configuré pour prendre une photo après trois tentatives de mot de passe incorrectes" pic.twitter.com/yBNzPjnMA2

- Chats dans l'espace (@CatsLoveSpace) 16 août 2016

Stocker votre mot de passe en toute sécurité Le guide complet pour simplifier et sécuriser votre vie avec LastPass et XmarksAlors que le cloud signifie que vous pouvez facilement accéder à vos informations importantes où que vous soyez, cela signifie également que vous avez beaucoup de mots de passe à suivre. C'est pourquoi LastPass a été créé. Lire la suite est particulièrement important. Malgré de nombreux avertissements, nous sommes nombreux à utiliser le même pour différents sites, donc s'il y a, par exemple, une violation de Facebook Votre Facebook a-t-il été piraté? Voici comment le dire (et le réparer)Il existe des mesures que vous pouvez prendre pour éviter d'être piraté sur Facebook, et des choses que vous pouvez faire si votre Facebook est piraté. Lire la suite , vos informations de connexion pour tout autre site que vous fréquentez en utilisant le même mot de passe peuvent également être un livre ouvert pour les cybercriminels.

Avez-vous découvert des contrevenants en texte clair? À quels sites faites-vous confiance implicitement? Selon vous, quelle est la prochaine étape pour le stockage sécurisé des mots de passe?

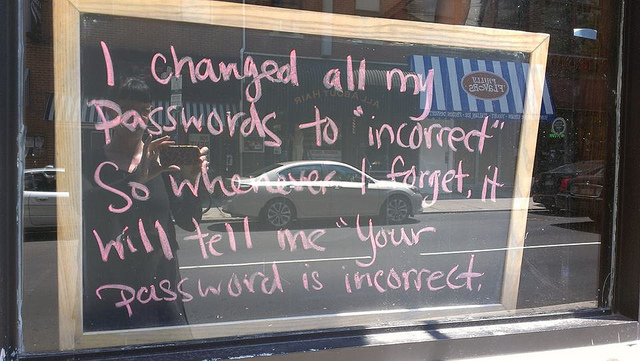

Crédits image: Africa Studio / Shutterstock, mots de passe incorrects de Lulu Hoeller [n'est plus disponible]; Connexion par Automobile Italia; Fichiers de mots de passe Linux par Christiaan Colen; et salière par Karyn Christner.

Lorsqu'il ne regarde pas la télévision, ne lit pas de bandes dessinées de livres et de Marvel, écoute The Killers et est obsédé par les idées de scénario, Philip Bates fait semblant d'être un écrivain indépendant. Il aime tout collectionner.