Publicité

C’est une jungle là-bas. Des chevaux de Troie aux vers, aux hameçonneurs et aux pharmers, le Web est apparemment plein de dangers. Pour vous protéger, vous devez non seulement disposer du bon logiciel, mais également comprendre le type de menaces à surveiller.

C’est là que «HackerProof: votre guide de la sécurité des PC» entre en jeu. Cet excellent guide, présenté par Matt Smith, de MakeUseOf, fournit une procédure objective, détaillée mais facile à comprendre en matière de sécurité PC.

À la fin de ce guide, vous saurez exactement ce que signifie la sécurité d'un PC et, plus important encore, ce que vous devez faire pour sécuriser votre PC.

La connaissance est le pouvoir; armez-vous!

Table des matières

§1 – Introduction à la sécurité PC

§2 – La galerie des malwares

§3 - Civilisations innocentes: la sécurité des systèmes d'exploitationcâble

§4 - Bonnes habitudes de sécurité

§5 – Méthodes de protection

§6 – Choisir un logiciel de sécurité

§7 - Préparez-vous au pire - et à la sauvegarde!

§8 - Récupération d'un logiciel malveillant

§9 – Conclusion

1. Introduction à la sécurité PC

1.1 Qu'est-ce que la sécurité PC?

Les termes «sécurité PC» ou «sécurité informatique» sont vagues à l'extrême. Ils vous en disent très peu, comme la plupart des termes généraux.

En effet, la sécurité des PC est un domaine incroyablement diversifié. D'une part, vous avez des chercheurs professionnels et universitaires qui essaient soigneusement de trouver et de résoudre les problèmes de sécurité sur une large gamme d'appareils. D'autre part, il existe également une communauté de nerds informatiques inventifs qui sont techniquement amateurs (au sens littéral du terme - ils ne sont pas rémunérés ni pris en charge par une institution ou une entreprise reconnue) mais sont hautement qualifiés et capables de fournir les leurs.

La sécurité des PC est liée à la sécurité informatique dans son ensemble, y compris des problèmes tels que la sécurité du réseau et La sécurité sur Internet 5 façons de vérifier la sécurité de votre connexion InternetVotre connexion Internet est-elle sécurisée? Voici ce que vous devez savoir pour rester en sécurité sur n'importe quel réseau auquel vous vous connectez. Lire la suite . La grande majorité des menaces qui peuvent attaquer votre ordinateur ne peuvent survivre que grâce à Internet et, en particulier dans certains cas, la survie d'une menace de sécurité est directement liée à une faille de sécurité dans un serveur haut de gamme Matériel. Cependant, l'utilisateur moyen d'un PC n'a aucun contrôle sur cela.

Cela signifie que la sécurité du PC - définie comme la protection de l'ordinateur personnel que vous possédez - a une mentalité de forteresse. Il est de votre responsabilité de protéger votre forteresse de tout ce qui pourrait exister dans l'inconnu au-delà de ses murs. Cette mentalité s'exprime dans les termes utilisés par les entreprises qui souhaitent vous vendre des logiciels de sécurité pour PC. Des mots comme "pare-feu Les trois meilleurs pare-feu gratuits pour Windows Lire la suite «Bloqueur» et «bouclier» sont faciles à trouver dans les publicités de logiciels de sécurité pour PC.

Ces mots sont censés clarifier le but de la sécurité des PC, mais ce n'est pas toujours le cas. Les informations reçues d'une entreprise qui vend des logiciels de sécurité sont susceptibles d'être biaisées en faveur de leur produit, ce qui pourrait également créer des problèmes de confusion.

Ce guide fournit une procédure pas à pas objective, détaillée mais facile à comprendre en matière de sécurité PC. À la fin de ce guide, vous saurez exactement ce que signifie la sécurité d'un PC et, plus important encore, ce que vous devez faire pour assurer la sécurité de votre PC.

1.2 Une brève histoire des virus informatiques

Les virus informatiques n'ont pas toujours été une menace majeure. Les premiers virus, qui se sont propagés dans les années 1970 via les premiers réseaux Internet (comme ARPANET Alors, qui a créé Internet? [La technologie expliquée] Lire la suite ), étaient des programmes relativement banals qui ne faisaient parfois rien de plus que d'afficher un message sur un terminal informatique.

Les virus n'ont commencé à se faire remarquer en tant que menace sérieuse pour la sécurité qu'au milieu et à la fin des années 80. Cette période a vu un certain nombre de premières dans le domaine des virus informatiques, comme le virus Brain, largement considéré comme le premier virus compatible IBM PC. Ce virus était capable d'infecter le secteur de démarrage des ordinateurs MS-DOS, de les ralentir ou de les rendre inutilisables.

Une fois que le premier malware a été connu, le nombre de virus a rapidement augmenté alors que les nerds avertis ont vu possibilité de se lancer dans un peu de vandalisme en ligne et de prouver leurs connaissances techniques à leurs pairs. L'attention des médias envers les virus est devenue courante au début des années 90, et la première grande alerte virale s'est produite autour du virus informatique Michelangelo. Comme des centaines de virus informatiques après lui, Michel-Ange a déclenché une panique médiatique et des millions de personnes à travers le monde craignaient que leurs données soient bientôt effacées. Cette panique s'est révélée déplacée, mais a mis en lumière les logiciels malveillants qui n'ont pas encore disparu.

La prolifération des email Diagnostiquer les problèmes de serveur de messagerie avec des outils gratuits Lire la suite à la fin des années 1990, a écrit le prochain chapitre sur les logiciels malveillants. Cette forme de communication standard était, et est toujours, une méthode populaire par laquelle les logiciels malveillants peuvent se reproduire. Les e-mails sont faciles à envoyer et les virus joints sont faciles à masquer. La popularité du courrier électronique a également coïncidé avec une tendance qui s'est avérée encore plus importante dans l'évolution des logiciels malveillants - la montée en puissance des ordinateurs personnels. Alors que les réseaux d'entreprise sont généralement dotés d'une équipe de personnes rémunérées pour veiller à leur sécurité, les ordinateurs personnels sont utilisés par des personnes moyennes qui n'ont aucune formation dans le domaine.

Sans l'essor des ordinateurs personnels, la plupart des menaces à la sécurité qui ont augmenté au cours des nouveaux millénaires ne seraient pas possibles. Les vers auraient moins de cibles, les chevaux de Troie seraient détectés rapidement et les nouvelles menaces comme le phishing seraient inutiles. Les ordinateurs personnels offrent à ceux qui veulent écrire des logiciels malveillants un champ rempli de cibles faciles.

La clé, bien sûr, est de vous assurer que vous n'en faites pas partie.

2. La galerie des malwares

2.1 Le virus ou cheval de Troie traditionnel

Les logiciels malveillants, à travers la majeure partie de l'histoire, se sont propagés par erreur de l'utilisateur; c'est-à-dire que l'utilisateur du PC prend une sorte d'action pour déclencher un virus. L'exemple classique est d'ouvrir une pièce jointe à un e-mail. Le virus, déguisé en un fichier image ou un autre type de fichier commun, entre en action dès que l'utilisateur ouvre le fichier. L'ouverture du fichier peut entraîner une erreur ou le fichier peut s'ouvrir comme d'habitude, induisant l'utilisateur en erreur en pensant que rien ne va mal. Dans tous les cas, le virus a nécessité l'action de l'utilisateur pour se propager. La reproduction est rendue possible non pas à cause d'une faille de sécurité dans le code d'un programme mais à la place par tromperie.

À la fin des années 1990, ce type de malware, plus communément appelé virus, était de loin le plus menaçant. La plupart des gens ne connaissaient pas les e-mails et ignoraient que l'ouverture d'une pièce jointe pouvait infecter leur ordinateur. Le service de messagerie était beaucoup moins sophistiqué: il n'y avait pas de filtres anti-spam efficaces capables de garder les virus contenant spams dans les boîtes de réception, et il n'y avait pas de solutions antivirus efficaces qui scannaient automatiquement les e-mails pièces jointes. Ces dernières années, les progrès technologiques sur ces deux fronts ont rendu moins efficace l'envoi d'un virus via e-mail, mais il y a encore des millions de personnes qui n'ont pas de logiciel de sécurité et qui ne craignent pas d'ouvrir un e-mail pièces jointes.

Les virus de messagerie étant désormais une menace (relativement) bien connue, la conception des virus est devenue plus créative. Les virus peuvent désormais «se cacher» dans les types de fichiers que la plupart des gens considèrent comme sécurisés, tels que Feuilles de calcul Excel Comment diviser une énorme feuille de calcul Excel CSV en fichiers séparésL'une des lacunes de Microsoft Excel est la taille limitée d'une feuille de calcul. Si vous devez réduire la taille de votre fichier Excel ou fractionner un gros fichier CSV, lisez la suite! Lire la suite et fichiers PDF. Il est même possible qu'un virus infecte votre PC via votre navigateur Web si vous visitez une page Web contenant un tel virus.

Certains utilisateurs de PC se vantent d’éviter un virus est tout simplement une question de bon sens - si vous ne téléchargez pas de fichiers de sources inconnues et ne téléchargez pas de pièces jointes, tout ira bien. Je ne partage pas ce point de vue. Bien que de nombreuses menaces puissent être évitées avec prudence, des virus dotés de nouvelles méthodes de reproduction et d'infection sont constamment développés.

2.2 Chevaux de Troie

Les chevaux de Troie, bien que différents d'un virus dans sa charge utile, peuvent infecter les PC par les mêmes méthodes que celles énumérées ci-dessus. Alors qu'un virus tente d'exécuter du code malveillant sur votre PC, un cheval de Troie tente de permettre à un tiers d'accéder à tout ou partie des fonctions de votre ordinateur. Les chevaux de Troie peuvent infecter les ordinateurs par presque toutes les méthodes qu'un virus peut utiliser. En effet, les virus et les chevaux de Troie sont souvent regroupés en tant que logiciels malveillants, car certaines menaces de sécurité ont des caractéristiques associées à la fois à un virus et à un cheval de Troie.

2.3 Vers

Le terme «ver» décrit une méthode d'infection et de reproduction virale plutôt que la charge utile qui est délivrée. Cette méthode d'infection est cependant unique et dangereuse, elle mérite donc sa propre catégorie.

Un ver est un malware qui est capable d'infecter un ordinateur sans que l'utilisateur n'entreprenne aucune action (outre celle d'allumer son ordinateur et de se connecter à Internet). Contrairement aux logiciels malveillants plus traditionnels, qui tentent généralement de se cacher dans un fichier infecté, les vers infectent les ordinateurs par le biais de vulnérabilités réseau.

Le ver stéréotypé se propage en spammant des copies de lui-même à des I.P. adresses Comment utiliser une fausse adresse IP et vous masquer en ligneParfois, vous devez masquer votre adresse IP. Voici quelques façons de masquer votre adresse IP et de vous masquer en ligne pour l'anonymat. Lire la suite . Chaque copie contient des instructions pour attaquer une vulnérabilité de réseau spécifique. Lorsqu'un PC ciblé de manière aléatoire avec la vulnérabilité est trouvé, le ver utilise la vulnérabilité du réseau pour accéder au PC et fournir sa charge utile. Une fois que cela se produit, le ver utilise alors le PC nouvellement infecté pour spammer des I.P. plus aléatoires. adresses, recommencer le processus.

La croissance exponentielle est la clé ici. Le ver SQL Slammer, publié en janvier 2003, a utilisé cette méthode pour infecter environ 75 000 ordinateurs dans les 10 minutes suivant sa version initiale. (La source: Filaire)

Comme pour de nombreuses menaces de sécurité pour PC, cependant, le terme «ver» couvre un large éventail de menaces de logiciels malveillants. Certains vers se propagent en utilisant des failles dans la sécurité des e-mails afin de se spammer automatiquement par e-mail une fois qu'ils infectent un système. D'autres ont une charge utile extrêmement ciblée. On a découvert que Stuxnet, un récent ver informatique, contenait du code qui, selon beaucoup, était spécifiquement conçu pour attaquer le programme de recherche nucléaire iranien. (La source: Bruce Schneier)

Alors que ce ver aurait infecté des milliers d'ordinateurs, sa charge utile réelle est conçue pour ne prend effet que lorsque le ver rencontre un type de réseau spécifique - le type que l'Iran utilise pour l'uranium production. Quelle que soit la cible, la sophistication de Stuxnet fournit un excellent exemple de la façon dont un ver à reproduction automatique peut infecter des systèmes sans que ses utilisateurs n'en aient la moindre idée.

2.4 Rootkits

Un malware particulièrement méchant, les rootkits sont capables d'obtenir un accès privilégié à un ordinateur et de se cacher des analyses antivirus courantes. Le terme rootkit est principalement utilisé comme moyen de décrire un type spécifique de charge utile. Les rootkits peuvent infecter les systèmes et se reproduire en utilisant un certain nombre de tactiques. Ils peuvent fonctionner comme des vers ou se cacher dans des fichiers apparemment légitimes.

Sony, par exemple, s'est retrouvé dans l'eau chaude lorsque des experts en sécurité ont découvert que certains CD de musique distribués par Sony étaient livrés avec un rootkit qui a pu se donner un accès administratif sur les PC Windows, se cacher de la plupart des analyses antivirus et transmettre des données à une télécommande emplacement. Cela faisait apparemment partie d'un système de protection contre la copie malavisé.

À bien des égards, la charge utile d'un rootkit cherche à atteindre les mêmes objectifs qu'un virus ou un cheval de Troie classique. La charge utile peut tenter de supprimer ou de corrompre des fichiers, ou elle peut tenter de consigner vos frappes, ou elle peut essayer de trouver vos mots de passe, puis les transmettre à un tiers. Ce sont toutes des choses qu'un virus ou un cheval de Troie peut tenter de faire, mais les rootkits sont beaucoup plus efficaces pour se déguiser pendant qu'ils font leur travail. Les rootkits subvertissent le système d'exploitation, utilisant des failles de sécurité dans le système d'exploitation pour se déguiser en critique fichier système ou, dans les cas graves, s’écrit dans les fichiers système critiques, ce qui rend la suppression impossible sans endommager le fonctionnement système. (La source: Filaire)

La bonne nouvelle est que les rootkits sont plus difficiles à coder que la plupart des autres types de logiciels malveillants. Plus un rootkit souhaite plonger dans le système d'exploitation d'un PC, plus le rootkit est difficile sera de créer, car tout bogue dans le code du rootkit pourrait planter un PC ciblé ou altérer l'antivirus Logiciel. Cela peut être mauvais pour le PC, mais cela ne sert à rien d'essayer de cacher le rootkit en premier lieu.

2.5 Phishing et pharming

Le monde des logiciels malveillants dans les années 1990 semble pittoresque par rapport à aujourd'hui. À l'époque, les logiciels malveillants étaient souvent écrits par des pirates qui voulaient afficher leurs talents et gagner en notoriété auprès de leurs pairs. Les dommages causés étaient graves, mais souvent limités aux ordinateurs infectés. Cependant, les logiciels malveillants modernes ne sont souvent rien de plus qu'un outil utilisé par les criminels qui cherchent à voler des informations personnelles. Ces informations peuvent ensuite être utilisées pour détourner des cartes de crédit, créer de fausses identifications et effectuer toutes sortes d'activités illégales qui peuvent avoir un impact grave sur la vie de la victime.

Hameçonnage Recevez des alertes instantanées de nouveaux virus informatiques et e-mails de phishing Lire la suite et Pharming sont des techniques qui illustrent le mieux l'élément criminel des menaces de sécurité pour PC. Ces menaces sont importantes, mais elles n'attaquent pas du tout techniquement votre PC. Au lieu de cela, ils utilisent votre PC pour vous tromper et voler des informations importantes.

Ces deux termes sont étroitement liés. Le pharming est une technique utilisée pour rediriger une personne vers un faux site Web. Le phishing est l'acte de récolter des informations privées en se présentant comme une entité digne de confiance. Les techniques vont souvent de pair: une technique de pharming envoie une personne vers un faux site Web qui est ensuite utilisé pour «hameçonner» les informations privées de la personne.

L'exemple classique de ce type d'attaque commence par un e-mail qui semble être envoyé par votre banque. L'e-mail indique qu'il y a eu une infraction présumée à la sécurité des serveurs en ligne de votre banque et que vous devez modifier votre nom d'utilisateur et votre mot de passe. Vous obtenez un lien vers ce qui semble être le site Web de votre banque. La page, une fois ouverte dans votre navigateur, vous demande de confirmer votre nom d'utilisateur et votre mot de passe existants, puis de saisir un nouveau nom d'utilisateur et un nouveau mot de passe. Vous le faites et le site Web vous remercie de votre coopération. Vous ne réalisez rien de mal tant que vous n'essayez pas de vous connecter au site Web de votre banque le lendemain en suivant le signet de votre navigateur.

2.6 Logiciels malveillants - tous à portée de main

Bien que les voyous ci-dessus soient largement reconnus comme des problèmes graves avec des caractéristiques définies, difficile de catégoriser les menaces car l'écosystème des menaces à la sécurité est diversifié et constamment en changeant. C'est pourquoi le terme malware est utilisé si fréquemment: c'est le fourre-tout parfait pour tout ce qui essaie de nuire à votre ordinateur ou d'utiliser votre ordinateur pour vous nuire.

Maintenant que vous connaissez certaines des menaces de sécurité pour PC les plus courantes, vous vous demandez peut-être ce que vous pouvez faire à leur sujet. Le meilleur endroit pour commencer cette discussion est avec les systèmes d'exploitation.

3. Civilisations innocentes: la sécurité des systèmes d'exploitation

Le système d'exploitation que vous utilisez a un impact significatif sur les menaces de logiciels malveillants dont vous devez être conscient et sur les méthodes que vous pouvez utiliser pour les contrer. Les logiciels malveillants sont, dans la plupart des cas, programmés pour tirer parti d'un exploit particulier dans un système d'exploitation particulier. Les logiciels malveillants codés pour tirer parti d'une vulnérabilité de réseau dans Windows ne peuvent pas infecter les ordinateurs OS X car le code réseau est très différent. De même, un virus qui tente de supprimer des fichiers de pilotes trouvés sur un ordinateur Windows XP n'aura aucun effet sur une machine Linux car les pilotes sont complètement différents.

Je pense qu'il est juste de dire que le système d'exploitation que vous choisissez a un impact plus important sur la sécurité globale de votre PC que toute autre variable. Dans cet esprit, examinons rapidement certains systèmes d'exploitation courants et la façon dont ils gèrent la sécurité.

3.1 Windows XP

Lancé en 2001, Windows XP est rapidement devenu le système d'exploitation le plus acclamé de Microsoft. Il était apprécié pour son interface relativement simple, qui offrait des améliorations mais restait familier aux utilisateurs de Windows 95, 98 et ME. Il s'est également avéré relativement mince pour un nouveau système d'exploitation Windows, et il reste capable de fonctionner sur des machines plus anciennes qui ne peuvent pas gérer les nouveaux systèmes d'exploitation Windows.

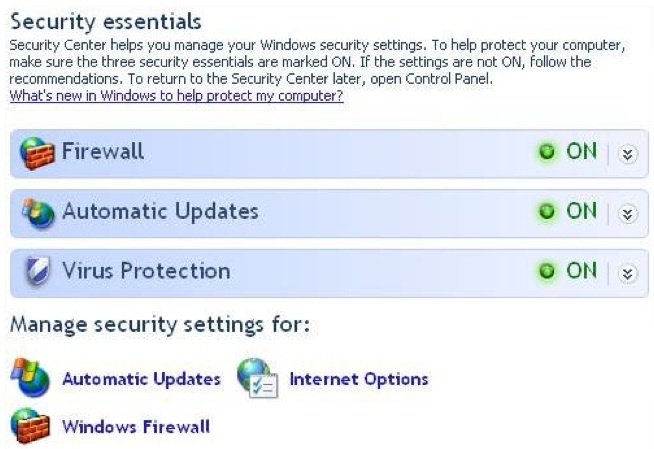

Au moment de sa sortie, Windows XP a introduit des améliorations de sécurité notables par rapport aux systèmes d'exploitation Windows précédents. Il a fermé certaines failles de sécurité qui facilitaient la manipulation des systèmes Windows en utilisant des comptes réseau vides ou des erreurs de certification. La sécurité de Windows XP a reçu un gros ajout dans Windows XP Service Pack 2 avec l'introduction de Windows Security Center, qui l'a rendu plus facile pour les utilisateurs de savoir si leur ordinateur Windows XP était protégé par un logiciel anti-malware et disposait des mises à jour de sécurité appropriées installée.

Cependant, Windows XP est un système d'exploitation vieux de près de dix ans et, au fil des ans, il a été attaqué sans relâche par des pirates. La popularité de Windows XP en fait un choix évident pour les logiciels malveillants cherchant à infecter autant d'ordinateurs que possible. De plus, Windows XP n'a tout simplement pas accès à un certain nombre de fonctionnalités de sécurité améliorées qui sont standard dans Windows 7.

Dans l'ensemble, Windows XP est le pire système d'exploitation commun actuellement disponible du point de vue de la sécurité. Il manque de nouvelles fonctionnalités de sécurité, est bien compris par ces logiciels malveillants de codage et est fréquemment attaqué.

3.2 Windows 7

Le dernier système d'exploitation de Microsoft, Windows 7, est un raffinement de Windows Vista très critiqué (les informations de cette section s'appliquent également à Vista également). Windows 7 n'est pas aussi facile à exécuter que Windows XP, mais il offre une multitude de nouvelles fonctionnalités, y compris des fonctionnalités liées à la sécurité.

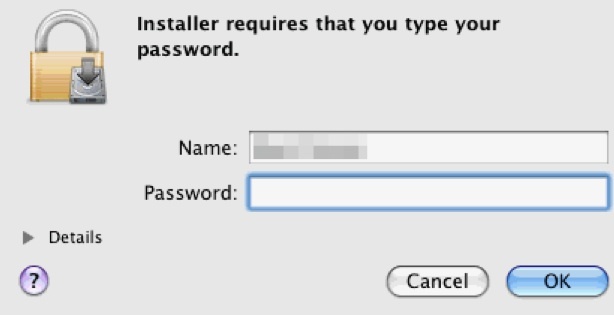

Par exemple, le contrôle de compte d'utilisateur est une nouvelle fonctionnalité qui a été introduite dans Vista et également incluse dans Windows 7. Quand il est arrivé pour la première fois, l'UAC a souvent été ridiculisé dans les médias - Apple a même fait une publicité à ce sujet. C'est étrange, car OS X a des fonctionnalités similaires et parce que le contrôle de compte d’utilisateur est très important en matière de sécurité. Il protège votre PC en garantissant que les programmes ne peuvent pas obtenir des privilèges d'accès élevés à votre système sans autorisation. Avant l'UAC, les logiciels malveillants pouvaient facilement le faire sans que l'utilisateur ne sache le plus sage.

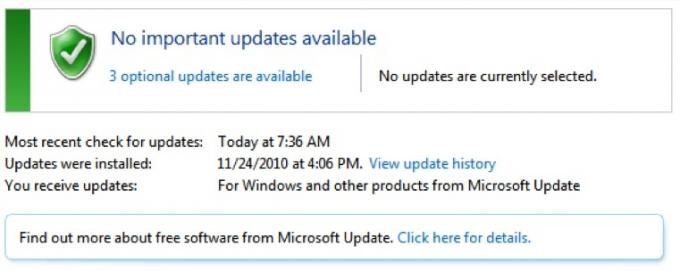

Microsoft a également apporté des améliorations qui affinent davantage la capacité de Windows à transmettre des informations de sécurité importantes aux utilisateurs. Le Security Center est maintenant appelé le Windows Action Center, et il fait un meilleur travail que jamais pour obtenir automatiquement des mises à jour importantes et informer les utilisateurs lorsque des mesures doivent être prises. Ceci est crucial, car les exploits de sécurité connus qui ne sont pas corrigés sont une responsabilité quel que soit le système d'exploitation que vous préférez.

Windows 7 bénéficie également d'une attitude vis-à-vis de la sécurité qui est beaucoup plus raisonnable que l'attitude de Microsoft lors de la création de Windows XP. Cela est facilement apparent lorsque vous comparez le nombre d'exploits de sécurité que Microsoft a dû corriger au cours de la première année de sortie de XP avec la première année de sortie de Vista. Windows XP a corrigé 65 vulnérabilités, tandis que Windows Vista n'a corrigé que 36 vulnérabilités.

Malheureusement, Windows 7 reste fortement ciblé par les logiciels malveillants en raison de sa popularité. Windows est toujours le système d'exploitation utilisé par la plupart du monde, il est donc judicieux de le cibler. Pour cette raison, les utilisateurs de Windows 7 sont toujours confrontés à de nombreuses menaces de sécurité.

3.3 Mac OS X

Mac OS X semble toujours moderne, mais est à la base un système d'exploitation assez ancien. La première version est sortie en 2001, ce qui la rend aussi ancienne que Windows XP. Apple, cependant, adopte une approche très différente des mises à jour que Microsoft. Alors que les gens de Redmond se concentrent généralement sur les grosses versions, sortant de nouveaux systèmes d'exploitation tous les cinq ou six ans en moyenne, l’équipage d’Apple avait mis à jour OS X huit fois depuis la première installation du système d’exploitation Libération.

Ces versions contiennent généralement quelques mises à jour de sécurité, et Apple a acquis la réputation d'offrir une sécurité bien au-delà de celle de Windows. Cette réputation, cependant, a tendance à s'effriter après un examen plus approfondi. Les logiciels malveillants ciblant OS X existent et Apple doit corriger les failles de sécurité à peu près à la même fréquence que Microsoft. Un rapport de 2004 d'une société de sécurité connue sous le nom de Secunia a découvert que l'année précédente, Mac OS X était soumis à 36 vulnérabilités, seulement dix de moins que Windows XP - cependant, un pourcentage plus élevé de vulnérabilités OS X pourrait être exploité via le L'Internet. (La source: TechWorld)

Plus récemment, Apple a été contraint de publier un certain nombre de correctifs de sécurité majeurs, dont le plus récent corrigeait 134 vulnérabilités. (Source: FierceCIO).

Cela ne veut pas dire que Mac OS X n'est pas sécurisé. Un avantage, qui découle de l'héritage UNIX d'OS X, est la nécessité de se connecter en tant que «root» pour apporter des modifications aux fichiers et paramètres importants (l'UAC de Windows est essentiellement une tentative d'émulation). Cependant, un nombre malheureux d'utilisateurs semblent croire qu'OS X est à l'abri des menaces de sécurité en raison de sa relative obscurité. Bien qu'il existe un certain degré de vérité, les menaces de sécurité pour les ordinateurs OS X existent et peuvent être tout aussi dommageables que celles qui ciblent Windows. La sécurité de Mac OS X est également entravée par une mince sélection de suites de sécurité.

3.4 Linux

La plupart des propriétaires de PC n'utiliseront jamais un ordinateur exécutant Linux. Cela dit, Linux est plus accessible maintenant qu'il ne l'a jamais été par le passé. Variantes Linux gratuites, comme Ubuntu 6 façons d'accélérer le bureau GNOMEGNOME est l'interface de bureau que vous obtenez sur la plupart des distributions Linux. Vous voulez accélérer les choses? Ces ajustements amélioreront votre expérience GNOME. Lire la suite et Jolicloud Jolicloud: Le téléchargement du système d'exploitation pour Netbook que vous cherchiez Lire la suite , offrent une interface utilisateur graphique robuste et offre les fonctionnalités de base que vous attendez d'un PC, telles que la possibilité de lire vos e-mails et de naviguer sur le Web.

Linux, comme OS X, exige que les utilisateurs se connectent sur un compte «root» pour apporter des modifications aux fichiers et paramètres importants. Linux bénéficie également grandement de la sécurité par le biais de l'obscurité. La base d'utilisateurs Linux est petite et, pour aggraver les choses pour les logiciels malveillants, la base d'utilisateurs ne s'accroche pas à une variante particulière de Linux. Bien que le code sous-jacent soit souvent le même, il y a des changements subtils dans différentes variantes de Linux - et de nombreux utilisateurs avancés de Linux vont jusqu'à coder dans leurs propres fonctionnalités personnalisées. Cela rend l'attaque des utilisateurs de Linux en masse une proposition difficile et aussi inutile. Si vous cherchez à récolter des numéros de carte de crédit, cibler Linux n'est pas la solution.

La nature de niche du bureau Linux rend difficile de parler de sa sécurité. Des vulnérabilités de sécurité existent en effet sur les systèmes Linux, et ces vulnérabilités ne sont pas toujours corrigées aussi rapidement que les vulnérabilités trouvées sur Windows. (La source: EWeek) Cependant, les systèmes d'exploitation Linux sont en réalité moins fréquemment affectés par les menaces de sécurité et les menaces sont souvent moins graves.

3.5 Un résumé - Quel est le meilleur?

Dans l'ensemble, Mac OS X et Linux sont clairement supérieurs à Windows si la sécurité est mesurée par la fréquence à laquelle les utilisateurs sont affectés par les menaces de sécurité. Cela ne signifie pas que Microsoft dort au volant. C'est simplement la réalité de notre monde. Windows est de loin le système d'exploitation le plus populaire et, par conséquent, les logiciels malveillants sont généralement codés pour cibler les PC Windows.

D'un autre côté, les ordinateurs Windows ont accès à des suites antivirus supérieures et le Windows Action Center dans Windows 7 n'a pas d'homologue. Cela signifie que les utilisateurs de Windows sont sans doute plus susceptibles d'être conscients d'un problème de sécurité lorsqu'il survient, mais il est impossible d'essayer de le quantifier.

Néanmoins, quelles que soient les raisons, il est impossible d'échapper au fait que les utilisateurs de Windows sont plus susceptibles d'être affectés par des logiciels malveillants que les utilisateurs d'OS X ou de Linux.

4. Bonnes habitudes de sécurité

4.1 Éviter la boîte de réception de messagerie de Doom

Ah, e-mail. Il était une fois la principale méthode de reproduction de la plupart des logiciels malveillants. Un virus a été joint à un e-mail, déguisé en un programme ou un document sympa, puis envoyé sur son joyeux chemin. Ouvrez l'e-mail et - bam! - vous êtes infecté.

À l'époque, ce genre de tromperie semblait être le summum de la supercherie. Aujourd'hui, de tels moyens simples de reproduction et d'infection de logiciels malveillants semblent étranges - ce serait bien d'y aller retour à un monde où éviter les pièces jointes aux e-mails a protégé votre ordinateur de la majorité des des menaces.

Les filtres anti-spam et la protection antivirus automatique ont rendu beaucoup plus difficile la propagation efficace des logiciels malveillants par e-mail, et la plupart des utilisateurs savent maintenant mieux que d'ouvrir une pièce jointe à partir d'une source inconnue (et si vous ne saviez pas mieux - maintenant vous faire!)

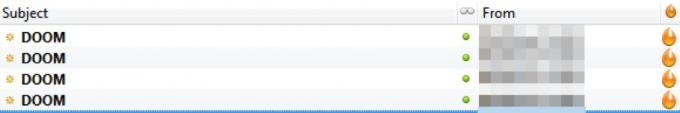

Cependant, les logiciels malveillants ont compensé en utilisant des méthodes de reproduction automatisées qui déguisent l'e-mail du logiciel malveillant comme quelque chose qui semble fiable. Par exemple, un logiciel malveillant qui infecte l'ordinateur de vos parents peut alors vous envoyer un e-mail avec l'en-tête "Photos de vacances récentes." Si vos parents n'étaient pas en vacances, vous vous rendriez probablement à la ruse. Cependant, les parents de chacun partent parfois en vacances - et si le vôtre vient de rentrer d'un voyage international, vous pouvez ouvrir la pièce jointe.

La règle d'or est la suivante: si la pièce jointe est quelque chose que vous ne saviez pas déjà qui devait vous être envoyée, confirmez avec l'expéditeur avant de l'ouvrir. Alternativement, vous pouvez analyser le fichier avec votre application anti-malware de choix. Soyez averti, cependant, qu'aucun logiciel de sécurité ne peut détecter chaque menace de sécurité.

Bien que les logiciels malveillants soient toujours un problème, le phishing est sans aucun doute la menace qui est actuellement la plus détournée et la plus difficile à détecter. Méfiez-vous toujours des courriels inattendus qui proviendraient de votre banque, de votre employeur ou de toute autre institution. Aucune institution légitime ne vous demandera jamais d'entrer votre nom d'utilisateur et votre mot de passe en vous présentant un lien envoyé par e-mail!

En fait, c'est une bonne idée de ne jamais ouvrir directement un lien qui vous aurait été envoyé par une institution. Si votre banque vous contacte pour vous fournir votre relevé électronique mensuel, par exemple, ces informations doivent être accessibles en accédant à la page principale de la banque, puis en vous connectant à votre compte.

4.2 Utiliser la prudence pour surfer en toute sécurité

La navigation sur le Web a toujours présenté des menaces de sécurité, un fait que de nombreux utilisateurs oublient. Comme pour le courrier électronique, il est souvent supposé que vous serez parfaitement protégé si vous évitez simplement d'ouvrir des fichiers à partir de sources inconnues. Être scrupuleux sur les fichiers que vous téléchargez est, bien sûr, une très bonne idée. Mais cela ne suffit pas à lui seul pour protéger correctement votre PC.

La plupart des exploits de sécurité dont vous devrez vous soucier existent en raison d'un problème de sécurité avec votre navigateur Web ou un plug-in important, tel que Java ou Adobe Flash. Des produits comme Flash permettent aux développeurs Web de créer très facilement des expériences Web interactives qui sont bien au-delà de ce qui pourrait être accompli autrement, mais la complexité supplémentaire a tendance à entraîner la sécurité des trous. Java 5 meilleurs sites Web pour des exemples d'applications Java Lire la suite , Flash, Shockwave, ActiveX et d'autres outils de développement Web ont été corrigés maintes et maintes fois après la découverte de failles de sécurité. Ces défauts ne sont pas non plus à rire - certains d'entre eux permettent à une attaque de prendre le contrôle total d'un PC simplement en attirant une personne sur le site Web avec le code malveillant.

(La source: ESecurityPlanet)

Les sites Web malveillants sont rarement trouvés en haut des résultats de recherche Google. Ces sites se propagent généralement par courrier indésirable, messages instantanés aléatoires et réseaux sociaux. Cela dit, cependant, même un site Web fiable peut parfois devenir une menace pour la sécurité. Les logiciels malveillants peuvent également infecter les serveurs Web et, dans certains cas, cela peut entraîner la propagation de logiciels malveillants sur le site Web à l'insu du propriétaire.

Votre meilleure défense contre toutes les menaces malveillantes est de vous assurer que votre navigateur Web et ses plug-ins associés sont tenus à jour - une question dont nous discuterons plus en détail plus loin dans ce chapitre.

4.3 Vérification des liens - mènent-ils là où vous pensez?

Il est sage de faire attention à la façon dont vous gérez les e-mails et les messages instantanés, mais une simple politique anti-clic n'est pas toujours pratique en ce qui concerne les liens. En effet, il existe des sites de réseaux sociaux - comme Twitter Les 6 meilleurs outils pour planifier des mises à jour Twitter Lire la suite - qui dépendent fortement des liens. Sans liens, Twitter serait pour la plupart inutile.

Cela met les utilisateurs dans une position précaire. D'une part, un site de réseautage social comme Twitter peut être très amusant, et il peut être plus facile de garder un œil sur des amis avec lesquels vous pourriez autrement perdre le contact. D'un autre côté, le simple fait d'utiliser le site de réseautage social peut vous exposer à des risques supplémentaires - et pour aggraver les choses, les liens sont partagés à l'aide de minuscules URL qui vous redirigent vers la véritable page Web.

Heureusement, vous pouvez facilement découvrir l'emplacement réel d'un lien Web en utilisant un site Web qui lève les voiles pour vous avant de cliquer sur le lien. J'aime utiliser TrueURL mais vous pouvez trouver des sites similaires de différents types avec quelques recherches Google.

4.4 Mise à jour de votre logiciel - l'étape la plus importante

La plupart des menaces de sécurité se développent en raison de failles de sécurité dans les logiciels qui peuvent être exploitées. Faire preuve de prudence aidera à garder votre PC à l'écart des situations potentiellement dangereuses, ce qui signifie qu'il y a moins de chances pour que des logiciels malveillants infectent votre PC. Mais ce n'est que la moitié de la bataille. L'autre moitié prend des mesures qui garantissent que votre PC ne sera pas compromis même si vous l'exposez à une menace pour la sécurité. Comment est-ce que tu fais ça? En vous assurant que le logiciel de votre ordinateur est à jour.

Imaginez que vous quittez votre maison pour aller travailler. Normalement, vous verrouillez votre porte lorsque vous partez. Cependant, vous pouvez parfois oublier de verrouiller votre porte, ce qui permet à quelqu'un de simplement entrer dans votre maison et de violer sa sécurité. Personne n'oublie de verrouiller sa porte exprès, mais cela arrive quand même. C'est une erreur.

Les programmeurs de logiciels font également des erreurs. Cependant, une fois l'erreur commise, elle est souvent corrigée, tout comme vous pourriez vous retourner et rentrer chez vous si vous vous souvenez que vous n'avez pas verrouillé votre porte. Toutefois, si vous choisissez de ne pas mettre à jour votre logiciel, vous choisissez de ne pas faire demi-tour et de verrouiller votre porte. Vous pourrez peut-être réduire vos risques en plaçant vos objets de valeur dans un coffre-fort, en gardant vos rideaux fermés et en plaçant une grande pancarte «Méfiez-vous des chiens» sur votre pelouse. Il n'en demeure pas moins que votre porte est déverrouillée - et comme vous ne l'avez pas verrouillée, tout le monde peut entrer directement.

J'espère que cela illustre pourquoi il est important de maintenir les logiciels à jour. À mon avis, la mise à jour du logiciel est l'habitude de sécurité la plus importante qu'une personne puisse cultiver. Il est toujours possible que vous soyez l'un des rares malchanceux touchés par une faille de sécurité avant que cette faille ne soit connue et corrigée. Cependant, la plupart des entreprises réagissent rapidement aux problèmes de sécurité, donc la mise à jour de votre logiciel améliore considérablement votre sécurité.

4.5 Utiliser la protection antivirus

D'une certaine manière, cette astuce pourrait aller de soi. Pourtant, je me suis entretenu à maintes reprises avec d'autres geeks qui, à mon avis, se jugeaient trop cool pour les applications anti-malware. Ce ne sont que des arnaques, ont-ils soutenu - vous n'obtiendrez pas de logiciels malveillants si vous ne faites rien de stupide.

Jusqu'à présent, tout au long du guide, j'ai expliqué pourquoi cette hypothèse était fausse. La vérité est que la protection anti-malware n'est pas aussi simple que d'éviter les pièces jointes aux e-mails et de faire attention aux sites Web que vous visitez. La sécurité complète des PC nécessite une approche globale - qui inclut des suites anti-malware, des pare-feu et d'autres programmes. Les logiciels de sécurité disponibles sont aussi divers que les menaces contre lesquelles ils protègent. Voyons donc ce qui est disponible.

5. Méthodes de protection

5.1 Logiciel anti-malware

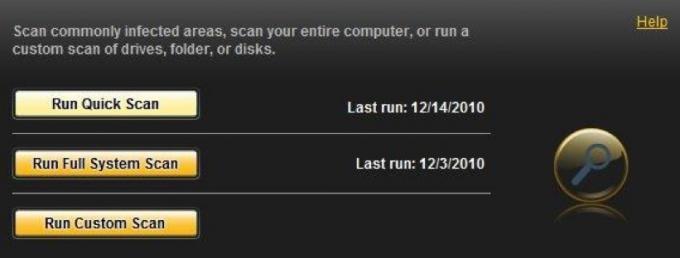

Dans le chapitre 2, nous avons examiné les différents types de logiciels malveillants qui pourraient infecter votre ordinateur. Parmi ces menaces, les trois premières sont celles dont le logiciel anti-malware est spécialement conçu pour intercepter et protéger.

Il existe de nombreux produits anti-malware sur le marché - trop nombreux pour être listés ici. Cependant, ces programmes ont un objectif commun. Ils existent pour détecter, puis supprimer, les logiciels malveillants qui peuvent avoir infecté votre ordinateur.

Ils essaient également de limiter les dommages que les logiciels malveillants peuvent causer en «mettant en quarantaine» les fichiers infectés dès leur découverte.

La plupart des logiciels anti-malware s'y prennent de plusieurs manières. La première et la plus ancienne méthode est la détection de signature. Cette forme de détection implique l'analyse d'un fichier et la recherche de code connu pour être utilisé par des logiciels malveillants spécifiques. Cette méthode de détection est fiable, mais elle ne peut pas faire face aux toutes nouvelles menaces. Une signature ne peut être détectée qu'après avoir été ajoutée à la base de données des menaces connues du logiciel anti-malware, et une menace ne devient généralement connue qu'après avoir été publiée.

La protection dite «en temps réel» est également une méthode populaire pour détecter les logiciels malveillants dans l'acte. Cette forme de protection ne repose pas sur des signatures mais surveille à la place le comportement des logiciels exécutés sur votre PC. Si un certain programme commence à se comporter bizarrement - s'il demande des autorisations, il ne devrait pas l'être, ou essaie d'apporter des modifications aux fichiers qui sont inhabituels - cela est remarqué et des mesures sont prises pour empêcher le programme de provoquer des perturbations dans votre système de fichiers. Différentes entreprises mettent en œuvre la protection «en temps réel» de différentes manières, mais l'objectif d'attraper des logiciels malveillants en cours est le même.

Une autre forme de détection plus récente qui a fait ses débuts dans certains produits, comme Panda Cloud Antivirus et Norton Internet Security 2010, est la protection du cloud. Cette méthode se concentre sur les origines des logiciels malveillants, tels que des fichiers et des liens spécifiques. Si une personne utilisant le logiciel anti-malware ouvre un fichier et est infectée par un virus, ce nom de fichier est enregistré comme une menace et ces informations sont mises à disposition. L'objectif est d'empêcher les utilisateurs d'ouvrir des fichiers ou de suivre des liens pouvant contenir une menace pour la sécurité.

Une fois qu'une menace est détectée, elle est généralement «mise en quarantaine» pour garantir que la menace ne peut pas se propager. Vous pouvez alors tenter de supprimer la menace. Un logiciel anti-malware est souvent incapable de supprimer toutes les menaces qu'il détecte, mais votre sécurité est généralement intacte tant que la menace reste en quarantaine.

La plupart des plaintes déposées contre les logiciels anti-malware concernent de nouvelles menaces. Le logiciel anti-malware est un élément connu, et il peut être contourné par de nouveaux malwares. C'est pourquoi le logiciel anti-malware est mis à jour avec une fréquence extrême - de nouvelles menaces sont découvertes en permanence. Cela ne signifie pas pour autant que les logiciels anti-malware soient inutiles. Le nombre de menaces connues dépasse de loin celles qui sont inconnues.

Cependant, vous devez faire attention au logiciel que vous achetez ou téléchargez. Il semble qu'il y ait un grand écart entre les produits les plus efficaces et les moins efficaces, et le taux d'innovation est élevé. Par exemple, Norton était terrible il y a quelques années à peine, mais les produits Norton 2010 étaient excellents. Pour des informations actuelles et des critiques sur les logiciels anti-malware, consultez AV-Comparatives (av-comparative.org), une organisation à but non lucratif dédiée à tester objectivement les produits de sécurité PC.

5.2 Pare-feu

Un bon nombre des menaces de sécurité les plus graves pour PC reposent sur une connexion Internet active pour fonctionner. Avoir votre disque dur corrompu est une énorme douleur dans le cul, mais vous pouvez vous protéger contre lui en gardant une sauvegarde. Si quelqu'un parvient à obtenir votre numéro de carte de crédit ou d'autres informations sensibles, les dommages peuvent s'étendre bien au-delà de votre PC. Cela ne peut se produire que si un logiciel malveillant installé sur votre PC met vos informations à la disposition d'un tiers. Ces données sont généralement transmises de la manière la plus simple possible - Internet.

C'est un travail de pare-feu d'empêcher cela. Le pare-feu est un logiciel sur votre PC qui surveille les données envoyées vers et depuis votre ordinateur. Il peut bloquer sélectivement certaines informations, ou il peut (généralement) couper complètement votre connexion Internet, interrompant complètement le flux d'informations.

Les pare-feu sont un élément important de la sécurité Internet. Si important, en fait, que Windows est livré avec un pare-feu par défaut. Sans pare-feu, les logiciels malveillants pourront transmettre librement des données à des tiers, et les logiciels malveillants se reproduit en envoyant des copies au hasard I.P. les adresses seront plus susceptibles d'accéder à votre PC.

Étant donné que les machines Windows sont désormais livrées avec un pare-feu, vous n'avez pas nécessairement besoin d'acheter un pare-feu tiers. Il existe également de nombreuses options gratuites - non seulement pour Windows, mais aussi pour les systèmes d'exploitation OS X et Linux. Cela dit, les produits connus sous le nom d'Internet Security Suites incluent généralement un pare-feu dans le package.

Garder un pare-feu installé sur votre PC est fortement recommandé. Un pare-feu est souvent en mesure de limiter les dommages causés par les logiciels malveillants même lorsque le logiciel anti-malware ne parvient pas à détecter ou à arrêter une menace.

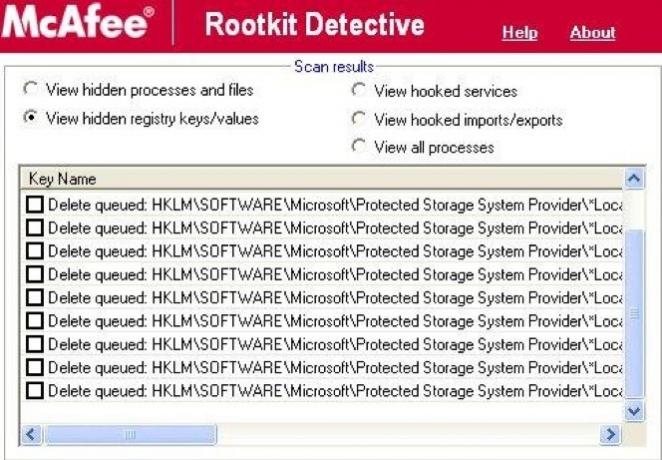

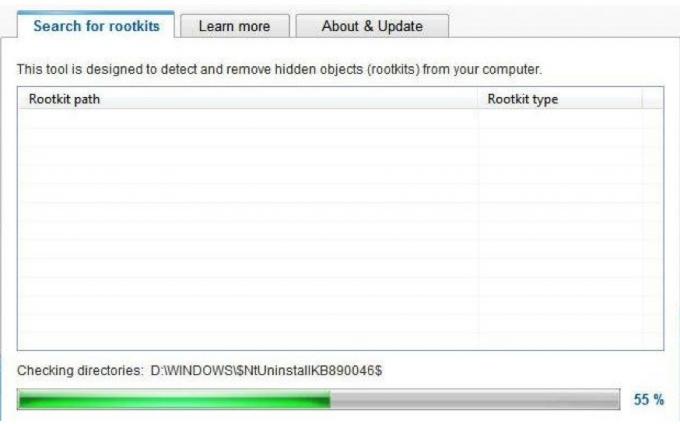

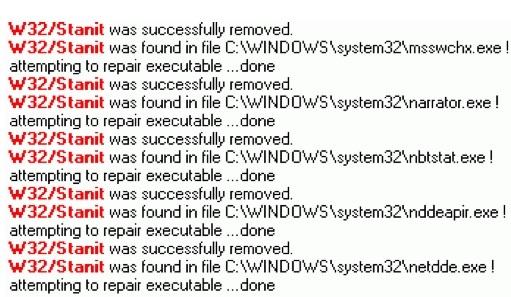

5.3 Rootkit Killers

Un logiciel anti-malware est censé détecter et mettre en quarantaine les rootkits comme il le ferait pour toute autre menace de malware. Cependant, la nature des rootkits rend souvent très difficile pour un programme anti-malware général de détecter un rootkit. Même si la menace est détectée, un programme anti-malware peut ne pas être en mesure de le supprimer si le rootkit s’est intégré dans les fichiers système critiques pour échapper à la détection et empêcher suppression.

C’est là que les tueurs de rootkits dédiés interviennent. Ces programmes sont spécifiquement conçus pour rechercher puis supprimer un rootkit, même si le rootkit est enroulé dans des fichiers système critiques. Peut-être le programme le plus connu de ce type est MalwareBytes Anti-Malware, qui est devenu populaire il y a plusieurs années alors que la menace posée par cette méthode d'attaque est brièvement entrée dans les colonnes la toile. Depuis ce temps, MalwareBytes est devenu un programme anti-malware plus général.

Il existe également de nombreux tueurs de rootkits conçus pour supprimer un rootkit spécifique. Cela est parfois nécessaire en raison de la complexité de certains rootkits, qui se cachent dans des fichiers système qui ne peuvent pas être modifiés sans endommager un système d'exploitation. Les programmes conçus pour combattre un rootkit particulier le font généralement en restaurant les fichiers à un état par défaut ou en supprimant soigneusement le code connu pour appartenir au rootkit.

Cependant, même ces solutions ne réussissent pas toujours. Certains professionnels de l'informatique abordent les rootkits avec une politique de la terre brûlée. Une fois qu'un système est infecté, ils préfèrent simplement reformater le lecteur et réinstaller le système d'exploitation. Ce n'est pas une mauvaise idée, et c'est une autre raison pour laquelle vous devriez toujours garder une sauvegarde de vos fichiers. Le reformatage de votre disque dur et la réinstallation de votre système d'exploitation est parfois un processus plus rapide et plus facile que de supprimer un rootkit.

5.4 Surveillance du réseau

Avoir un réseau domestique Connectez-vous à vos ordinateurs personnels de n'importe où avec DynDNS Lire la suite peut être incroyablement utile. Il peut être utilisé pour transférer des fichiers entre ordinateurs en un clin d'œil et fournir un accès Internet à un éventail de périphériques non PC, tels que des consoles de jeux et des lecteurs Blu-Ray.

Les réseaux peuvent également être vulnérables aux intrusions, cependant, une menace de sécurité pour PC liée à la fois aux logiciels malveillants et au piratage. Les réseaux sans fil sont particulièrement vulnérables, car un réseau sans fil diffuse par définition des données sur les ondes dans toutes les directions. Si ces données sont cryptées, il sera plus difficile à lire pour les gens - mais le cryptage n'est pas impossible.

Garder des onglets sur votre réseau vous aidera à vous assurer qu'aucun périphérique étrange ne s'y connecte. Vous pouvez normalement le faire en consultant le Adresses MAC Vérifiez si votre réseau sans fil est en sécurité avec AirSnare Lire la suite connectés à votre routeur et en les comparant aux adresses MAC des appareils que vous possédez (une adresse MAC est généralement imprimée sur le corps d'un appareil). Cependant, il est possible d'usurper une adresse MAC, et la plupart des routeurs ne fournissent pas de journal détaillé des appareils qui se sont connectés à votre réseau par le passé.

Certaines suites de sécurité Internet corrigent cela avec un logiciel de surveillance de réseau qui peut cartographier votre réseau, fournir des informations sur chaque appareil détecté, et disposez ces données sur une carte réseau qui vous montre précisément quels appareils sont connectés à votre réseau et les moyens par lesquels ils sont connectés. Le logiciel de surveillance de réseau est également généralement capable de restreindre l'accès de tout nouveau périphérique, s'il est détecté, ou de limiter l'accès des périphériques communément connectés à votre réseau.

Tout le monde n'a pas besoin de ce type de protection. Les réseaux domestiques filaires ont rarement besoin de l'utiliser, et les utilisateurs qui ne possèdent qu'un seul ordinateur n'en ont pas non plus besoin (un ordinateur ne fait pas de réseau). Les utilisateurs de réseaux sans fil ou de grands réseaux câblés, en revanche, trouveront probablement ce logiciel utile.

5.5 Protection contre le phishing

Comme mentionné au chapitre 2, le phishing est l'une des menaces de sécurité les plus récentes et les plus sérieuses auxquelles sont confrontés les utilisateurs de PC aujourd'hui. Contrairement à la plupart des menaces précédentes, le phishing ne cible pas votre PC. Il vous cible - votre ordinateur est simplement l'outil utilisé pour commettre un crime contre vous.

Le phishing fonctionne si bien car la qualité de la tromperie utilisée par les hameçonneurs est souvent excellente. Les bons escrocs de phishing peuvent créer un faux portail bancaire en ligne qui ressemble à celui que vous utilisez normalement lorsque vous visitez le site Web de votre banque. Si vous n'y prêtez pas attention, vous pouvez entrer vos informations personnelles sans réfléchir. Avouons-le, nous avons tous des jours de congé. Un seul faux pas après votre retour d'une longue journée de travail peut entraîner toutes sortes de ravages.

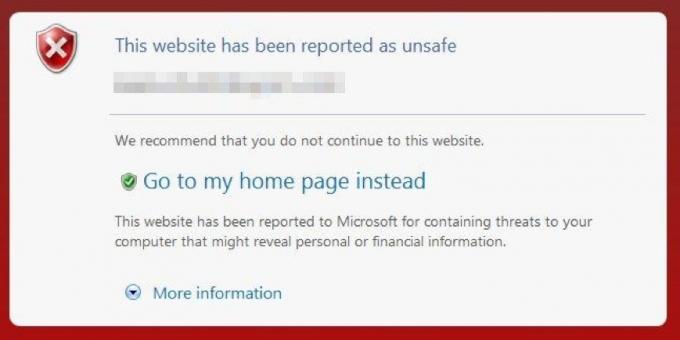

La tromperie n'est jamais parfaite. Les hameçonneurs peuvent être en mesure de créer des e-mails et des sites Web authentiques, mais ils ne peuvent pas réellement envoyer un e-mail de votre banque ou utiliser la même URL que le site qu'ils imitent. À l'œil humain, il peut être difficile de distinguer une fausse adresse e-mail ou URL d'une vraie - mais les logiciels peuvent faire cette distinction aussi rapidement que vous pouvez cligner des yeux.

La protection contre le phishing est un domaine relativement nouveau, mais la plupart des suites de sécurité Internet incluent désormais un logiciel anti-phishing. L'utilité de cette fonctionnalité dépend généralement de la technicité de l'utilisateur. Soyez honnête - si quelqu'un vous envoyait une fausse URL du site Web de votre banque en changeant un seul caractère, l'attraperiez-vous? Savez-vous pourquoi certains sites Web se terminent par des choses comme .php, et pourquoi c'est important? Connaissez-vous la différence entre http et https?

Si la réponse à ces questions est «non», vous devez télécharger gratuitement un logiciel anti-hameçonnage ou envisager d'acheter une suite de sécurité Internet avec une fonction anti-hameçonnage. Assurez-vous de lire d'abord une critique du logiciel. Étant donné que ce type de protection est nouveau, il reste encore beaucoup de place pour l'innovation - et pour l'erreur également.

6. Choisir un logiciel de sécurité

6.1 Quels produits offrent quelle protection?

Dans le chapitre précédent, nous avons discuté des formes de protection les plus importantes. Savoir ce dont vous avez besoin est une chose, mais le trouver en est une autre. Le marketing entourant la sécurité des PC fait partie des raisons pour lesquelles le domaine peut être si difficile à comprendre pour le profane. Les entreprises appellent souvent les mêmes fonctionnalités sous des noms différents.

La forme la plus élémentaire de logiciel de sécurité pour PC généralement vendue est connue sous le nom d'antivirus. Les produits antivirus sont généralement commercialisés avec une combinaison du mot Antivirus et du nom de marque de l'entreprise. Norton Antivirus, McAfee Antivirus, AVG Antivirus, etc. Les programmes antivirus correspondent généralement à la définition d'anti-malware donnée dans ce guide. Les virus, chevaux de Troie, rootkits et autres menaces sont tous ciblés. La plupart des produits antivirus ne comprennent pas de pare-feu, et des fonctionnalités telles que la surveillance du réseau et la protection contre le phishing ne sont généralement pas incluses non plus.

La prochaine étape est la suite de sécurité Internet. Comme pour les logiciels antivirus, les suites de sécurité Internet sont généralement vendues avec le terme Internet Security à côté du nom de marque de l'entreprise. Les suites de sécurité Internet incluent généralement un pare-feu et une protection anti-hameçonnage (ce qui est parfois appelé protection d'identité ou sécurité d'identité). Certains incluent également un moniteur réseau Top 3 des outils portables d'analyse et de diagnostic de réseau Lire la suite . Les suites de sécurité Internet peuvent ajouter des fonctionnalités anti-malware que le produit antivirus de base ne possède pas, comme une analyse antivirus automatique sur tout fichier qui vous est envoyé par e-mail ou messagerie instantanée.

Le dernier niveau de protection porte plusieurs noms. Trend Micro utilise le terme de sécurité maximale, tandis que Symantec appelle son produit Norton 360. Si le produit de sécurité Internet d'une entreprise ne dispose pas de fonctionnalités anti-hameçonnage ou d'un moniteur réseau, le produit de troisième niveau ajoute généralement cela. Ces produits ont également généralement des fonctionnalités de sauvegarde avancées conçues pour minimiser les dommages causés par un virus qui attaque votre système d'exploitation.

Alors, que devez-vous acheter? Il est difficile de rendre un verdict définitif, car les caractéristiques de ces produits varient d’une entreprise à l’autre. Cela dit, cependant, l'utilisateur moyen est probablement mieux servi par la suite de sécurité Internet. Si vous n'êtes pas sûr des fonctionnalités du produit d'une entreprise particulière, assurez-vous de consulter son site Web. Vous trouverez généralement un graphique qui répertorie les fonctionnalités que chaque produit possède et ne possède pas.

6.2 Gratuit vs Sécurité payante

Bien sûr, il y a un débat sur la nécessité d'acheter une solution antivirus en premier lieu. Le logiciel antivirus est assez peu coûteux, surtout si vous attendez une vente. Il n'est pas rare de voir des magasins de bureaux distribuer littéralement des copies de logiciels antivirus - parfois avec une remise postale et parfois sans. Cependant, même si vous prenez gratuitement une copie d'un programme de sécurité pour PC, vous devrez payer un abonnement annuel. Ces frais sont généralement égaux au PDSF de détail du produit.

Payer 40 $ par an, ce n'est pas beaucoup, mais d'un autre côté, c'est 40 $ que vous n'aurez peut-être pas à payer. Il existe des solutions antivirus et des pare-feu gratuits, et ils fonctionnent assez bien. Par exemple, Avast! Free Antivirus a été testé dans un certain nombre de rassemblements AV-Comparatives. Bien que l'antivirus gratuit ne soit jamais arrivé en tête, il était compétitif avec les solutions antivirus payantes. Dans un test antivirus à la demande, il a manqué moins d'échantillons de logiciels malveillants que les logiciels antivirus de Symantec, Trend Micro, Kaspersky et d'autres sociétés de sécurité PC bien connues. (La source: Comparatifs AV)

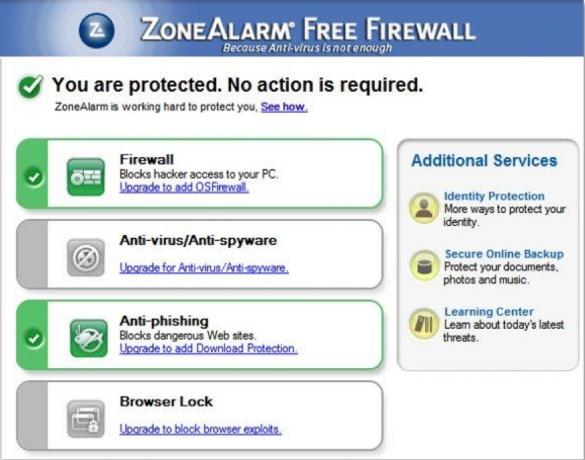

Pare-feu gratuits Les trois meilleurs pare-feu gratuits pour Windows Lire la suite sont également disponibles. Le pare-feu Zone Alarm est depuis longtemps populaire, et bien qu'il ait perdu son avantage au fil du temps, c'est toujours une bonne option. D'autres choix sont disponibles auprès d'entreprises telles que PC Tools, Comodo et plus encore. Des options de protection contre le phishing et de surveillance du réseau sont également disponibles gratuitement.

Il est possible de fournir gratuitement une protection adéquate à votre PC, et l'avantage est évident - vous avez plus d'argent à dépenser pour d'autres choses. Cependant, assembler des solutions antivirus, de pare-feu et de surveillance de réseau gratuites n'est pas l'idée amusante de tout le monde. Les logiciels de sécurité gratuits sont également souvent un peu moins complets que les options payantes. parfois une décision de conception intentionnelle, car certaines entreprises qui offrent des options gratuites proposent également des mises à niveau. Avast! Free Antivirus, par exemple, peut détecter et supprimer les virus, mais la version Pro inclut une meilleure protection contre les menaces Web.

6.3 La suite idéale de sécurité Internet gratuite

L'examen de la large gamme d'options de sécurité pour PC payantes dépasse le cadre de ce guide. Comme indiqué précédemment, il est fortement recommandé aux lecteurs de consulter AV-Comparatives pour obtenir les dernières informations sur l'efficacité anti-malware. PCMag.com et CNET sont deux autres sites qui fournissent régulièrement des critiques utiles sur les logiciels de sécurité.

Les informations sur les logiciels de sécurité gratuits peuvent être un peu plus difficiles à obtenir, cependant, et le prix bas de la gratuité a un effet sur la qualité générale des options disponibles. Il y a des options gratuites que je ne recommanderais à personne. Vous devez également faire attention aux options trouvées via Google et d'autres moteurs de recherche, car ce ne sont pas toujours des programmes légitimes. Nous avons tous rencontré les annonces pop-up proclamant "Stop! Nous avons détecté 5 virus sur votre ordinateur!!! ” Les logiciels promus par ces publicités sont généralement des logiciels malveillants déguisés en logiciels de sécurité.

Pour simplifier les choses, j'ai mis au point trois programmes gratuits qui vous aideront à protéger votre PC contre diverses menaces.

Avast! Antivirus gratuit ou Microsoft Security Essentials

Il existe plusieurs programmes antivirus gratuits compétents, mais Avast! Antivirus gratuit arrive en tête. Ce programme a été testé par AV-Comparatives. Il a reçu une note avancée + dans le dernier test à la demande et une note avancée dans le dernier test proactif. Ces notes ne seraient pas mauvaises pour un programme payant, et elles sont excellentes pour les logiciels disponibles gratuitement. Avast! L'antivirus gratuit est également relativement intuitif, vous ne devriez donc pas avoir à passer beaucoup de temps à essayer de vous familiariser avec le programme.

Avast fonctionne très bien dans les tests de logiciels de sécurité, mais il pourrait y avoir quelques améliorations à l'interface. Microsoft Security Essentials est un excellent choix si vous voulez quelque chose de plus intuitif. Il ne se classe pas aussi bien qu'Avast dans les tests AV-Comparatifs, mais il a reçu une note avancée, ce qui le place au même niveau que de nombreuses solutions antivirus payantes.

Pare-feu gratuit ZoneAlarm

ZoneAlarm était un gros problème il y a une dizaine d'années lorsque le programme a fait ses débuts. À l'époque, la plupart des utilisateurs ne savaient pas ce qu'était un pare-feu ni pourquoi il pouvait être nécessaire. Depuis, de nombreux pare-feu gratuits concurrents sont apparus, mais ZoneAlarm reste l'un des plus populaires. Il s'agit d'un pare-feu solide et facile à comprendre. La protection sortante offerte est particulièrement importante - cela empêchera les logiciels malveillants d'envoyer des informations à un tiers s'ils infectent votre ordinateur. ZoneAlarm comprend également une barre d'outils anti-phishing.

BitDefender Anti-Phishing

Si vous n'aimez pas la barre d'outils anti-hameçonnage incluse avec ZoneAlarm, vous pouvez essayer l'option de BitDefender. Cette barre d'outils, pour Internet Explorer et Firefox, offre une protection en temps réel contre les sites Web qui pourraient essayer de hameçonner vos informations personnelles. Il offre également une protection contre les liens envoyés via les messageries instantanées MSN ou Yahoo.

7. Préparez-vous au pire - et à la sauvegarde!

7.1 L'importance des sauvegardes

La mise en œuvre d'une sécurité PC complète vous protégera de la grande majorité des menaces. La plupart des logiciels malveillants et autres menaces de sécurité exploitent une voie d'attaque spécifique, et une fois que vous le savez, vous pouvez prendre des contre-mesures. Pourtant, même la meilleure défense n'est pas impénétrable. Il est possible que, pour une raison quelconque, vous vous retrouviez attaqué par des pirates informatiques particulièrement intelligents qui peuvent contourner votre sécurité et nuire à votre PC. Ou vous pourriez être touché par une attaque zero-day, une menace de sécurité qui se propage rapidement à l'aide d'un exploit inconnu qui n'a pas été corrigé.

Dans tous les cas, il est important de conserver une sauvegarde de vos informations critiques. Une sauvegarde est une copie de données importantes qui est placée dans un emplacement numérique ou physique distinct. La copie de photos de famille sur le disque dur secondaire de votre ordinateur est un moyen de sauvegarder des données. Placer ces photos sur un CD ROM Montez des fichiers d'image CD ou DVD virtuellement à l'aide d'une application portable Lire la suite puis le stockage de ce CD dans un coffre bancaire est également un exemple de sauvegarde de données.

Ces deux exemples sont des opposés polaires. L'une est extrêmement facile, mais pas très sécurisée, tandis que l'autre est très sécurisée mais peu pratique. Il existe de nombreuses options à considérer entre ces deux extrêmes.

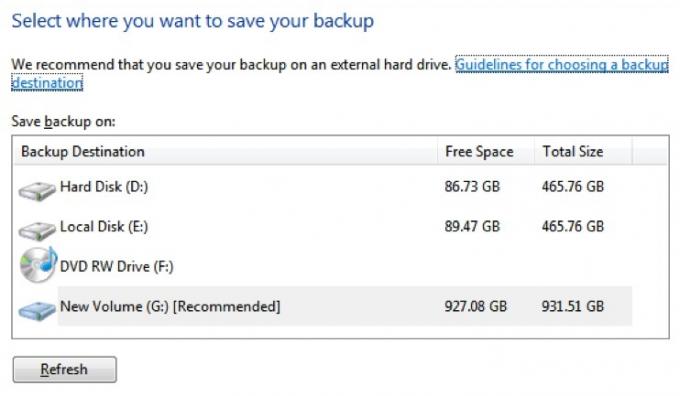

7.2 Options de sauvegarde

À la base, la sauvegarde des données n'est rien de plus que la création d'une copie des données et leur placement ailleurs qu'à l'emplacement d'origine. Le simple placement de fichiers dans un dossier sur un disque dur interne secondaire est le moyen le plus simple de sauvegarder des données. Cependant, ce n'est pas très sûr. Les logiciels malveillants peuvent facilement infecter le lecteur secondaire et corrompre les fichiers, s'il est programmé pour le faire. Cette méthode ne protège pas non plus vos fichiers contre un cheval de Troie.

En matière de protection contre les virus, l'isolement de votre PC est important. Plus votre sauvegarde est isolée de votre PC, moins les logiciels malveillants pourront accéder à la sauvegarde et la nuire. Dans cet esprit, il existe quelques options de sauvegarde qui se distinguent des autres.

Disques durs externes

Une disque dur externe 4 choses que vous devez savoir lors de l'achat d'un nouveau disque dur Lire la suite ou une clé USB (si la taille des fichiers que vous devez sauvegarder est suffisamment petite) est un moyen simple de créer une sauvegarde tant que le disque dur externe n'est pas activement connecté à un PC. Les disques durs externes offrent des vitesses de transfert rapides, réduisant le temps nécessaire au transfert de données et peuvent stocker d'énormes volumes d'informations. De nombreux disques durs externes sont désormais suffisamment volumineux pour reproduire toutes les données sur un disque dur interne, ce qui rend la récupération aussi indolore que possible.

Le principal problème avec un disque dur externe est sa nature plug-and-play. Brancher un disque externe sur un ordinateur crée instantanément une connexion, qui peut ensuite être utilisée pour transférer des logiciels malveillants sur le disque. Si vous utilisez un lecteur externe pour votre sauvegarde, vous devez exécuter une analyse des logiciels malveillants sur votre PC avant de le connecter.

Formats optiques

Bien qu'ils soient considérés aujourd'hui comme une méthode à l'ancienne de sauvegarde de données, les disques CD et DVD-ROM restent l'une des options de sauvegarde les plus sécurisées. Si vous créez un disque en lecture seule, il ne sera plus possible à personne d'écrire des données supplémentaires sur le disque à l'avenir, ce qui empêchera les logiciels malveillants de pénétrer dans le disque à votre insu. Bien sûr, vous devrez créer un nouveau disque à chaque fois que vous créerez une sauvegarde, mais les CD / DVD-ROM peuvent être achetés en paquets de 100 pour 20 $ dans la plupart des magasins d'électronique.

La capacité de stockage est la limitation de ce choix. Un CD standard peut stocker environ 650 mégaoctets de données, tandis qu'un DVD dépasse presque 5 gigaoctets. Le Blu-Ray, le dernier format commun, peut stocker jusqu'à 50 gigaoctets sur un disque double couche, mais les disques BD-R DL individuels coûtent entre 10 $ et 20 $.

Sauvegarde en ligne

Au cours des dernières années, un certain nombre de services de sauvegarde en ligne, tels que Carbonite et Mozy, sont apparus. Même les services de synchronisation en ligne, comme Dropbox, peuvent être utilisés pour la sauvegarde en ligne. Ces services offrent un emplacement hors site sécurisé pour le stockage des données. Cela offre un degré élevé de sécurité des données, car il y a peu de chances que ces informations soient attaquées automatiquement par une infection par un logiciel malveillant.

En revanche, les services de sauvegarde en ligne sont vulnérables aux attaques via un enregistreur de frappe Comment tricher contre les logiciels espions Keylogger Lire la suite ou cheval de Troie. Quiconque découvre votre nom d'utilisateur et votre mot de passe pourra accéder à vos données. Pratiquement tous les services de sauvegarde en ligne peuvent restaurer les données supprimées pendant une durée limitée, il est donc peu probable que quelqu'un puisse détruire définitivement vos fichiers. Cependant, ils pourront peut-être récupérer vos fichiers et les lire.

Le coût de la sauvegarde en ligne peut s'additionner au fil du temps. Les plans de sauvegarde de Carbonite () coûtent 54,95 $ par an, tandis que Dropbox facture 10 $ par mois pour seulement 50 gigaoctets de stockage.

Personnellement, je recommande une stratégie en deux parties combinant un disque dur externe OU un service de sauvegarde en ligne avec des disques DVD-ROM. Les disques DVD-ROM ne doivent pas contenir toutes vos informations - juste ce que vous ne pouviez vraiment pas vous permettre de perdre, comme les dossiers professionnels. Si vous envisagez un disque dur, consultez notre article Makeuseof.com 4 choses que vous devez savoir lors de l'achat d'un nouveau disque dur 4 choses que vous devez savoir lors de l'achat d'un nouveau disque dur Lire la suite .

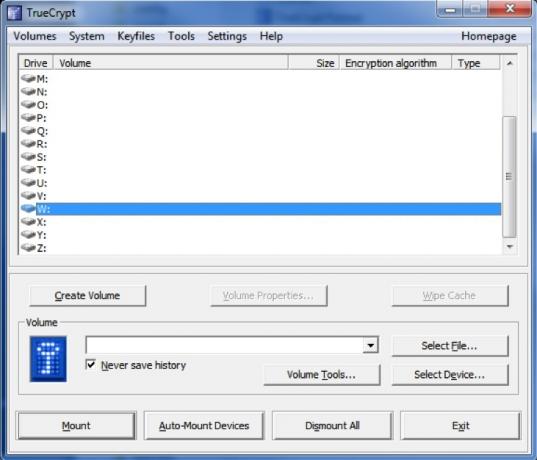

7.3 Sécurisation des fichiers avec cryptage

Une autre sauvegarde qui peut être utilisée pour sauvegarder et protéger les données est le cryptage. Le chiffrement est le processus de brouillage d'un fichier à l'aide d'un algorithme spécifique. Une fois brouillé, le fichier est illisible à moins qu'il ne soit déchiffré en entrant le mot de passe approprié. Les fichiers chiffrés peuvent être supprimés, mais ils ne peuvent pas être lus. Dans la plupart des cas, ils sont sécurisés même s'ils sont transférés de votre PC vers le PC d'un tiers.

Chiffrement Cinq outils de chiffrement en ligne pour protéger votre vie privée Lire la suite peut ou non protéger vos informations contre une attaque de malware. De nombreuses attaques de logiciels malveillants qui endommagent les fichiers d'un PC attaquent des fichiers de certains formats. Les logiciels malveillants peuvent remplacer le contenu de tous les documents Word par la phrase «Vous avez été piraté !!!» par exemple. Si les fichiers sont cryptés, ce type de modification n'est pas possible. D'un autre côté, le cryptage n'empêche pas la suppression complète des fichiers.

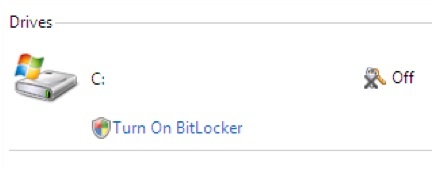

Si un disque dur externe est une sauvegarde contre la perte de données, le chiffrement est une sauvegarde contre le vol de données. Ce n'est pas particulièrement difficile à mettre en œuvre non plus. Windows 7 Ultimate est livré avec une fonction de cryptage intégrée appelée BitLocker, et tout le monde peut télécharger et installer TrueCrypt (//www.makeuseof.com/tag/encrypted-folders-truecrypt-7/ Comment créer des dossiers chiffrés que d'autres ne peuvent pas afficher avec Truecrypt 7 Lire la suite ), un programme de cryptage freeware extrêmement puissant.

Tout le monde n'a pas besoin de crypter ses fichiers. Ma grand-mère, par exemple, ne fait rien sur son PC, mais joue au solitaire et envoie des e-mails, elle n'a donc pas besoin de chiffrement. Le cryptage est recommandé pour les utilisateurs qui stockent des données sensibles sur leur PC pendant de longues périodes. Par exemple, ce serait une bonne idée de crypter les dossiers fiscaux antérieurs si vous en gardez des copies sur votre PC. Les informations contenues dans ces fichiers seraient très utiles pour un voleur d'identité.

7.4 À quelle fréquence dois-je sauvegarder?

Acheter quelque chose qui peut être utilisé pour une sauvegarde est la première étape. La deuxième étape consiste en fait à sauvegarder les données. Il est courant que les utilisateurs le fassent une fois, puis oublient de le faire à nouveau. En conséquence, les données récupérées après une attaque de malware ne sont plus pertinentes et beaucoup sont perdues.

La fréquence à laquelle vous devez sauvegarder dépend fortement de la façon dont vous utilisez votre PC. Un PC familial, qui n'est pas utilisé pour stocker des fichiers importants et contient rarement des informations sensibles, peut se contenter d'un calendrier mensuel. Un PC de bureau à domicile régulièrement utilisé pour gérer les informations des clients, en revanche, bénéficierait d'une sauvegarde hebdomadaire voire quotidienne.

Si vous suivez l'approche en deux étapes que j'ai recommandée plus tôt, les sauvegardes faciles ne devraient pas être difficiles. La plupart des disques durs externes et des services de sauvegarde en ligne sont livrés avec des instructions simples pour sauvegarder des informations qui devraient rendre le processus de sauvegarde rapide et indolore. Si vous avez acheté l'une de ces solutions de sauvegarde, je vous recommande d'exécuter des sauvegardes sur une base hebdomadaire à mensuelle.

N'oubliez pas cependant d'utiliser une sauvegarde optique pour vos données les plus importantes. Cela peut arriver moins souvent - disons, une fois par mois ou moins. En fait, un ordinateur familial peut ne devoir effectuer ce type de sauvegarde que sur une base annuelle. Je trouve que la saison des impôts est généralement la meilleure, car les familles terminent souvent la comptabilité de l'année précédente une fois les taxes terminées.

N'oubliez pas - une sauvegarde obsolète est une sauvegarde inutile. Les horaires recommandés ici sont généraux. Utilisez votre meilleur jugement et pensez à ce qui se passerait si vous perdiez l'accès à vos fichiers. Si vous avez enregistré un nouveau fichier que vous ne pouvez tout simplement pas perdre, il est temps de faire une sauvegarde. Beaucoup d'étudiants universitaires partageront mes réflexions sur celui-ci. Rien de pire que d'avoir à refaire le travail perdu à cause d'une attaque de malware.

8. Récupération à partir d'un logiciel malveillant

Un malware se produit. Si vous êtes intelligent en matière de sécurité de votre PC, et un peu chanceux, vous n'aurez jamais à faire face à des logiciels malveillants prenant le contrôle de votre PC ou endommageant vos fichiers. Si vous avez été blessé par des logiciels malveillants, cependant, toute la prévention dans le monde fait peu. Il est temps de passer à la place en mode de récupération - nettoyer après le désordre du malware.

8.1 Récupération de votre PC

La charge utile d'une attaque de malware peut varier considérablement. Certains logiciels malveillants tenteront simplement d'installer un bloatware Revo Uninstaller va traquer votre Bloatware Lire la suite programme ou modifier quelques paramètres système, tandis que d'autres formes de logiciels malveillants rendront un PC complètement inutile. Le degré de dommage dictera évidemment la réponse.

Si vous soupçonnez ou savez que vous avez été touché par un malware, mais que votre PC fonctionne toujours, vous pouvez essayer de supprimer le malware à l'aide d'un logiciel anti-malware. Les logiciels malveillants tentent souvent de bloquer l'installation de programmes susceptibles de les supprimer, mais cela en vaut la peine. Les logiciels malveillants, comme la sécurité des PC, ne sont pas parfaits. Même s'il est censé répondre aux tentatives de suppression, il peut ne pas répondre de manière appropriée ou ne pas être en mesure de gérer un logiciel anti-malware récemment mis à jour.

Vous pouvez également essayer de supprimer manuellement le logiciel malveillant. Auparavant, cela était très efficace, mais cela devient plus difficile à mesure que les logiciels malveillants deviennent plus sophistiqués. Pour ce faire, vous devez d'abord découvrir où se trouve réellement le malware. Un logiciel anti-malware peut être en mesure de vous y indiquer, ou vous pouvez trouver l'emplacement en examinant les programmes en cours d'exécution sur votre PC avec un utilitaire de gestion des tâches. Une fois que vous avez trouvé le délinquant, supprimez-le. Dans certains cas, vous pourrez le faire facilement, mais dans la plupart des situations, vous devrez démarrer votre système en mode diagnostic, tel que Mode sans échec Windows Comment démarrer en mode sans échec Windows et ses utilisationsLe système d'exploitation Windows est une structure complexe qui héberge de nombreux processus. Lorsque vous ajoutez et supprimez du matériel et des logiciels, des problèmes ou des conflits peuvent survenir et, dans certains cas, ils peuvent devenir très ... Lire la suite . Même alors, la suppression manuelle est souvent difficile, voire impossible.

Si les dommages causés par l'attaque du logiciel malveillant sont plus graves, une approche de la terre brûlée est souvent la meilleure réponse. Reformatez le disque dur, réinstallez votre système d'exploitation et remplacez vos fichiers à partir de votre sauvegarde. Cela peut prendre une heure ou deux de votre temps, et c'est évidemment une douleur dans le cul. Cela dit, cette méthode de récupération est souvent plus rapide que d'essayer de traquer et de supprimer tout ce qui est infecté. C'est aussi incontestablement plus sûr. Même si vous pensez avoir réussi à supprimer une infection par un logiciel malveillant, vous ne pouvez pas être certain de l'avoir fait. Il est trop facile pour un malware de se cacher dans des fichiers système critiques ou de se déguiser en un exécutable innocent.

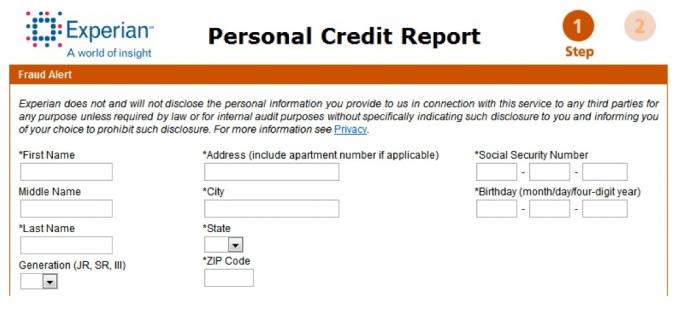

8.2 Protéger votre identité

Bien sûr, certaines des menaces de sécurité décrites dans ce guide n'attaquent pas du tout votre PC. Les attaques de phishing peuvent faire beaucoup de dégâts sans nuire à vos appareils électroniques ni à aucune attaque de malware accroche avec succès ses griffes à votre PC augmente considérablement les chances qu'une partie inconnue obtienne votre information.

Si vous constatez que votre ordinateur a été infecté avec succès par des logiciels malveillants, vous devez rapidement réinitialiser tous vos mots de passe à partir d'un deuxième ordinateur. Cela inclut les portails bancaires, les comptes de messagerie, les sites de réseaux sociaux, etc. Il n'est pas difficile pour les logiciels malveillants de consigner ce type de données pendant que vous les saisissez, et vous ne devez pas sous-estimer ce qu'une personne peut faire avec ces comptes. La perte du contrôle d'un compte de réseau social, par exemple, peut endommager vos relations personnelles ou mettre vos amis et votre famille en danger, car votre compte peut être utilisé pour propager le malware.

Après avoir terminé cela, la prochaine étape consiste à émettre une alerte de fraude au crédit. Les trois principales agences de crédit, Equifax, Experian et Transunion, peuvent placer une alerte de sécurité ou geler votre rapport de crédit. Cette étape empêchera les autres d'obtenir votre rapport de crédit, ce qui mettra fin à la plupart des tentatives d'obtention de crédit par votre nom. Il est également judicieux de parler avec le service de prévention de la fraude de toute carte de crédit que vous avez utilisée en ligne auparavant. De nombreuses sociétés de cartes de crédit offrent un service similaire qui empêchera l'utilisation de votre carte pendant une période limitée. Contactez votre banque si votre carte de débit est impliquée.

Enfin, contactez la Social Security Administration si vous pensez que votre SSN a peut-être été compromis. Veuillez noter que ces exemples s'appliquent à mon pays de résidence, les États-Unis. Les lecteurs d'autres pays devront contacter les organisations de leur pays.

En cas de vol d'identité, vous devez agir le plus rapidement possible. Contactez l'entreprise ou la banque appropriée et demandez à parler de la prévention de la fraude. Faites-leur savoir qu'une activité non autorisée s'est produite et assurez-vous de demander une copie écrite de la correspondance. Vous ne voulez pas qu'on vous refuse la protection contre la fraude, car la première personne à qui vous avez parlé a oublié d'enregistrer votre conversation.

Il est également important de déposer un rapport de police en cas de vol d'identité. Il est peu probable que la police soit en mesure d'attraper l'agresseur, ou même d'essayer, mais le dépôt d'un rapport de police facilitera le retrait des accusations frauduleuses de votre rapport de crédit ou de votre carte. Bien que la plupart des services de police soient réceptifs au dépôt d'un rapport de police, vous pouvez parfois en trouver un qui ne semble pas être important. Si cela se produit, contactez un autre organisme d'application de la loi de votre région. Si vous avez commencé par contacter la police de la ville, par exemple, essayez plutôt de contacter la police du comté.

8.3 Prévenir les problèmes futurs

Une fois que vous avez supprimé le logiciel malveillant ou réinstallé votre système d'exploitation, et que vous avez fait preuve de diligence en ce qui concerne la sécurisation de vos informations personnelles, l'étape suivante consiste à vous assurer que vous n'avez pas à faire face au problème encore.

En règle générale, il s'agit simplement d'identifier les zones où la sécurité de votre PC pourrait utiliser un renforcement et de les corriger. J'espère que ce guide vous aura donné une bonne idée de ce dont vous avez besoin pour protéger votre PC. Voici une liste de contrôle rapide pour vous le rappeler.

1. Installer un logiciel anti-malware

2. Installer un pare-feu

3. Installer un logiciel anti-phishing

4. Installer un moniteur réseau

5. Mettez à jour tous les logiciels, y compris votre système d'exploitation, vers sa dernière version

6. Créez une sauvegarde de vos données importantes