Publicité

Ah, protection contre la copie. Cette technologie, également connue sous le nom de gestion des droits numériques (DRM) est une partie nécessaire mais souvent exagérée de notre monde numérique. En théorie, un logiciel de protection contre la copie de DVD ou de CD est un outil qui protège les créateurs de contenu contre la perte de ventes à cause du piratage. En réalité, c'est une technique parfois intrusive qui peut aliéner les clients.

Ah, protection contre la copie. Cette technologie, également connue sous le nom de gestion des droits numériques (DRM) est une partie nécessaire mais souvent exagérée de notre monde numérique. En théorie, un logiciel de protection contre la copie de DVD ou de CD est un outil qui protège les créateurs de contenu contre la perte de ventes à cause du piratage. En réalité, c'est une technique parfois intrusive qui peut aliéner les clients.

Mais à part les opinions, vous vous demandez peut-être comment fonctionne un logiciel de protection contre la copie. La réponse à cette question varie d'un disque à l'autre, mais il existe un certain nombre de catégories générales dans lesquelles les logiciels de protection contre la copie peuvent être regroupés.

Protection contre la copie verrouillée par région

Supports optiques, notamment sous forme de DVD et Blu Ray Histoire de la technologie Blu-Ray et DVD [Explication de la technologie] Lire la suite disques, sont souvent «région verrouillée». Cela signifie qu'ils contiennent une forme de protection contre la copie qui empêche la lecture d'un disque s'il est inséré dans un lecteur contenant un code de région différent du disque.

Il existe certains lecteurs «sans région» et, dans le cas de lecteurs tels que les ordinateurs, il est parfois possible de modifier le code de région de votre lecteur optique. Des lecteurs tels que PowerDVD vous demanderont de modifier votre région si vous insérez un DVD verrouillé par région, et des lecteurs tels que Lecteur VLC Le lecteur multimédia VLC - Joue-t-il vraiment tout? Lire la suite ignorer complètement les verrous de région (si le micrologiciel de votre lecteur optique le permet).

Chiffrement de disque

Une forme incroyablement populaire de protection contre la copie, le disque chiffrement protège le contenu en le chiffrant à l'aide d'une des nombreuses clés de chiffrement définies. Le cryptage ne peut être rompu (en théorie) que si une clé valide est utilisée pour décrypter le contenu, le rendant disponible pour la visualisation. Si une clé valide n'est pas utilisée, le contenu sera illisible ou brouillé. Cela empêche également les utilisateurs de copier un disque ou de le graver sur un autre périphérique de stockage tel qu'un disque dur.

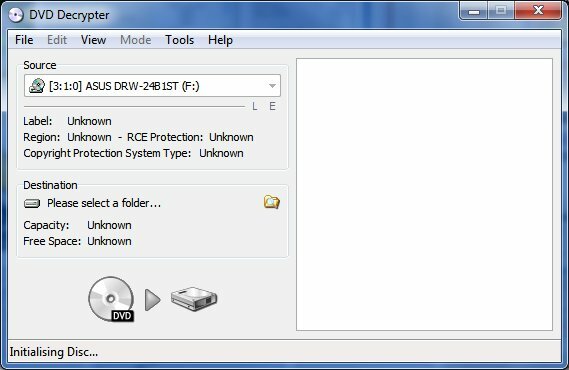

Le cryptage est cependant un jeu en cours d'exécution. Les clés de chiffrement utilisées peuvent être compromises, souvent par rétro-ingénierie. Le chiffrement peut également devenir vulnérable aux attaques par force brute à mesure que la puissance de calcul augmente. Les normes de chiffrement convenues ne changent souvent pas aussi rapidement que le matériel informatique progresse. La création de logiciels capables de contourner la protection contre la copie est illégale dans de nombreuses régions du monde, mais il existe encore des programmes de décryptage gratuits.

Clés d'enregistrement et activation de produit en ligne

Les logiciels informatiques sont très difficiles à protéger contre le piratage en raison de leur nature; le logiciel doit être installé sur un ordinateur pour fonctionner et une fois installé, il peut être copié ou modifié.

Les clés d'enregistrement étaient la méthode standard de protection des logiciels, sur disque ou téléchargés, mais ces clés sont également susceptibles d'être compromises. Les clés sont généralement générées à l'aide d'un algorithme, et cet algorithme peut être inversé ou autrement compromis. C'est pourquoi les «générateurs de clés» sont capables de créer une clé d'enregistrement valide pour certains programmes.

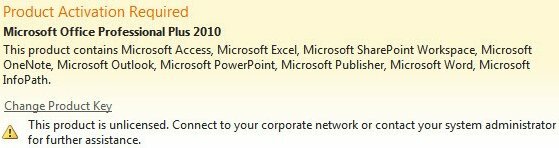

En conséquence, des sociétés telles que Microsoft sont passées à l'activation de la production en ligne. Lorsque vous achetez un Microsoft Windows 7 15 meilleurs conseils et astuces pour Windows 7 Lire la suite disque, par exemple, vous recevez une clé dans la boîte. Cette clé est activée via un serveur en ligne qui vérifie non seulement que la clé est valide, mais vérifie également que la clé n'a pas été utilisée auparavant. Si la clé a déjà été utilisée, le serveur essaie de déterminer si la clé est utilisée par l'acheteur d'origine.

Ce type d'activation reste controversé. Certaines formes de celui-ci, comme celle utilisée par Ubisoft, nécessitent qu'un PC soit connecté à Internet pendant toute la durée d'utilisation du logiciel. D'où la controverse; de nombreux utilisateurs pensent qu'ils ne devraient pas être limités à utiliser leur logiciel uniquement lorsqu'ils sont en ligne.

Protection contre la copie du pilote de périphérique

Autre forme de protection contre la copie qui concerne principalement les logiciels informatiques, la protection contre la copie du pilote de périphérique installe un nouveau pilote sur un ordinateur dans le cadre du processus d'installation d'un programme. La responsabilité de ce lecteur est de valider le logiciel et également de protéger le logiciel contre les tentatives de le contourner ou de l'exécuter sans clé d'enregistrement ou disque approprié. Certains exemples de cette technologie incluent Starforce et SafeDisc.

Ces formes de protection contre la copie sont controversées car le pilote de périphérique peut interférer avec le fonctionnement normal d'un ordinateur dans certains cas. Les utilisateurs de logiciels protégés par cette méthode ont parfois connu une dégradation des performances du lecteur optique. Les pilotes de périphériques peuvent également constituer un risque pour la sécurité; en 2007, Microsoft a corrigé une vulnérabilité liée à SafeDisc dans Windows XP. Le pilote pourrait être exploité par des logiciels malveillants pour obtenir un accès administratif.

Protection du contenu numérique à large bande passante

Développé par Intel Fonctionnement d'Intel Turbo BoostLa fonction Turbo Boost d'Intel est assez utile mais peut ne pas être aussi facile à comprendre pour ceux qui ne l'ont jamais utilisée. Voici ce que vous devez savoir. Lire la suite , HDCP est une forme relativement récente de protection contre la copie. Il contourne les problèmes traditionnels associés au chiffrement de contenu en déplaçant la responsabilité de chiffrement du contenu lui-même (le disque, le fichier ou tout autre support) aux appareils contenu.

HDCP est conçu pour protéger le contenu qui circule sur une connexion numérique telle que DisplayPort, DVI ou HDMI. L'appareil envoyant le contenu et l'appareil affichant le contenu doivent avoir des clés de chiffrement HDCP valides et doivent s'authentifier. Comme vous l'avez peut-être deviné, il s'agit de la forme de protection du contenu utilisée pour contrôler le Blu-Ray. Comme d'autres formes de cryptage avant lui, HDCP a été piraté grâce à la libération d'une clé HDCP principale, qui a probablement été rétroconçue.

Conclusion

N'oubliez pas que ce ne sont que les formes de protection des droits d'auteur qui s'appliquent le plus souvent aux CD et DVD. Il existe d'autres formes de authentification et chiffrement fréquemment utilisés pour protéger le contenu numérique, comme la musique téléchargée à partir d'iTunes boutique.

Matthew Smith est un écrivain indépendant vivant à Portland, en Oregon. Il écrit et édite également pour Digital Trends.