Publicité

Les routeurs, les périphériques réseau et les logiciels malveillants de l'Internet des objets sont de plus en plus courants. La plupart se concentrent sur l'infection des appareils vulnérables et leur ajout à de puissants réseaux de zombies. Les routeurs et les appareils Internet des objets (IoT) sont toujours sous tension, toujours en ligne et attendent des instructions. Du fourrage parfait au botnet, alors.

Mais tous les logiciels malveillants ne sont pas identiques.

VPNFilter est une menace malveillante destructrice pour les routeurs, les appareils IoT et même certains périphériques de stockage en réseau (NAS). Comment vérifier une infection par un logiciel malveillant VPNFilter? Et comment pouvez-vous le nettoyer? Examinons de plus près VPNFilter.

Qu'est-ce que VPNFilter?

VPNFilter est une variante de malware modulaire sophistiquée qui cible principalement les périphériques réseau d'un large éventail de fabricants, ainsi que les périphériques NAS. VPNFilter a été initialement trouvé sur les périphériques réseau Linksys, MikroTik, NETGEAR et TP-Link, ainsi que sur les périphériques NAS QNAP, avec environ 500 000 infections dans 54 pays.

le équipe qui a découvert VPNFilter, Cisco Talos, détails récemment mis à jour concernant les logiciels malveillants, indiquant que les équipements de mise en réseau de fabricants tels que ASUS, D-Link, Huawei, Ubiquiti, UPVEL et ZTE présentent désormais des infections VPNFilter. Cependant, au moment de la rédaction, aucun périphérique réseau Cisco n'est affecté.

Le logiciel malveillant est différent de la plupart des autres logiciels malveillants axés sur l'IoT car il persiste après un redémarrage du système, ce qui le rend difficile à éradiquer. Les appareils utilisant leurs identifiants de connexion par défaut ou présentant des vulnérabilités zero-day connues qui n'ont pas reçu de mises à jour du micrologiciel sont particulièrement vulnérables.

Que fait VPNFilter?

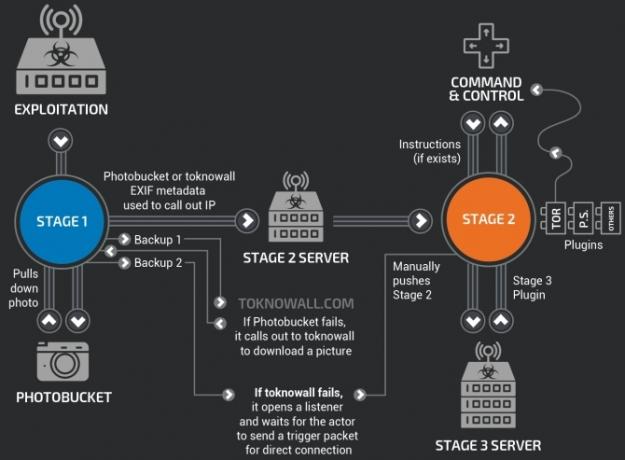

VPNFilter est donc une «plate-forme modulaire à plusieurs étapes» qui peut causer des dommages destructifs aux appareils. En outre, il peut également constituer une menace pour la collecte de données. VPNFilter fonctionne en plusieurs étapes.

Étape 1: VPNFilter Stage 1 établit une tête de pont sur l'appareil, contactant son serveur de commande et de contrôle (C&C) pour télécharger des modules supplémentaires et attendre les instructions. L'étape 1 a également plusieurs redondances intégrées pour localiser les C et C de l'étape 2 en cas de changement d'infrastructure pendant le déploiement. Le malware de niveau 1 VPNFilter est également capable de survivre à un redémarrage, ce qui en fait une menace robuste.

Étape 2: VPNFilter Stage 2 ne persiste pas lors d'un redémarrage, mais il est livré avec un plus large éventail de capacités. L'étape 2 peut collecter des données privées, exécuter des commandes et interférer avec la gestion des appareils. En outre, il existe différentes versions de Stage 2 à l'état sauvage. Certaines versions sont équipées d'un module destructeur qui écrase une partition du firmware de l'appareil, redémarre ensuite pour rendre le périphérique inutilisable (le logiciel malveillant brique le routeur, l'IoT ou le périphérique NAS, fondamentalement).

Étape 3: Les modules VPNFilter Stage 3 fonctionnent comme des plugins pour Stage 2, étendant les fonctionnalités de VPNFilter. Un module agit comme un renifleur de paquets qui collecte le trafic entrant sur l'appareil et vole les informations d'identification. Un autre permet au logiciel malveillant Stage 2 de communiquer en toute sécurité à l'aide de Tor. Cisco Talos a également trouvé un module qui injecte du contenu malveillant dans le trafic traversant l'appareil, ce qui signifie que le pirate peut fournir d'autres exploits à d'autres appareils connectés via un routeur, IoT ou NAS dispositif.

De plus, les modules VPNFilter «permettent le vol des informations d'identification du site Web et la surveillance des protocoles Modbus SCADA».

Partage de photos Meta

Une autre caractéristique intéressante (mais pas récemment découverte) du malware VPNFilter est son utilisation des services de partage de photos en ligne pour trouver l'adresse IP de son serveur C&C. L'analyse de Talos a révélé que le malware pointe vers une série d'URL Photobucket. Le malware télécharge le première image dans la galerie l'URL référence et extrait une adresse IP de serveur cachée dans l'image métadonnées.

L'adresse IP "est extraite de six valeurs entières pour la latitude et la longitude GPS dans les informations EXIF." Si cela échoue, le Le logiciel malveillant de l'étape 1 revient à un domaine normal (toknowall.com - plus d'informations ci-dessous) pour télécharger l'image et tenter la même chose processus.

Reniflage de paquets ciblé

Le rapport Talos mis à jour a révélé des informations intéressantes sur le module de reniflage de paquets VPNFilter. Plutôt que de tout arracher, il a un ensemble de règles assez strictes qui ciblent des types de trafic spécifiques. Plus précisément, le trafic provenant des systèmes de contrôle industriels (SCADA) qui se connectent à l'aide des VPN TP-Link R600, des connexions à une liste de adresses IP prédéfinies (indiquant une connaissance avancée des autres réseaux et du trafic souhaité), ainsi que des paquets de données de 150 octets ou plus.

Craig William, leader technologique senior et responsable de la communication internationale chez Talos, dit à Ars, "Ils recherchent des choses très spécifiques. Ils n'essaient pas de collecter autant de trafic que possible. Ils recherchent de très petites choses comme les informations d'identification et les mots de passe. Nous n'avons pas beaucoup d'informations à ce sujet, sauf qu'il semble incroyablement ciblé et incroyablement sophistiqué. Nous essayons toujours de savoir sur qui ils utilisaient cela. "

D'où vient VPNFilter?

On pense que VPNFilter est le travail d'un groupe de piratage parrainé par l'État. Que la flambée initiale d'infection VPNFilter a été principalement ressentie dans toute l'Ukraine, les premiers doigts pointant vers les empreintes digitales soutenues par la Russie et le groupe de piratage, Fancy Bear.

Cependant, telle est la sophistication du malware qu'il n'y a pas de genèse claire et qu'aucun groupe de piratage, national ou autre, ne s'est avancé pour réclamer le malware. Compte tenu des règles détaillées sur les logiciels malveillants et du ciblage de SCADA et d'autres protocoles de systèmes industriels, un acteur national semble très probable.

Indépendamment de ce que je pense, le FBI pense que VPNFilter est une création de Fancy Bear. En mai 2018, le FBI saisi un domaine—ToKnowAll.com — qui aurait été utilisé pour installer et commander les logiciels malveillants VPNFilter Stage 2 et Stage 3. La saisie du domaine a certainement aidé à stopper la propagation immédiate de VPNFilter, mais n'a pas coupé l'artère principale; la SBU ukrainienne a décroché une attaque VPNFilter contre une usine de traitement chimique en juillet 2018, pour une.

VPNFilter présente également des similitudes avec le malware BlackEnergy, un cheval de Troie APT utilisé contre un large éventail de cibles ukrainiennes. Encore une fois, bien que cela soit loin d'être une preuve complète, le ciblage systémique de l'Ukraine découle principalement du piratage de groupes ayant des liens avec la Russie.

Suis-je infecté par VPNFilter?

Il y a de fortes chances que votre routeur n'héberge pas le malware VPNFilter. Mais il vaut toujours mieux prévenir que guérir:

- Consultez cette liste pour votre routeur. Si vous n'êtes pas sur la liste, tout va bien.

- Vous pouvez vous diriger vers le Site Symantec VPNFilter Check. Cochez la case des termes et conditions, puis cliquez sur le Exécutez VPNFilter Check bouton au milieu. Le test se termine en quelques secondes.

Je suis infecté par VPNFilter: que dois-je faire?

Si la vérification Symantec VPNFilter confirme que votre routeur est infecté, vous avez un plan d'action clair.

- Réinitialisez votre routeur, puis réexécutez la vérification VPNFilter.

- Réinitialisez votre routeur aux paramètres d'usine.

- Téléchargez le dernier micrologiciel de votre routeur et effectuez une installation propre du micrologiciel, de préférence sans que le routeur établisse une connexion en ligne pendant le processus.

De plus, vous devez effectuer des analyses complètes du système sur chaque appareil connecté au routeur infecté.

Vous devez toujours modifier les informations de connexion par défaut de votre routeur, ainsi que tous les appareils IoT ou NAS (Les appareils IoT ne facilitent pas cette tâche Pourquoi l'Internet des objets est le plus grand cauchemar en matière de sécuritéUn jour, vous rentrez du travail pour découvrir que votre système de sécurité domestique compatible avec le cloud a été violé. Comment cela pourrait-il arriver? Avec l'Internet des objets (IoT), vous pouvez découvrir la voie difficile. Lire la suite ) Si tout est possible. De plus, bien qu'il soit prouvé que VPNFilter peut échapper à certains pare-feu, en avoir un installé et configuré correctement 7 conseils simples pour sécuriser votre routeur et votre réseau Wi-Fi en quelques minutesQuelqu'un renifle-t-il et écoute-t-il votre trafic Wi-Fi, volant vos mots de passe et numéros de carte de crédit? Savez-vous même si quelqu'un l'était? Probablement pas, alors sécurisez votre réseau sans fil avec ces 7 étapes simples. Lire la suite aidera à garder beaucoup d'autres choses désagréables hors de votre réseau.

Attention aux malwares de routeur!

Les logiciels malveillants de routeur sont de plus en plus courants. Les logiciels malveillants et les vulnérabilités IoT sont partout, et avec le nombre d'appareils en ligne, ne feront qu'empirer. Votre routeur est le point focal pour les données dans votre maison. Pourtant, il ne reçoit pas autant d'attention à la sécurité que les autres appareils.

Tout simplement, votre routeur n'est pas sécurisé comme vous le pensez 10 façons dont votre routeur n'est pas aussi sécurisé que vous le pensezVoici 10 façons dont votre routeur pourrait être exploité par des pirates et des pirates de l'air sans fil au volant. Lire la suite .

Gavin est rédacteur principal pour MUO. Il est également rédacteur en chef et gestionnaire SEO pour le site frère de MakeUseOf, Blocks Decoded. Il a un BA (Hons) écriture contemporaine avec des pratiques d'art numérique pillé des collines du Devon, ainsi que plus d'une décennie d'expérience professionnelle en écriture. Il aime beaucoup de thé.