Publicité

J'ai récemment trouvé un ordinateur de bureau mis au rebut, un modèle Dell Inspiron, attardé par la benne à ordures. Tout ce qui reste à côté des bennes signifie que l'ancien propriétaire veut vous le prenez. Celui qui a abandonné l'ordinateur veut rendre service à quelqu'un. Malheureusement, les donateurs d'ordinateurs ne savent pas vraiment ce qu'ils donnent réellement: confidentialité, mots de passe, sécurité et potentiellement beaucoup d'argent.

Après avoir donné à l'ordinateur mis au rebut un démontage rapide, je l'ai soumis à divers tests de sécurité et j'ai trouvé des problèmes flagrants - des problèmes dont notre lectorat peut apprendre.

Voler l'identité de quelqu'un ne demande pas beaucoup d'intelligence ni même beaucoup d'efforts. Les méchants n'ont besoin que de leur faire confiance avec votre disque dur et une combinaison de disques live bootables, Les crackers de mots de passe et les logiciels de récupération peuvent transformer votre vie financière et personnelle en vie enfer.

Observations initiales

L'ordinateur lui-même avait beaucoup de poussière à l'intérieur - ce qui suggère que le propriétaire précédent n'a probablement pas éliminé correctement leurs données. Après un examen minutieux, la poussière elle-même avait une texture particulière. Frappé avec de l'air en conserve, il ne s'est pas immédiatement dispersé comme la plupart des poussières. Un signe certain que le propriétaire fumait autour de son électronique.

Pour ceux qui ne le savent pas, fumer autour des ordinateurs est un gros non. La fumée transporte de l'huile qui adhère à la poussière sur les surfaces. Vous pouvez faire la différence entre la poussière d'une maison sans fumée et la poussière d'un fumeur. Il suffit de mettre le nez à l'échappement de l'alimentation et vous pouvez sentir la différence.

L'ouverture de l'ordinateur a révélé un ordinateur étouffé, mais encore intact. Tous les composants principaux étaient présents - carte mère, CPU, lecteur DVD, RAM et alimentation. Cette photo a été prise après l'avoir soufflé avec de l'air en conserve. Remarquez la persistance de la poussière.

Le composant qui a attiré mon attention, l'âme de l'ordinateur: un disque dur. L'accès au seul disque dur donne à un attaquant une puissance énorme. Ils n'ont pas vraiment besoin d'autre chose que du disque dur pour lancer une attaque pénétrante dans les coins les plus sombres de votre vie personnelle. Seuls deux types de logiciels facilitent le vol de bonbons à un bébé.

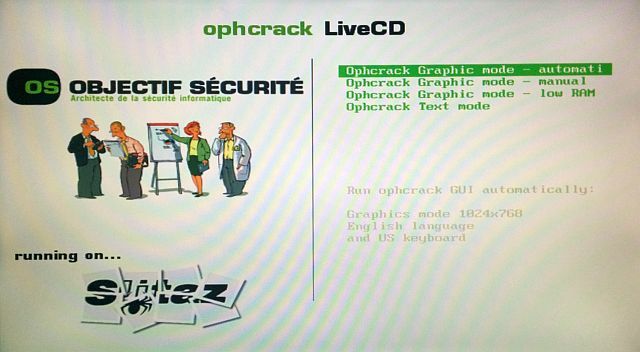

Il existe une douzaine de façons simples d'effectuer une réinitialisation ou une récupération de mot de passe sur l'ordinateur d'une personne. Ophcrack est un Live USB / CD basé sur Linux qui fait exactement cela sans aucune compréhension des ordinateurs requis. Téléchargez et gravez simplement l'image sur une clé USB ou un CD / DVD et démarrez-la sur l'ordinateur cible, tout comme un disque d'installation. Par défaut, il tentera de résoudre des mots de passe de 14 caractères maximum en utilisant ce que l'on appelle un Table arc-en-ciel.

Alors qu'une attaque par force brute tente de deviner le mot de passe de l'ordinateur verrouillé, une table arc-en-ciel diffère légèrement en ce qu'elle propose une variante de la méthode de la force brute, combinant une table pré-générée. Voici un grande explication du fonctionnement d'Ophcrack Ophcrack - Un outil de piratage de mot de passe pour casser presque tous les mots de passe WindowsIl y a beaucoup de raisons différentes pour lesquelles on voudrait utiliser un certain nombre d'outils de piratage de mot de passe pour pirater un mot de passe Windows. Lire la suite . En bref, il peut briser les mots de passe très rapidement. Étant donné que la plupart des utilisateurs n'utilisent pas de mots de passe sécurisés, cela prend souvent quelques minutes pour fonctionner. En fait, même mots de passe sécurisés ne dure pas longtemps contre Ophcrack.

Je veux montrer à quel point il est facile pour un voleur de données de voler le mot de passe de quelqu'un; ce n'est pas mon intention de contourner les mesures de sécurité. Est-ce facile? Sur mon propre ordinateur (pas sur l'ordinateur mis au rebut), Ophcrack a deviné le mot de passe en 0 heures, 0 minutes et 0 secondes. Pour mettre cela en perspective, le mot de passe n'a pas résisté une seule seconde à être martelé par la force brute. En bref, vous ne pouvez pas compter sur votre mot de passe de connexion pour protéger les données sensibles de votre ordinateur, à moins qu'il ne dépasse 14 caractères.

Du côté positif des choses, Ophcrack peut récupérer les mots de passe Windows oubliés Vous avez perdu votre mot de passe d'administrateur Windows? Voici comment y remédierVous recherchez le mot de passe administrateur par défaut dans Windows? Besoin de récupérer le mot de passe de votre compte? Voici comment procéder. Lire la suite . De plus, pour fournir des audits de sécurité, le logiciel reste un service absolument inestimable.

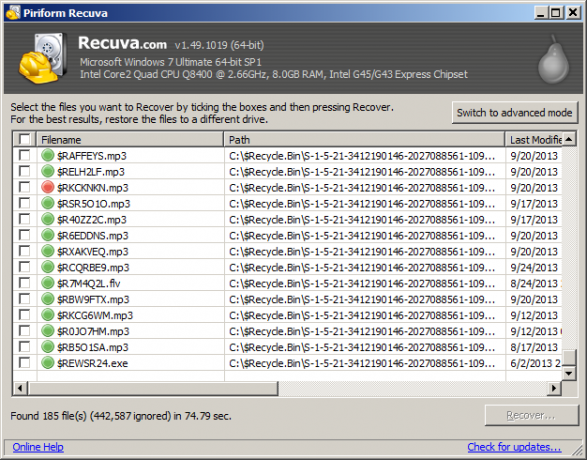

Recuva peut restaurer les données que vous avez envoyées au bac de recyclage, même après l'avoir vidé. Il exploite une boucle dans comment les systèmes d'exploitation effacent les données Pourquoi il est impossible de récupérer des données à partir d'un disque dur écrasé [Explication de la technologie]La récupération des données supprimées à partir d'un disque dur est généralement possible car généralement les données réelles ne sont pas supprimées. Au lieu de cela, les informations sur l'emplacement de stockage des données sont supprimées. Dans cet article, je vais vous expliquer comment ... Lire la suite . Afin de préserver les performances, les informations ne sont pas supprimées après avoir vidé le bac de recyclage. Bien que le système d'exploitation marque les données «effacées» à supprimer, il les laisse sur le plateau du disque dur jusqu'à ce qu'elles soient finalement remplacées par de nouvelles données. Voici un aperçu de ce à quoi Recuva ressemble en supprimant vos données:

Les données ne sont en fait détruites de manière fiable que lorsque la partie du disque dur qu'elles occupent est écrasée - plusieurs fois. C’est pourquoi les logiciels de destruction de données écrivent souvent plusieurs fois sur les données. Par exemple, l'administration Bush-Cheney a utilisé un processus d'essuyage spécial appelé «sept niveaux" essuyer. La méthode écrase les données effacées sept fois, garantissant que même les fragments de données ne peuvent pas être récupérés, même avec des techniques telles que Microscopie à force magnétique.

Malheureusement, à en juger par l'extérieur de l'ordinateur, la personne qui a généreusement offert son ordinateur n'a probablement pas pris de précautions. Un indicateur révélateur qu'une personne a effacé ses données à la hâte avant de remettre un ordinateur est un bac de recyclage vide. La plupart des gens n'essuient pas régulièrement leurs bacs de recyclage. Et s'il a été récemment effacé, il est probable que les données occupent toujours le disque dur de l'ordinateur.

Vol de mot de passe

Lorsqu'un voleur opte pour la Triple Couronne de skulduggery, il récupère votre disque dur, brise votre mot de passe puis pille votre ordinateur de ses mots de passe détenus en interne. Les deux programmes les plus vulnérables sont les clients de messagerie instantanée et la plupart des navigateurs, qui stockent des mots de passe non cryptés. Une expression presque axiomatique a été de ne pas stocker les mots de passe de toute sorte sur votre bureau.

- Chrome: Plusieurs outils de récupération de mot de passe sont disponibles pour Chrome. Vous voudrez peut-être vérifier ChromePass.

- Internet Explorer: Internet Explorer nécessite que vous utilisiez un outil de récupération comme IE PassView.

- Firefox: Contrairement à Chrome, Firefox comprend au moins un gestionnaire de mots de passe, que vous pouvez verrouiller à l'aide d'un mot de passe. Outils de récupération de mot de passe existent pour cela, cependant.

- Messagers instantanés: L'un des meilleurs outils de récupération de mot de passe pour les clients de messagerie instantanée est MessenPass. Il fonctionne également sur une variété de clients.

Il existe de nombreuses options logicielles pour récupérer un mot de passe à partir de messageries instantanées, de navigateurs et d'autres logiciels. Étant donné que beaucoup d'entre nous réutilisent des mots de passe sur plusieurs plates-formes et sites Web, les voleurs qui s'en emparent peuvent potentiellement entraîner une catastrophe financière.

Quoi Devrait Tu fais?

Pour ceux qui cherchent à disposer de son propre ordinateur 5 choses que vous devez vérifier avant de jeter les vieux ordinateurs Lire la suite , et pour ceux qui en trouvent un, effectuer un balayage multi-passes 4 choses que vous DEVEZ faire lorsque vous vendez ou donnez votre ancien ordinateur, téléphone ou tabletteVoici une chose amusante que j'aime faire: acheter un ancien disque dur sur eBay, puis exécuter un logiciel de récupération dessus. C'est une petite chasse au trésor de données, et vous serez étonné de ce que vous pouvez ... Lire la suite dessus. Ubuntu ou Linux Mint Les meilleures discothèques d'exploitation LinuxLes meilleures distributions Linux sont difficiles à trouver. À moins que vous ne lisiez notre liste des meilleurs systèmes d'exploitation Linux pour les jeux, Raspberry Pi, et plus encore. Lire la suite sont parfaits pour effectuer des formats. En outre, le simple remplacement de l'installation d'origine peut ne pas empêcher les tentatives de récupération de données, mais cela en réduira la probabilité.

Pour détruire les données 5 outils pour supprimer définitivement les données sensibles de votre disque dur [Windows]Dans un article récent, j'ai expliqué pourquoi il était impossible de récupérer des données à partir d'un disque dur après l'avoir écrasé. Dans cet article, j'ai mentionné que la simple suppression de fichiers ou le formatage de votre disque dur était généralement ... Lire la suite , essayez Parted Magic. Parted Magic comprend plusieurs essuyages de disque Parted Magic: une boîte à outils complète pour disque dur sur un CD livePrenez le contrôle de vos disques durs. Que vous souhaitiez éditer vos partitions, cloner un disque entier, vérifier les données SMART ou gérer autrement la façon dont les données de votre ordinateur sont organisées, Parted Magic est l'outil ... Lire la suite (et clonage) des utilitaires qui incluent une fonctionnalité multi-passes. Si vous préférez une autre solution, essayez l'une des nombreuses LiveUSB proposées dans Créateur USB Live Linux (notre guide sur LiLi Linux Live USB Creator: démarrez facilement Linux à partir de votre lecteur flash Lire la suite ). Nous avons couvert plusieurs options de récupération de mot de passe 6 outils de récupération de mot de passe gratuits pour Windows Lire la suite . D’un autre côté, nous ne saurions trop insister sur l’importance de utiliser des mots de passe forts Tout ce que vous devez savoir sur les mots de passeLes mots de passe sont importants et la plupart des gens ne les connaissent pas suffisamment. Comment choisissez-vous un mot de passe fort, utilisez-vous un mot de passe unique partout et souvenez-vous de tous? Comment sécurisez-vous vos comptes? Comment ... Lire la suite pour protéger vos données.

Conclusion

Si vous avez l'intention de jeter un ancien ordinateur, au tout au moins, envisagez d'utiliser un outil de formatage multipasse sur le disque dur. Tout au plus, retirez votre disque dur de votre ordinateur avant de le remettre. Un deuxième point que je voulais souligner avec cet article, c'est que les voleurs de données n'ont besoin que de votre disque dur pour obtenir vos mots de passe. La meilleure précaution consiste à retirer votre disque dur. Un troisième point est que vous devez être empathique. Si vous trouvez un ordinateur mis au rebut, prenez le disque dur et essuyez-le. Vous obtenez Karma pour cela.

Pour l'ordinateur en question, j'ai effectué un nettoyage multi-passes. Avec un disque dur libre à portée de main, je l'ai ensuite utilisé dans un système basé sur Linux Baie RAID Qu'est-ce que le stockage RAID et puis-je l'utiliser sur mon ordinateur personnel? [La technologie expliquée]RAID est l'acronyme de Redundant Array of Independent Disks, et c'est une caractéristique essentielle du matériel serveur qui garantit l'intégrité des données. C'est aussi juste un mot de fantaisie pour deux ou plusieurs disques durs connectés ... Lire la suite et a fait don des pièces restantes 5 bonnes façons de faire don de votre ancien ordinateur Lire la suite .

Quelqu'un d'autre a-t-il déjà oublié d'effacer un ordinateur mis au rebut? Ou trouver un ordinateur? Faites le nous savoir dans les commentaires.

Kannon est un journaliste technologique (BA) avec une formation en affaires internationales (MA) avec un accent sur le développement économique et le commerce international. Ses passions sont dans les gadgets d'origine chinoise, les technologies de l'information (comme RSS) et les trucs et astuces de productivité.