Publicité

Vous entrez dans le supermarché et la caméra au plafond envoie votre visage au mainframe de l'entreprise pour la reconnaissance faciale 5 moteurs de recherche fascinants qui recherchent des visagesIl existe des moteurs de recherche qui peuvent trouver quelqu'un sur leur photo. Voici plusieurs moteurs de recherche à reconnaissance faciale à essayer. Lire la suite une analyse. Vous vous connectez à Facebook et un enregistreur de frappe sur votre ordinateur envoie votre mot de passe par e-mail à un bâtiment de sécurité secret à l'intérieur de Pékin. Est-ce que cela ressemble à des scènes d'un film? Croyez-le ou non, ils pourraient vous arriver tous les jours.

De nombreuses personnes ignorent la manière dont elles sont surveillées presque tous les jours, dans certains aspects de leur vie. Cela peut être tout en faisant des affaires dans un magasin, en retirant de l'argent d'un guichet automatique ou même en parlant simplement sur leur téléphone portable en marchant dans une rue de la ville.

La première étape pour vous protéger consiste à comprendre les plus grandes menaces de surveillance qui existent réellement. La prochaine étape consiste à prendre des précautions pour vous protéger contre eux. Dans cet article, vous découvrirez ces menaces de surveillance et quelques moyens de vous protéger contre elles.

La reconnaissance faciale

Les premiers signes que quelque chose n'allait pas dans le monde de la surveillance des consommateurs sont arrivés en novembre 2013, lorsque a rapporté le Guardian que le détaillant britannique Tesco installait une technologie avancée de numérisation du visage appelée OptimEyes, à des fins de marketing.

L'intention du système allait bien au-delà du des caméras de sécurité AtHome Camera Free: Transformez n'importe quel ordinateur en caméra de sécurité avec votre iPhone Lire la suite vous pouvez trouver dans les magasins. Au lieu de cela, il s'agissait de scanner les yeux des clients de l'essence pour déterminer l'âge et le sexe dans le but de diffuser des publicités ciblées sur les écrans installés dans les stations-service.

L'utilisation de cette technologie n'a fait que se développer. Des entreprises comme Face First offrir des technologies de surveillance aux détaillants qui utilisent une technologie de reconnaissance faciale avancée pour identifier les voleurs à l'étalage connus et alerter les directeurs de magasin de leur présence. La technologie est également utilisée pour reconnaître les «bons» clients récurrents connus, afin qu'ils puissent recevoir un traitement VIP - en veillant à ce qu'ils reviennent au magasin à l'avenir.

Pour les détaillants, cette technologie est prometteuse, mais c'est une préoccupation inquiétante pour les consommateurs et les défenseurs des droits à la vie privée. Dès 2012, date à laquelle cela arrivait à maturité, le Consumers Union a adressé une lettre ouverte à la Federal Trade Commission (FTC), aviser l'agence que la technologie - tout en étant extrêmement utile pour les secteurs de la vente au détail et de la publicité - pourrait poser de très graves problèmes de confidentialité pour les consommateurs.

"L'installation omniprésente d'appareils de reconnaissance faciale dans les centres commerciaux, les supermarchés, les écoles, les les bureaux et les trottoirs de la ville pourraient sérieusement saper le désir et les attentes anonymat."

L'Union des consommateurs a souligné qu'une telle technologie ciblant les enfants pourrait rendre l'obésité actuelle des jeunes épidémie pire, et cibler les adolescents avec des produits de perte de poids pourrait aggraver les problèmes d'estime de soi chez les adolescents. Le problème le plus grave est le fait qu'aucune directive n'empêche les entreprises de collecter et de stocker de telles informations de surveillance sur vous et vos comportements d'achat.

«Un logiciel de détection et de reconnaissance faciale pourrait offrir aux consommateurs un certain nombre d'avantages tangibles. Dans le même temps, nous ne pouvons ignorer le fait que ces technologies posent des risques importants pour la vie privée et menacent gravement le droit des consommateurs à l'anonymat. »

La prochaine fois que vous irez faire du shopping, gardez un œil sur ces caméras aériennes qui suivent vos moindres mouvements!

Webcam Hacking

En mai 2014, des responsables américains ont arrêté 90 personnes qui faisaient partie d'une organisation connue sous le nom de «Blackshades». Blackshades a produit et vendu des logiciels qui permettent aux pirates de se connecter à n'importe quel ordinateur exécutant Microsoft Windows et de prendre le contrôle de la webcam. Un étudiant a même été arrêté pour avoir utilisé le logiciel pour prendre des photos nues de Miss Teen USA.

Si vous vous demandez si vous devriez être concerné, considérez le fait que l'organisation a vendu des milliers d'exemplaires totalisant 350 000 $ de ventes, avec environ 700 000 victimes dans 100 pays depuis 2010. Oui, il est vraiment possible pour quelqu'un de pirater votre webcam, comme James l'a récemment expliqué Est-il facile pour quelqu'un de pirater votre webcam? Lire la suite .

La partie effrayante du logiciel est que ce n'est pas seulement la webcam qui est susceptible. Les pirates ont accès aux frappes et aux mots de passe, ils peuvent prendre des captures d'écran et ils peuvent accéder à vos fichiers informatiques. La seule sécurité qui pourrait vous rassurer est le fait que les victimes doivent être incitées à cliquer sur un lien malveillant qui installe le logiciel incriminé. Si vous êtes assez habile pour identifier les e-mails de phishing et que vous évitez de cliquer sur des liens Web suspects, vous pourrez peut-être vous protéger contre cette menace particulière.

Cela semble simple pour vous protéger, non? Eh bien, détrompez-vous.

En décembre 2014, Écrivain télégraphe Sophie Curtis a demandé à son ami «hacker éthique» John Yeo, un employé de Trustwave, pour essayer de pirater son ordinateur. Les pirates ont travaillé sans relâche pour en savoir autant qu'ils le pouvaient sur Sophie en ligne, et ont finalement conçu de faux courriels qui trompé Sophie en cliquant - infectant immédiatement son ordinateur portable et permettant aux pirates d'accéder à tout, y compris elle webcam. Même les gens qui croient être immunisés contre de telles tactiques peuvent être dupes.

Fake Cell Towers

En septembre 2014, des rumeurs ont commencé à émerger au sujet de soi-disant «fausses tours de cellules» soupçonnées d'intercepter les communications par téléphone portable à travers le pays. Ces tours ont été confirmées par l'enquêteur Aaron Turner, également propriétaire de la société de sécurité mobile Integricell.

Aaron Turner a déclaré à The Blaze que les tours étranges avaient été installées pour inciter littéralement les téléphones portables à penser que la fausse tour était la seule tour disponible dans la région.

"Ces tours incitent votre téléphone à vous dire:" Je dois vous parler des informations du 9-1-1 ", mais ce n'est pas le cas."

Selon Turner, les tours - fortement concentrées en Pennsylvanie et au centre-ville de Washington D.C. - pourraient littéralement «casser vos communications» et voir ce qui se passe avec le téléphone.

Plusieurs autres enquêteurs ont confirmé des «rencontres» avec de fausses tours de cellules - mais aucune photo réelle n'a fait surface de vraies tours de cellules dans un endroit spécifique. On se demandait si les étranges tours «intercepteurs» étaient encore un autre volet d'un programme fédéral de surveillance de grande envergure qui faisait déjà l'objet de critiques constantes du public. D'autres soupçonnaient que les tours pourraient faire partie d'un programme d'espionnage international.

Ce n'est que deux mois plus tard, en novembre, que le Wall Street Journal a cassé les nouvelles que le ministère de la Justice - essentiellement des autorités policières à travers le pays - mettait en fait de fausses «tours» de téléphones portables dans les avions grâce à l'utilisation d'un appareil appelé DRTBOX, surnommé «dirtbox». Fabriqué par Digital Receiver Technology (une filiale de Boeing), l'appareil ressemble à une tour cellulaire sur les téléphones portables et effectue une «attaque intermédiaire» pour extraire les informations d'enregistrement de ces téléphones.

Les autorités faisaient voler ces avions dans les zones métropolitaines afin de récupérer autant d'informations que possible sur les téléphones portables.

«Les avions sont équipés de dispositifs, certains appelés« bacs à poussière »pour les responsables de l'application des lois en raison des initiales de l'unité Boeing Co. qui les produit - qui imitent les tours cellulaires des grandes entreprises de télécommunications et incitent les téléphones portables à signaler leur enregistrement unique information."

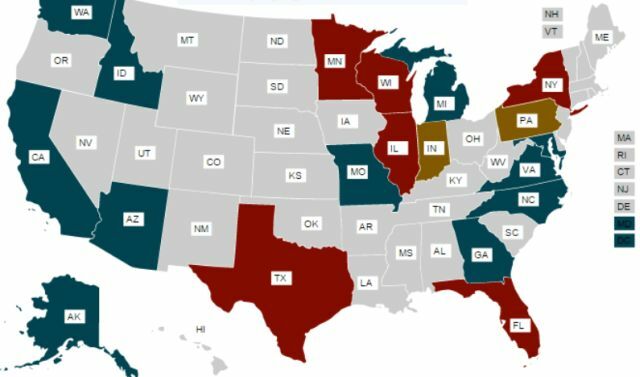

L'identification de «l'identité» et des informations de localisation d'un téléphone portable permettrait aux forces de l'ordre de localiser et de suivre à peu près n'importe quel citoyen avec un téléphone portable. L'American Civil Liberties Union (ACLU) a passé au crible les documents accessibles au public sur l'utilisation de ces Appareils «Stingray» par la police nationale et locale, et a publié une carte indiquant où se trouvent actuellement les appareils utilisation.

Alors que la technologie progresse plus rapidement que les lois ne peuvent le faire, les autorités profitent pleinement des lacunes pour collecter autant de données que possible. Vous pouvez en savoir plus sur ces efforts et les efforts pour les garder cachés au Page d'enquête ACLU. Si vous habitez dans l'une des zones colorées de la carte, il est probable que les données et l'emplacement de votre téléphone portable ont été collectés par les forces de l'ordre locales ou nationales.

Piratage cybernétique en Chine

Si vous pensez que seul votre propre gouvernement vous espionne, détrompez-vous. Fin octobre 2014, le Washington Post a annoncé qu'une équipe de recherche en sécurité avait identifié un groupe de cyberespionnage chinois sophistiqué appelé «Axiom» qui était ciblant les agences du gouvernement occidental dans le but de recueillir des renseignements sur les chinois nationaux et internationaux Stratégies.

À la mi-octobre, avant la publication du Washington Post, le FBI avait en fait émis un avertissement à l'industrie américaine, pour être alerté d'un groupe de hacker chinois avancé mener une campagne pour collecter des informations sensibles et exclusives auprès des entreprises et du gouvernement américains agences.

Selon le FBI, le nouveau groupe est une deuxième unité parrainée par l'État, après la précédente divulgation par des experts en sécurité d'une autre unité de piratage du gouvernement appelée Armée populaire de libération Unité 61398. Le groupe Axiom opère depuis au moins quatre ans, ciblant spécifiquement les intérêts industriels et économiques des pays occidentaux.

La chose importante à comprendre ici est que si vous travaillez pour une grande entreprise qui possède des secrets propriétaires bien protégés, vous pouvez très bien être ciblé par le groupe Axiom. Il déploie ce que l'on appelle des «exploits zero-day» du système d'exploitation Windows de Microsoft - l'une des techniques de piratage les plus difficiles et les plus avancées. En infiltrant une entreprise ou un organisme gouvernemental via l'ordinateur d'un seul employé, le groupe peut tenter pour accéder au réseau ou au système, et potentiellement accéder à des produits industriels sensibles et précieux secrets.

Vous ne pensez pas que votre ordinateur est une cible valable pour ces pirates? Il est. Travaillez donc avec votre groupe de sécurité d'entreprise et assurez-vous de prendre au sérieux les règles et politiques de sécurité.

Espionnage industriel lors de conférences d'affaires

Votre entreprise décide de vous envoyer à la conférence de l'industrie de cette année. C'est peut-être le CES ou une autre conférence technologique vraiment cool. Lorsque vous emportez vos affaires pour le voyage, n'oubliez pas d'apporter votre ordinateur portable de travail, votre téléphone portable fourni par l'entreprise et bien sûr une clé USB contenant certains de vos fichiers les plus importants du travail. La plupart des gens, dans leur enthousiasme à l'idée de faire un voyage d'affaires et de voir autant de technologies intéressantes, jamais pour considérons qu’ils pourraient mettre l’avantage concurrentiel de leur propre entreprise sur le marché risque.

Comment? En ne sécurisant pas correctement les ordinateurs portables, les téléphones portables et les données de l'entreprise pendant vos déplacements Les groupes d'espionnage internationaux savent que les voyages sont les moments où les employés de l'entreprise sont les plus vulnérables, et les conférences sont donc une cible majeure pour la collecte de renseignements industriels.

Il y a tellement de points faibles en matière de sécurité lorsque vous voyagez et participez à une conférence, il est donc important de tout cela à l'esprit, et prendre les mesures appropriées pour vous protéger avant de devenir une victime de l'industrie espionnage.

- La tenue de réunions de visioconférence sur un réseau hôtelier non sécurisé ouvre la transmission d'informations confidentielles à des pirates intelligents.

- Le vol d'ordinateurs portables ou de téléphones portables dans les chambres d'hôtel peut fournir aux agents des informations exclusives sur l'entreprise stockées sur ces appareils.

- Utilisez notre liste de conseils pour protection contre la surveillance gouvernementale Comment vous protéger de la surveillance gouvernementale des téléphones portables [Android]Avouons-le, ces jours-ci, la probabilité que vous soyez surveillé par quelqu'un augmente tout le temps. Je ne dis pas que tout le monde, partout, fait face à la menace de la surveillance par téléphone portable, mais il y en a beaucoup ... Lire la suite de votre téléphone portable.

- L'utilisation de l'ordinateur portable de votre entreprise dans un espace public ouvert permet aux espions d'observer vos activités par derrière.

- Avoir des conversations téléphoniques sur des sujets sensibles de l'entreprise dans un espace public permet à quiconque d'entendre la conversation simplement en se tenant à proximité.

- Faire une présentation lors d'une conférence de l'industrie pourrait potentiellement divulguer des informations confidentielles sur la société si vous ne «nettoyez» pas correctement ces présentations au préalable.

En 2014, Carl Roper a écrit un livre intitulé "Vol de secret commercial, espionnage industriel et menace chinoise", où il a expliqué que certains Chinois les efforts d'espionnage industriel se concentrent en fait sur la collecte d'informations techniques à partir de présentations des conférences.

"Des conférences sur des sujets tels que les matériaux composites, les missiles, les ingénieurs, les lasers, les ordinateurs, la technologie marine, l'espace, la microélectronique, le génie chimique, les radars, les armements et les communications optiques ne sont que quelques-uns des plus intéressants que les Chinois essaieront de assister. Les données de ces types de conférences seront parmi les contributions les plus importantes à leurs projets. »

On peut se demander si les informations fournies dans une présentation à une conférence publique peuvent fournir aux agents d'espionnage des secrets commerciaux, cependant les présentations mal nettoyées (ou complètement non censurées) sont très susceptibles de révéler accidentellement de très gros indices sur le commerce d'une entreprise secrets.

Heureusement, il existe des moyens de vous protéger. Si vous faites une présentation pour votre entreprise, transmettez toujours la présentation au service des communications de votre entreprise ou au service juridique. Certaines entreprises peuvent même exiger que toutes les communications externes soient approuvées par l'un ou les deux départements. N'oubliez pas de le faire, ou cela pourrait très bien vous coûter votre travail.

- Se servir de alarme de vol d'ordinateur portable Ordinateur portable LAlarm fait crier votre ordinateur portable lorsqu'il est volé Lire la suite des appareils ou des logiciels qui alerteront toute personne à proximité si votre ordinateur portable est retiré de l'endroit où vous l'avez laissé.

- Assurez-vous de verrouiller votre ordinateur portable et que vos informations correctement crypté Comment sécuriser et crypter vos informations en cas de vol de votre ordinateur portable [Mac] Lire la suite . Cela réduira considérablement les dangers d'espionnage liés au vol d'ordinateurs portables.

- Si vous devez apporter une clé USB avec vous, assurez-vous mot de passe le protéger Comment crypter un lecteur flash: 5 outils de protection par mot de passeVous voulez apprendre à crypter un lecteur flash? Voici les meilleurs outils gratuits pour protéger par mot de passe et sécuriser une clé USB. Lire la suite , ou crypter Chiffrez votre clé USB avec Truecrypt 6.0 Lire la suite avec des logiciels comme Truecrypt.

- Boostez la sécurité de votre écran de verrouillage mobile. Christian a offert une grande conseils de verrouillage d'écran Améliorez la sécurité de votre écran de verrouillage Android avec ces 5 conseilsVous lisez peut-être cette pensée "hah, non merci MakeUseOf, mon Android est sécurisé avec un motif d'écran de verrouillage - mon téléphone est imprenable!" Lire la suite pour avoir accompli cela.

- Utilisez votre ordinateur portable dans une zone où personne ne peut se tenir ou s'asseoir derrière vous et voir votre écran. Cela semble être du bon sens, mais beaucoup trop de gens n'y prêtent pas attention.

Kihara a récemment fourni une liste complète de conseils et de garanties supplémentaires que vous pouvez utiliser pour protégez-vous contre l'espionnage illégal Comment vous protéger contre l'espionnage contraire à l'éthique ou illégalVous pensez que quelqu'un vous espionne? Voici comment savoir si un logiciel espion se trouve sur votre PC ou appareil mobile et comment le supprimer. Lire la suite . Vaut bien la peine d'être lu.

Soyez conscient, mais ne vous inquiétez pas

Être conscient de toutes les façons dont vous êtes espionné chaque jour ne signifie pas que vous devez constamment vous soucier de qui vous écoute, lit vos e-mails ou suit votre position. Cela signifie que vous devez toujours être conscient de votre environnement et de la façon dont vous utilisez technologie lors de la transmission d'informations que vous considérez réellement comme sensibles ou très personnel.

Il existe de nombreuses façons d'échapper aux tentatives de surveillance - même les tentatives de votre propre gouvernement - en utilisant des ressources cryptées lorsque vous traitez des informations sensibles, ou simplement en renforçant l'environnement de sécurité de votre ordinateur 5 meilleurs conseils pour empêcher quelqu'un de vous regarder lors du téléchargement de torrents Lire la suite d'une grande façon.

Mais une fois que vous avez mis en place toutes vos garanties, cessez de vous inquiéter. Vivez votre vie, à l'aise en sachant que vous avez pris les mesures appropriées pour vous protéger.

Duc Dao via Shutterstock, Matej Kastelic via Shutterstock

Ryan est titulaire d'un BSc en génie électrique. Il a travaillé 13 ans dans l'ingénierie d'automatisation, 5 ans dans l'informatique et est maintenant ingénieur d'applications. Ancien rédacteur en chef de MakeUseOf, il a pris la parole lors de conférences nationales sur la visualisation des données et a été présenté à la télévision et à la radio nationales.