Publicité

UNE Réseau privé virtuel Qu'est-ce qu'un tunnel VPN et comment en configurer un Lire la suite est un outil vraiment utile pour protéger votre vie privée et rester anonyme en ligne. Les VPN fonctionnent en passant votre connexion Internet via un autre ordinateur (appelé «endpoint»), en utilisant un tunnel crypté. Cela signifie que toute personne située entre votre ordinateur et le point de terminaison ne peut pas voir ce que vous faites. Cela signifie également que vous êtes déguisé en point de terminaison pour tous les ordinateurs auxquels votre machine se connecte. Mettre tout simplement, il cache votre adresse IP.

Mais une vulnérabilité dans de nombreux fournisseurs de VPN récemment découverte par Perfect Privacy met ce dernier point en doute. Cette faille de sécurité pourrait potentiellement voir les gens perdre leur anonymat lors de l'utilisation de VPN. Voici comment.

La vulnérabilité

Alors, comment l'attaque (qui a été surnommé «Port Fail») travail? Eh bien, premièrement, quelques conditions doivent être remplies.

Tout d'abord, le fournisseur VPN et l'attaquant doivent avoir activé la redirection de port. C'est là que l'adresse IP et le numéro de port changent pendant que le paquet traverse le réseau. Pour une lecture de fond à ce sujet, consultez notre article sur la traduction d'adresses réseau Qu'est-ce que la traduction d'adresses réseau (NAT) et comment fonctionne-t-elle? Lire la suite (NAT). L'attaque fonctionne toujours si la victime n'a pas activé la redirection de port.

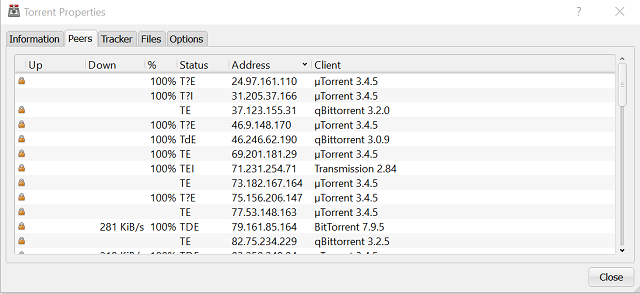

L'attaquant doit également avoir un compte avec le VPN qu'il cible et connaître l'adresse IP du point de terminaison VPN que l'utilisateur utilise. Cela peut être trouvé en regardant un essaim BitTorrent (tous les pairs connectés à un seul torrent), ou en surveillant un IRC.

Ensuite, l'attaquant se connecte au même point de terminaison VPN que la victime et attend qu'il visite une page Web malveillante sous le contrôle de l'attaquant. Cela peut souvent être accompli en incorporant la page Web dans un site légitime, soit en tant qu'image hébergée sur le serveur Web, soit en tant qu'iFrame. De cela, il devient possible de déduire la véritable adresse IP de la personne ciblée.

Qui a été touché

Certains des plus grands noms des VPN ont été affectés par cette vulnérabilité. Cela comprenait Ovpn.to, nVPN et Private Internet Access (PIA). Tous ont été informés de la vulnérabilité avant sa divulgation et ont pu émettre un correctif avant qu'il ne devienne public. Parler à TorrentFreak, Private Internet Access a déclaré:

«Nous avons mis en place des règles de pare-feu au niveau du serveur VPN pour bloquer l'accès aux ports redirigés à partir des adresses IP réelles des clients. Le correctif a été déployé sur tous nos serveurs dans les 12 heures suivant le rapport initial ».

PIA a également accordé à Perfect Privacy une prime de 5 000 $ pour les bogues en reconnaissance de leurs efforts et du fait qu'ils ont divulgué la vulnérabilité de manière responsable. Dans le passé, nous avons beaucoup écrit sur le éthique de la divulgation des vulnérabilités Divulgation complète ou responsable: divulgation des vulnérabilités de sécuritéDes vulnérabilités de sécurité dans des progiciels populaires sont découvertes tout le temps, mais comment sont-elles signalées aux développeurs et comment les pirates informatiques sont-ils informés des vulnérabilités qu'ils peuvent exploiter? Lire la suite , et comment il est presque toujours préférable d'informer le fournisseur avant de publier la vulnérabilité à l'état sauvage.

Bien sûr, il existe des milliers de fournisseurs VPN. Bien que certains aient publié des correctifs, il en est probablement beaucoup d'autres qui ne l'ont pas fait.

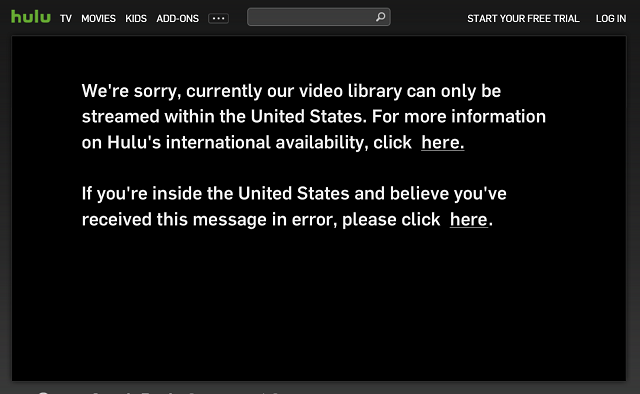

Pourquoi c'est important

Les gens utilisent des VPN pour une variété de raisons 8 instances que vous n'utilisiez pas de VPN mais que vous auriez dû être: la liste de contrôle VPNSi vous n'avez pas déjà envisagé de vous abonner à un VPN pour protéger votre confidentialité, c'est le moment. Lire la suite . Beaucoup de gens les utilisent pour vaincre les restrictions géographiques Le guide ultime pour regarder la télévision en ligne avec un accès Internet privéLes réseaux privés virtuels (VPN) vous permettent de pousser votre trafic réseau à travers un tunnel crypté, permettant de masquer facilement votre identité et de naviguer sur Internet en toute sécurité lorsque vous utilisez un accès public points. Lire la suite sur les sites de télévision Internet. Certains les utilisent pour sécuriser leurs communications tout en utilisant un point d'accès Wi-Fi public. D'autres les utilisent pour vaincre la censure et la surveillance du gouvernement, ou pour télécharger illégalement des films et de la musique sans être poursuivis.

Pour ceux de cette dernière catégorie, la découverte de cette vulnérabilité sera un réel souci. Comme toujours, votre seule véritable option est de voter avec votre porte-monnaie et de vous abonner à un fournisseur VPN qui a confirmé avoir corrigé cette vulnérabilité.

Personnellement, je suis grand fan de l'accès Internet privé Sécurisez votre activité de navigation avec un accès privé à Internet VPN [Giveaway]Nous offrons 10 comptes d'accès Internet privés valables un an! Lisez notre procédure pas à pas et rejoignez le concours! Lire la suite , et je les recommanderais n'importe quel jour de la semaine. Pour un aperçu plus détaillé du marché, consultez notre liste des meilleurs services VPN. Il existe également des services VPN gratuits.

Restez en sécurité

Lorsque vous utilisez un VPN, vous pouvez faire peu de choses pour améliorer votre confidentialité. Premièrement, vous pouvez configurer votre ordinateur pour protéger contre les fuites DNS Comment les fuites DNS peuvent détruire l'anonymat lors de l'utilisation d'un VPN et comment les arrêterLorsque vous essayez de rester anonyme en ligne, un VPN est la solution la plus simple, en masquant votre adresse IP, votre fournisseur de services et votre emplacement. Mais une fuite DNS peut totalement saper l'objectif d'un VPN ... Lire la suite , ce qui peut nuire à votre anonymat. En outre, envisagez de désactiver JavaScript (qu'est-ce que JavaScript? Qu'est-ce que JavaScript et Internet peut-il exister sans lui?JavaScript est l'une de ces choses que beaucoup tiennent pour acquises. Tout le monde l'utilise. Lire la suite ) afin de se défendre contre Attaques d'empreintes digitales sur toile Les empreintes digitales sur toile vous suivront partout où vous allez. Voici pourquoi vous devriez vous inquiéter Lire la suite . Il convient de souligner que cela peut avoir un effet négatif sur votre expérience de navigation, et beaucoup (y compris James Bruce; notre Chief Web Officer) déconseiller AdBlock, NoScript et Ghostery - Le Trifecta du malAu cours des derniers mois, j'ai été contacté par un bon nombre de lecteurs qui ont eu des problèmes pour télécharger nos guides, ou pourquoi ils ne peuvent pas voir les boutons de connexion ou les commentaires ne se chargent pas; et en... Lire la suite .

Avez-vous d'autres stratégies pour améliorer votre confidentialité lors de l'utilisation d'un VPN? Parlez-moi d'eux dans les commentaires ci-dessous.

Crédit d'image: Racks de serveur par Oleksiy Mark via Shutterstock

Matthew Hughes est un développeur de logiciels et écrivain de Liverpool, en Angleterre. Il est rarement trouvé sans une tasse de café noir fort dans sa main et adore absolument son Macbook Pro et son appareil photo. Vous pouvez lire son blog sur http://www.matthewhughes.co.uk et suivez-le sur twitter à @matthewhughes.