Publicité

Si l'on en croit les reportages, les pirates sont un groupe démographique à part entière. Eh bien, cela pourrait être dû au fait que les failles de sécurité de nos comptes personnels sont un danger réel et présent. Rien qu'en février, 250 000 comptes Twitter ont été piratés. Le Wall Street Journal et le New York Times figuraient parmi les noms de renom. Vous étiez peut-être aussi parmi les chiffres. La bonne partie de cela était que Twitter a réagi avec empressement et a bouché le trou avant qu'il ne s'ouvre.

Des sites comme Twitter ne sont pas des cibles faciles. Ils sont protégés par des pare-feu et autres protections. Twitter a même mis en place des protocoles de sécurité comme DMARC pour une meilleure protection contre le phishing. Mais même au moment où j'écris ces lignes, la nouvelle est arrivée d'un compte Twitter détourné d'Associated Press utilisé pour diffuser une fausse mise à jour d'une attaque contre la Maison Blanche. La Bourse a plongé. Twitter renforcera ses défenses. Nous, les utilisateurs, faisons partie de ces fortifications. Habituellement, nous sommes aussi son maillon le plus faible.

Le sol couvert jusqu'à présent…

Mon ami Chris nous a donné les bases absolues que vous devez savoir sécurisez votre compte Twitter Ce que vous devez savoir sur la sécurisation de votre compte TwitterLes comptes Twitter sont des cibles juteuses pour les escrocs et les distributeurs de logiciels malveillants. Une fois que quelqu'un a compromis votre compte Twitter, il peut envoyer des tweets contenant des liens vers des escroqueries et des logiciels malveillants, bombardant vos abonnés avec leur courrier indésirable. Renforcez votre ... Lire la suite . Reprenons-les rapidement:

- Attention au phishing

- Ne réutilisez pas les mots de passe

- Gérer des applications tierces

- Améliorez votre navigateur et la sécurité informatique

- Restreindre les réinitialisations de mot de passe

- Utilisez un extenseur d'URL

- Donne un coup de main

Je vous invite fortement à lire son article populaire pour comprendre les premières choses que vous devez faire. Voici quelques autres conseils Twitter qui devraient être utiles pour protégez-vous contre les pirates Comment repérer et éviter 10 des techniques de piratage les plus insidieusesLes pirates informatiques deviennent plus sournois et bon nombre de leurs techniques et attaques passent souvent inaperçues, même auprès des utilisateurs expérimentés. Voici 10 des techniques de piratage les plus insidieuses à éviter. Lire la suite .

Gérer le spam

Une attaque pourrait se déguiser sous la forme d'un spam sur Twitter. Les attaques de spam prennent de nombreuses formes différentes. Twitter reconnaît les abonnements agressifs; exploiter @reply ou @mention pour publier des messages indésirables; et même créer plusieurs comptes comme comportement de spam. Cela pourrait également être quelque chose d'aussi anodin que de publier des liens non liés. L'astuce consiste à reconnaître le spam tôt et à prendre des mesures pour le signaler. Voici comment…

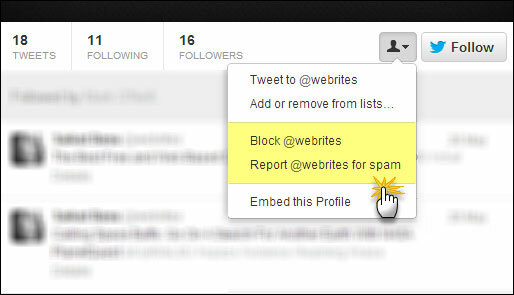

- Cliquez sur la page de profil du compte de spam.

- Cliquez sur la petite icône de silhouette à côté du bouton de suivi pour afficher la liste déroulante.

- Vous pouvez utiliser les options (voir capture d'écran) pour signaler un compte incriminé pour spam. Alternativement, vous pouvez également bloquer le compte.

Twitter ne suspend pas automatiquement le compte de spam suspecté. Bien que cela empêche l'utilisateur de vous suivre ou de vous répondre. Vous pouvez également déposer un rapport de violation plus direct. Twitter a une page d'assistance qui vous dit tout sur comment signaler les violations et toute autre activité suspecte.

Avantages des comptes Twitter protégés

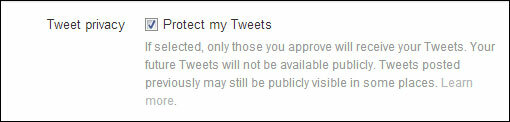

Une chronologie Twitter est publique par défaut. Vous pouvez exercer l'option de définir vos tweets comme «protégés». Les tweets protégés sont visibles par vos abonnés Twitter approuvés. Un compte Twitter protégé vous donne plus de contrôle pratique sur qui vous suit. Chaque demande de suivi nécessitera votre approbation expresse. Vos tweets ne seront visibles que par vos abonnés. Vos tweets protégés n'apparaîtront pas non plus dans les résultats de Google.

Protéger votre compte Twitter est une stratégie plus sécurisée, mais cela peut se faire au prix d'une interaction ouverte. La page d'assistance Twitter entre dans le vif du sujet protéger et déprotéger vos tweets.

Ne partagez pas votre position

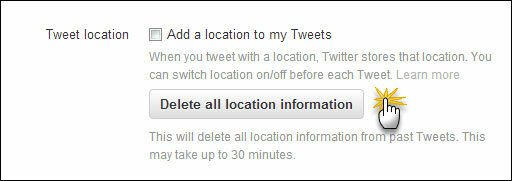

Bien que le partage de vos informations de localisation ne puisse pas entraîner le piratage de votre compte, personne ne peut promettre que cela n'arrivera pas à votre domicile… ce qui est encore pire. PleaseRobMe est un site Web intéressant qui tente de mettre en évidence ce danger de partage excessif d'informations sur les réseaux sociaux. Par exemple, le partage de vos informations de localisation peut conduire un cambrioleur à votre maison lorsque vous êtes ailleurs.

le Réglages La page sur Twitter vous permet de désactiver vos informations de localisation et de supprimer toutes les références précédentes en un seul clic. Vous pouvez également accéder aux paramètres de localisation de votre smartphone et désactiver le partage.

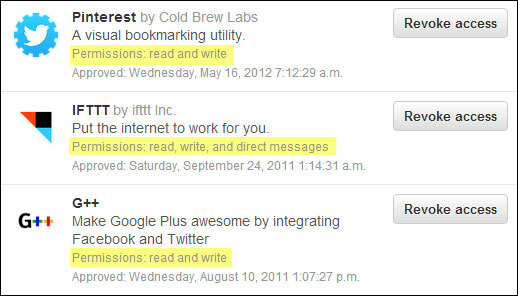

Ne pas autoriser aveuglément des applications tierces

Les applications tierces connectées via votre compte Twitter ont deux niveaux d'autorisation - lecture seulement, ou lire et écrire. En effet, une application peut accéder à toutes les informations de votre compte Twitter. Une application avec une autorisation de lecture et d'écriture peut également publier des mises à jour en votre nom. De plus, vos tweets peuvent être protégés, mais les images accessibles via des services comme Instagram peuvent ne pas l'être. Cela représente un risque potentiel si une application en question n'est pas légitime. Cela nous ramène au point théorique de vérifier soigneusement chaque application tierce à laquelle nous accordons l'accès et de révoquer périodiquement l'accès aux applications dont nous n'avons plus besoin.

Soyez prudent avec les messages directs «Out of the Blue»

Je dois juste le répéter. Il y a eu des vagues d'attaques directes de logiciels malveillants par message électronique et par courrier électronique. Les messages directs (DM) sont censés être des interactions un à un entre deux parties et sont censés être privés. En réalité, les DM peuvent être exploités par des applications tierces qui ont accès à votre compte Twitter. Les escroqueries par phishing Qu'est-ce que le phishing et quelles techniques les fraudeurs utilisent-ils exactement?Je n'ai jamais été fan de la pêche, moi-même. C'est principalement à cause d'une expédition précoce où mon cousin a réussi à attraper deux poissons pendant que j'attrapais la fermeture éclair. Semblables à la pêche réelle, les escroqueries par hameçonnage ne sont pas ... Lire la suite et les chevaux de Troie de porte dérobée reposent également sur des liens contenus dans des messages envoyés à un compte sans méfiance. Twitter déconseille de suivre "des centaines ou des milliers de comptes sans y jeter un œil".

Le marché boursier baisse brièvement puis se rétablit après @APLe compte Twitter piraté envoie un faux tweet: http://t.co/X0KeRg1C5A

- Yahoo News (@YahooNews) 23 avril 2013

Il est en fait facile de détecter les attaques de phishing 4 méthodes générales que vous pouvez utiliser pour détecter les attaques de phishingUn "hameçonnage" est un terme désignant un site Web frauduleux qui tente de ressembler à un site que vous connaissez bien et que vous visitez souvent. Le fait que tous ces sites tentent de voler votre compte ... Lire la suite avec un peu de soin. Par exemple: vérifiez le texte et la substance du message. Soyez également très prudent sur les appareils mobiles, car des écrans plus petits peuvent rendre encore plus difficile le déchiffrement d'un écran frauduleux. Alors, attendez de le vérifier sur un écran plus grand avant de cliquer dessus.

Voici une excellente lecture sur le phishing sur Fraud.org.

Déconnexion des ordinateurs publics

Cette précaution semble si évidente, mais vous seriez surpris de voir combien de personnes oublient de le faire. Si vous êtes sur un ordinateur partagé, n'oubliez pas de vous déconnecter de Twitter pour empêcher quelqu'un d'accéder à votre compte ouvert. Dans la même veine, utilisez toujours un mot de passe pour verrouiller votre smartphone et éviter d'espionner les yeux.

Désactiver Java

Java n'est pas sûr Java est-il dangereux et devez-vous le désactiver?Le plug-in Java d'Oracle est devenu de moins en moins courant sur le Web, mais il est devenu de plus en plus courant dans l'actualité. Que Java autorise l'infection de plus de 600 000 Mac ou que Oracle soit ... Lire la suite disent les experts en sécurité. Le département américain de la Sécurité intérieure a publié un avis public sur désactivation de Java si ce n'est pas nécessaire dans votre navigateur. C'est toujours une bonne idée de mettre à jour continuellement Java, bien que le désactiver puisse être un récit édifiant en fermant la porte dérobée avant que quelqu'un ne se faufile.

Une note finale: Si votre compte Twitter a été piraté, vous pouvez réinitialiser votre mot de passe. Suivez ceci Page d'assistance Twitter pour sécuriser votre compte et arrêter d'autres comportements inhabituels

La facilité de tweeter nous entraîne parfois dans un faux sentiment de sécurité. Nous oublions que Twitter est sans doute le plus ouvert de tous les sites de partage social. C’est le fruit ainsi que la peau que nous pouvons enfiler. Si vous passez une bonne partie de la journée sur les réseaux sociaux, vous apprécierez que les paramètres de sécurité de Twitter sont beaucoup plus faciles à comprendre et à définir que ceux de Facebook. Maintenant, nous devons juste y réfléchir et prendre quelques minutes pour ne pas devenir la proie des pirates. Quels autres conseils de sécurité Twitter aimeriez-vous suggérer? L'avez-vous appris par une expérience amère ou êtes-vous parmi les gens sages et prudents qui jouent prudemment plutôt que d'être désolés?

Crédit d'image: Shutterstock

Saikat Basu est rédacteur en chef adjoint pour Internet, Windows et la productivité. Après avoir éliminé la saleté d'un MBA et une carrière de marketing de dix ans, il est maintenant passionné d'aider les autres à améliorer leurs compétences en narration. Il cherche la virgule d'Oxford manquante et déteste les mauvaises captures d'écran. Mais les idées de photographie, de Photoshop et de productivité apaisent son âme.