Publicité

Comme beaucoup d'entre vous le savaient déjà le 2 novembre, le domaine de MakeUseOf.com nous a été volé. Il nous a fallu environ 36 heures pour récupérer le domaine. Comme nous l'avons souligné plus tôt le pirate a réussi à accéder à mon compte Gmail et à partir de là à notre compte GoDaddy, déverrouiller le domaine et le déplacer vers un autre registraire.

Comme beaucoup d'entre vous le savaient déjà le 2 novembre, le domaine de MakeUseOf.com nous a été volé. Il nous a fallu environ 36 heures pour récupérer le domaine. Comme nous l'avons souligné plus tôt le pirate a réussi à accéder à mon compte Gmail et à partir de là à notre compte GoDaddy, déverrouiller le domaine et le déplacer vers un autre registraire.

Vous pouvez voir toute l'histoire sur notre blog temporaire makeuseof-temporary.blogspot.com/

Je n'avais pas l'intention de publier quoi que ce soit sur l'incident ou le pirate (personne qui vole des domaines) et comment il a réussi à le retirer à moins que j'en sois complètement sûr moi-même. J'ai eu le sentiment que c'était une faille de sécurité Gmail mais je voulais le confirmer avant de poster quoi que ce soit à ce sujet sur MakeUseOf. Nous aimons Gmail et leur donner une mauvaise publicité n'est pas quelque chose que nous voudrions jamais faire.

Alors pourquoi écrire à ce sujet maintenant?

Plusieurs choses se sont produites au cours des deux derniers jours qui m'ont fait croire que Gmail a un grave problème de sécurité et tout le monde devrait en être conscient. Surtout pendant les moments où des personnes comme Steve Rubel vous disent

Comment faire de Gmail votre passerelle vers le Web. Maintenant, ne vous méprenez pas ici, Gmail est un programme de messagerie IMPRESSIONNANT. Le meilleur probablement. Le problème est qu'il peut ne pas être fiable en matière de sécurité. Cela étant dit, cela ne signifie pas nécessairement que vous serez mieux avec Yahoo ou Live Mail.Incident 1: MakeUseOf.com - 2 novembre

Lorsque notre domaine a été volé, nous soupçonnions que le pirate informatique avait utilisé un trou dans Gmail, mais nous n'en étions pas sûrs. Pourquoi ai-je soupçonné que c'était lié à Gmail? Eh bien, pour une chose, je suis plutôt prudent en matière de sécurité et je gère rarement tout ce dont je ne suis pas sûr. Je garde également mon système à jour et possède tous les éléments essentiels, y compris 2 moniteurs de logiciels malveillants, un antivirus et 2 pare-feu. J'ai également tendance à utiliser des mots de passe forts et uniques pour chacun de mes comptes.

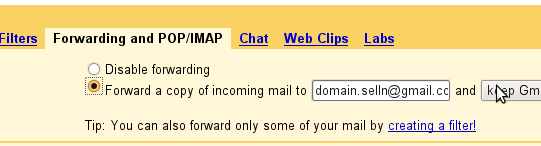

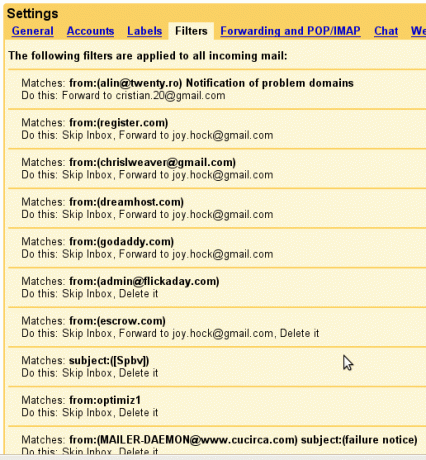

Le pirate a effectivement accédé à mon compte Gmail et y a installé des filtres qui l'ont finalement aidé à accéder à notre compte GoDaddy. Ce que je ne savais pas, c'est comment il avait réussi à faire ça. Était-ce une faille de sécurité dans Gmail? Ou était-ce un enregistreur de frappe sur mon PC? Je n'en étais pas sûr. Après l'incident, j'ai analysé mon système avec un certain nombre de suppressions de logiciels malveillants et je n'ai rien trouvé. J'ai également suivi tous les processus en cours. Tout doit être propre.

Je suis donc porté à croire que le problème était avec Gmail.

Incident 2: YuMP3.org - 19 novembre

Le 18 novembre, j’ai reçu un e-mail d’une personne nommée Edin Osmanbegovic qui dirige le site yump3.org. (Il a probablement trouvé mon e-mail via Google car l'incident avec MakeUseOf a été couvert sur plusieurs blogs populaires, dont de nombreux dont mon adresse e-mail.) Dans son e-mail, Edin m'a dit que son domaine avait été volé et transféré vers un autre registraire. J'ai rapidement googlé le yoump3 et j'ai vu qu'un site Web plutôt établi servait maintenant une page de ferme de liens (exactement comme dans notre cas).

Google (sur le dernier index):

YouMP3.org hompage (présent):

Voici une copie du tout premier e-mail que j'ai reçu d'Edin:

Bonjour,

J'ai le même problème avec mon domaine.

Le domaine a été transféré d'Enom vers GoDaDDy.

J'ai immédiatement envoyé un ticket d'assistance concernant ce problème.Le whois du nouveau propriétaire de domaine est:

Nom: Amir Emami

Adresse 1: P.O. Box 1664

Ville: League City

État: Texas

Zip: 77574

Pays: US

Tél: +1.7138937713

Email:Coordonnées administratives:

Nom: Amir Emami

Adresse 1: P.O. Box 1664

Ville: League City

État: Texas

Zip: 77574

Pays: US

Tél: +1.7138937713

Email:Coordonnées techniques:

Nom: Amir Emami

Adresse 1: P.O. Box 1664

Ville: League City

État: Texas

Zip: 77574

Pays: US

Tél: +1.7138937713

Email:L'email est: [email protected]

Hier, le gars de cette adresse e-mail m'a contacté via Gtalk.

Il a dit qu'il voulait 2000 $ pour le domaine.

J'ai besoin de conseils, j'ai contacté l'Enom.Je vous remercie.

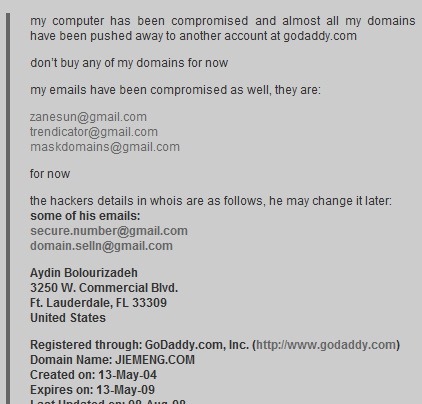

Et devinez quoi, c'est le même gars qui, plus tôt ce mois-ci, a volé MakeUseOf.com. Nous avons également été contactés à partir de la même adresse e-mail: [email protected]. Edin m'a également envoyé un e-mail aujourd'hui et a confirmé que le gars avait également accès à son compte de domaine via son compte Gmail. C'est donc à nouveau Gmail.

Dans son dernier e-mail (reçu aujourd'hui), Edin a inclus un bref résumé des événements

J'ai l'histoire de la façon dont il a tout fait.Le 10 novembre, j'étais propriétaire.

Le 13 novembre, Mark Morphew.

Le 18 novembre, Amir Emami.Il a utilisé [email protected] sur les deux personnes.

J'ai envoyé hier aussi tout à Moniker.

Ils vont enquêter.

Incident 3: Cucirca.com - 20 novembre

Ce dernier e-mail était la principale raison de ce message. Il est venu de Florin Cucirka, le propriétaire de cucirca.com. Le site a un classement alexa de 7681 et selon Florin reçoit plus de 100 000 visites par jour.

Premier email de Florin:

Salut Aibek

Je suis dans la même situation que makeuseof.com est sorti.

Je suis Cucirca Florin et mon domaine www.cucirca.com était

transféré de mon compte godaddy sans ma permission.Il semble que le voleur connaissait mon mot de passe gmail, ce qui est étrange.

Il a réussi à créer des filtres sur mon compte.J'ai joint 2 captures d'écran.

Pouvez-vous m'aider? Donnez-moi des détails sur la façon dont je pourrais

de ce mauvais rêve? Je viens de découvrir aujourd'hui à ce sujet et je

ne pense pas que je suis capable de dormir ce soir.Merci d'avance.

Florin Cucirca.

J'ai envoyé un courriel à Florin et je lui ai demandé des détails sur son domaine, s'il avait contacté GoDaddy et quelles informations il avait obtenues sur le pirate de domaine (terme utilisé pour le voleur de domaine) jusqu'à présent.

Deuxième email de Florin:

Le pirate avait accès à mon compte de messagerie (gmail). Le domaine était hébergé sur godaddy.

J'ai utilisé l'extension de notification Gmail sur Firefox. il y a peut-être le gros bug.

Il a transféré le domaine sur register.comJe n'ai pas parlé au pirate. Je veux le récupérer légalement et s'il n'y a pas d'autre solution je vais peut-être le payer

www.cucirca.com a un Alexa Rank de 7681 et plus de 100 000 visites par jour.

Je vais vous joindre 2 captures d'écran de mon compte gmail.

[email protected] et dans le deuxième écran [email protected]

Si vous effectuez une recherche google sur [email protected], vous trouverez ceci:

http://www.domainmagnate.com/2008/08/11/788-domains-stolen-including-yxlcom/

Je pense que quelqu'un devrait les arrêter.

J'ai envoyé un e-mail à [email protected] et j'attendais une réponse.

Qu'est-ce que tu penses? Vais-je récupérer mon domaine?

On dirait que c'est à nouveau Gmail! Voici les captures d'écran partielles de ce qu'il m'a envoyé:

Dans le cas de Florin, le pirate informatique a changé de propriétaire du domaine il y a plusieurs mois. Le cucirca.com a été transféré de GoDaddy à Register.com. Étant donné que le pirate interceptait ses e-mails et n'a jamais changé de serveur de noms, je suppose que Florin n'avait aucune idée que quelque chose n'allait pas. Quand je lui ai demandé pourquoi il lui avait fallu autant de temps pour découvrir qu'il m'envoyait ce qui suit:

Il a transféré le domaine à son nom le 2008-09-05, laissant les serveurs de noms inchangés. C'est pourquoi je n'ai pas remarqué que mon domaine a été volé jusqu'à hier quand un de mes amis a fait un whois sur mon domaine….

Je n'avais aucune raison de vérifier les enregistrements whois car le domaine était enregistré depuis 7 ans (jusqu'au 2013-11-08)

Je n'ai reçu aucun e-mail de cette personne.

Et encore une fois, il semble que ce soit le même gars! Pourquoi est-ce que je pense que oui? Si vous vérifiez ce lien que Florin a inclus dans l'un de ses e-mails (je l'ai également ajouté ci-dessous), vous verrez que dans certains autres incidents similaires (qui sait combien de domaines il a volés comme ça) email adresse [email protected] a été mentionné avec le nom «Aydin Bolourizadeh». Ce même e-mail est également apparu dans la règle de transfert du compte Gmail de Florin (voir la première capture d'écran).

Lorsque MakeUseOf.com nous a été enlevé, le cracker me demandait 2000 $. Et quand je lui ai demandé où et comment il voulait être payé, il m'a dit d'envoyer de l'argent via Western Union à l'adresse suivante:

Aydin Bolourizadeh

dinde

Ankara

Cukurca kirkkonaklar mah 3120006954

capture d'écran de http://www.domainmagnate.com/2008/08/11/788-domains-stolen-including-yxlcom/

Je suis assez jolie que c'était le même gars dans les 3 incidents et probablement 788 autres mentionnés dans le lien ci-dessus, y compris des domaines tels que yxl.com, visitchina.net et visitjapan.net.

Lorsque j'ai recherché cette adresse sur Google, j'ai également découvert qu'il possédait les domaines suivants (probablement les a également volés):

- Elli.com -

http://whois.domaintools.com/elli.com

- Ttvx.net -

http://www.dnforum.com/post252-post-1399775.html

Je suppose que le gars est en effet originaire de Turquie et est susceptible de résider quelque part dans la zone suivante.

- Cukurca kirkkonaklar mah 3120006954

- Ankara, Turquie

Nous savons également qu'il utilise [email protected] comme e-mail. Donc, si nous savons qui se tient derrière domaingames.org, nous pourrions simplement nous rapprocher. En fait, il a envoyé un e-mail il y a plusieurs jours et m'a demandé de supprimer toutes les instances de son e-mail du site Web.

Voici ses mots exacts:

Salut,

Je vous demande de supprimer mon adresse e-mail ([email protected]) de votre site Web!

Faites-le si vous ne voulez pas avoir de problème à l'avenir, sinon je commencerai par avoir le gros DDOS sur votre site et je le ferai…

Im très seriuos alors supprimez mon adresse e-mail et le nom de domaingame.org

Donc, il semble que si nous pouvons accéder à l'ID derrière domaingame.org, nous pourrions obtenir notre gars et découvrir probablement de nombreux autres domaines qu'il a volés. En savoir plus à ce sujet ci-dessous. Parlons maintenant de Gmail.

Vulnérabilité Gmail

Quelqu'un se souvient-il de ce qui s'est passé avec David Airey l'année dernière? Son domaine a également été volé. L'histoire était partout sur le Web.

– AVERTISSEMENT: l'échec de sécurité de GMail de Google laisse mon entreprise sabotée

- Un effort collectif rétablit David Airey.com

David et nous avons réussi à récupérer le domaine. Mais je ne sais pas si tout le monde a autant de chance que nous. Malheureusement, les bureaux d'enregistrement ne coopéreront pas vraiment avec vous à ce sujet, à moins que l'histoire n'attire l'attention. Donc, je ne doute pas qu'il reste des centaines de personnes sans autre chance que de donner leur nom de domaine ou de payer le gars.

Quoi qu'il en soit, revenons à Gmail.

Dans son premier article, David Airey faisait référence à une vulnérabilité de Gmail qui était (si je ne me trompe pas) mentionnée ici plusieurs mois plus tôt. Pour résumer:

La victime visite une page lorsqu'elle est connectée à GMail. Lors de son exécution, la page effectue un POST multipart / form-data sur l'une des interfaces GMail et injecte un filtre dans la liste de filtres de la victime. Dans l'exemple ci-dessus, l'attaquant écrit un filtre, qui recherche simplement les e-mails avec pièces jointes et les transfère vers un e-mail de leur choix. Ce filtre transférera automatiquement tous les e-mails correspondant à la règle. Gardez à l'esprit que les futurs e-mails seront également transmis. L'attaque restera présente tant que la victime aura le filtre dans sa liste de filtres, même si la vulnérabilité initiale, qui était la cause de l'injection, est corrigée par Google.

page d'origine: http://www.gnucitizen.org/blog/google-gmail-e-mail-hijack-technique/

Maintenant, la partie intéressante est que la mise à jour sur le lien GNU Citizen ci-dessus indique que la vulnérabilité a été corrigée avant le 28 septembre 2007. Mais dans le cas de David, l'incident a eu lieu en décembre, 2-3 mois plus tard.

Alors, l'exploit était-il vraiment corrigé à l'époque? Ou était-ce un nouvel exploit dans le cas de David? Et surtout, existe-t-il une faille de sécurité similaire dans Gmail NOW?

Que devez-vous faire maintenant?

(1) Eh bien, mon tout premier conseil serait de vérifier vos paramètres de messagerie et de vous assurer que votre messagerie n'est pas compromise. Vérifiez les options et les filtres suivants. Assurez-vous également de désactiver IMAP si vous ne l'utilisez pas. Cela s'applique également aux comptes Google Apps.

(2) Modifiez l'email de contact dans vos comptes Web sensibles (paypal, registraire de domaine, etc.) de votre compte Gmail principal à autre chose. Si vous êtes propriétaire du site Web, remplacez l'e-mail de contact de vos comptes d'hôte et de bureau d'enregistrement par un autre e-mail. De préférence à quelque chose auquel vous n'êtes pas connecté lors de la navigation sur le Web.

(3) Assurez-vous de mettre à niveau votre domaine vers l'enregistrement privé afin que vos coordonnées n'apparaissent pas dans les recherches WhoIS. Si vous êtes sur GoDaddy, je vous recommande d’opter pour l’enregistrement protégé.

(4) N'ouvrez pas de liens dans votre e-mail si vous ne connaissez pas la personne dont ils proviennent. Et si vous décidez d'ouvrir le lien, assurez-vous de vous déconnecter en premier.

MISE À JOUR:

J'ai découvert de bons articles sur les failles de sécurité potentielles en réponse à l'article de MakeUseOf:

– Preuve de concept de faille de sécurité Gmail

– Commentaires à ce sujet sur YCombinator

- (Nov. 26ème) Sécurité Gmail et activité de phishing récente [Réponse officielle de Google]

Aidez-nous à attraper le gars!

Outre l'adresse postale ci-dessus, nous savons également qu'il utilise [email protected] comme son email. Donc, si nous découvrons à qui appartient maintenant domaingames.org, nous pourrions nous rapprocher. ou à tout le moins rendre les domaines qu'il a volés à leurs propriétaires respectifs.

Maintenant, la chose est que le nom de domaine domaingames.org est protégé par Moniker et ils cachent toutes les informations de contact pour cela.

Identifiant de domaine: D154519952-LROR

Nom de domaine: DOMAINSGAME.ORG

Créé le: 22 oct.2008 07:35:56 UTC

Dernière mise à jour le: 08-nov-2008 12:11:53 UTC

Date d'expiration: 22-oct-2009 07:35:56 UTC

Registraire parrain: Moniker Online Services Inc. (R145-LROR)

Statut: SUPPRESSION DU CLIENT INTERDITE

Statut: TRANSFERT CLIENT INTERDIT

Statut: MISE À JOUR CLIENT INTERDITE

Statut: TRANSFERT INTERDIT

Numéro d'enregistrement: MONIKER1571241

.

.

.

.

Serveur de noms: NS3.DOMAINSERVICE.COM

Serveur de noms: NS2.DOMAINSERVICE.COM

Serveur de noms: NS1.DOMAINSERVICE.COM

Serveur de noms: NS4.DOMAINSERVICE.COM

Je les ai déjà envoyés par courriel (tout comme Edin) et je vous mettrai à jour ici dès que j'entendrai quelque chose d'eux.

J'ai également des demandes à adresser aux entreprises suivantes qui fournissent maintenant leurs services à cette personne.

En parcourant les fichiers d'en-tête dans plusieurs e-mails, il était clair que le pirate utilisait Google Apps. Veuillez l'examiner. Le domaine est domaingame.org. Et aussi s'il vous plaît FIX! le Gmail.

Tout d'abord, veuillez aider Edin et Florin à récupérer leurs domaines. Une chose intelligente à faire serait de vérifier les adresses IP de connexion au compte pour tous les cas similaires signalés. Par exemple, dans le cas d'Edin et dans le nôtre (pas sûr de Florin), le pirate utilisait l'adresse IP 64.72.122.156. (Qui s'est d'ailleurs avéré être un serveur compromis sur Alpha Red Inc.) Ou encore plus simple, il suffit de verrouiller le nom de domaine et de demander au titulaire du compte actuel de prouver son identité. Puisque le pirate utilisait des identités différentes partout, il lui serait impossible de le faire. Il est dans votre intérêt de vous assurer que cette personne n'utilise plus vos services.

Fermez son compte! (c'est celui de domaingame.org). Toute information ou assistance supplémentaire que vous pouvez fournir sera appréciée.

Je ne suis pas vraiment sûr mais je pense que DomainSponsor est la société qui monétise les domaines que ce type vole. C'est arrivé avec MakeUseOf.com et maintenant avec YouMP3.org.

5- À Pay Pal. COM: (Votre soutien est horrible)

Je suis sûr qu'ils ne liront même pas cela, alors je vais juste vous le dire à la place. J'ai envoyé un e-mail à [email protected] et je les ai avertis que la personne qui avait volé notre domaine et nous avait fait chanter plus tôt utilisait un compte [email protected] (il utilise également d'autres comptes). Je leur ai juste demandé de l'examiner. Au lieu de cela, je reçois un e-mail qui n'a rien à voir avec ce que j'ai dit. Fondamentalement, il s'agit d'un modèle d'e-mail qui devait être authentique et envoyé aux personnes qui ont été usurpées. Allons y! Nous payons des frais de commission de 3% sur chaque transaction, ne pouvez-vous pas fournir un meilleur support client?

C'est tout ce que j'ai!

Encore une fois, je suis profondément désolé pour ce qui est arrivé à Florin et à Edin. J'espère vraiment qu'ils retrouveront bientôt leurs domaines. Tout est désormais entre les mains des bureaux d'enregistrement respectifs. Mais plus important encore, je veux que quelque chose soit fait par les gros corps (pas les clients) pour attraper cette personne. Je suis sûr que tous les blogueurs apprécieraient cela et probablement même en parler sur son blog.

Il est temps de CHANGER ;-)

meilleures salutations

Aibek

crédit image: grâce à machine pour la meilleure image «Mr Cracker»

Le gars derrière MakeUseOf.com. Suivez-le et MakeUseOf sur Twitter @MakeUseOf. Pour plus de détails, consultez la page À propos de MakeUseOf.