Publicité

Lorsque vous commencez à penser à toutes les choses qui pourraient mal tourner lorsque vous naviguez sur Internet, le Web commence à ressembler à un endroit assez effrayant. Heureusement, les utilisateurs d'Internet dans leur ensemble deviennent beaucoup plus avertis et mieux à même de reconnaître les comportements à risque en ligne.

Alors que les pages avec une douzaine de boutons de téléchargement - ou des cases cochées automatiquement qui nous ont incités à télécharger des choses que nous ne voulions pas - sont n'est plus aussi efficace qu'autrefois, cela ne signifie pas qu'il n'y a pas de hackers là-bas en ce moment essayant de se présenter avec de nouvelles méthodes de tromperie Les dernières menaces de sécurité Internet dont vous devez être conscientLes menaces à la sécurité proviennent de plus en plus de nouvelles directions et cela ne devrait pas changer en 2013. Il y a de nouveaux risques à connaître, des exploits d'applications populaires, des attaques de phishing de plus en plus sophistiquées, des malwares, ... Lire la suite

. Afin de nous protéger de ces menaces, il est important de comprendre exactement ce qu’elles sont et comment elles diffèrent.Plongeons-nous.

Comprendre les menaces de sécurité en ligne et leurs différences

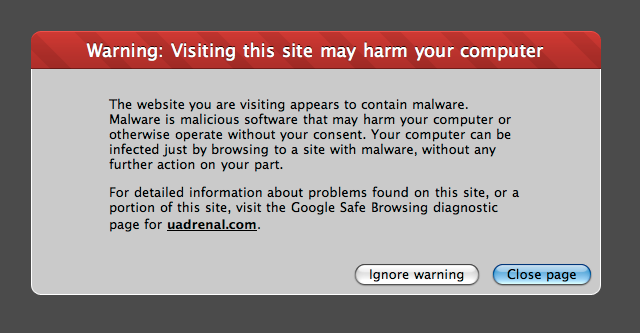

Malware

Malware est l'abréviation de logiciel malveillant. Cela signifie que si la plupart d'entre nous qualifient ces menaces de virus, le terme fourre-tout correct devrait en effet être un malware. Les logiciels malveillants se présentent sous plusieurs formes, mais les logiciels malveillants eux-mêmes sont un terme général qui pourrait être utilisé pour décrire un certain nombre de choses, telles que les virus, les vers, les chevaux de Troie, les logiciels espions et autres. En bref, c'est un programme ou un fichier avec de mauvaises intentions, dont la nature pourrait englober à peu près n'importe quoi.

Heureusement, les logiciels malveillants sont exactement ce que recherchent tous les programmes antivirus les plus populaires. Être touché par des logiciels malveillants se produit et cela n'a pas à être catastrophique. Apprenez le droit protocole de gestion des logiciels malveillants 10 étapes à suivre lorsque vous découvrez des logiciels malveillants sur votre ordinateurNous aimerions penser qu'Internet est un endroit sûr pour passer notre temps (toux), mais nous savons tous qu'il y a des risques à chaque coin de rue. Courriel, réseaux sociaux, sites Web malveillants qui ont fonctionné ... Lire la suite , et comment l'éviter en premier lieu 7 conseils de bon sens pour vous aider à éviter les logiciels malveillantsInternet a rendu beaucoup de choses possibles. Accéder à l'information et communiquer avec des gens de loin est devenu un jeu d'enfant. En même temps, cependant, notre curiosité peut rapidement nous conduire dans des ruelles virtuelles sombres ... Lire la suite pour l'expérience de navigation la plus sûre.

Virus

Les virus sont constitués de code malveillant qui infecte un appareil après avoir installé un logiciel. En règle générale, cette infection se produit via des clés USB, des téléchargements Internet ou des pièces jointes par courrier électronique, mais elle peut également se produire de nombreuses autres manières. Il est important de noter que l'infection ne se produit pas uniquement en ayant les fichiers infectés sur votre ordinateur. L'infection se produit une fois que le programme s'exécute pour la première fois, que ce soit via l'exécution automatique, une installation manuelle ou un fichier exécutable que l'utilisateur ouvre.

Une fois ouverte - ou exécutée - l'infection se produit. À partir de là, il peut être très difficile de trouver et de se débarrasser du virus en raison de la nature de son action. Bien que les détails réels soient spécifiques aux virus, ils ont tendance à se répliquer et à infecter le système de fichiers de l'appareil qu'ils résident en se propageant d'un fichier à l'autre avant d'être inévitablement - et généralement inconsciemment - transmis à un autre machine.

Contrairement à d'autres menaces, les virus n'ont d'autre but que de tenter de rendre votre ordinateur inutilisable. Certains d’entre eux ont Une brève histoire des 5 pires virus informatiques de tous les tempsLe mot "virus" et son association avec les ordinateurs a été apposé par l'informaticien américain Frederick Cohen qui l'a utilisé pour décrire "un programme qui peut" infecter "d'autres programmes en les modifiant pour inclure un peut-être... Lire la suite été particulièrement bon dans ce domaine. La plupart des autres sont assez faibles et faciles à détecter.

Oh, et il convient de souligner - en raison de l'opinion populaire - que Les Mac ne sont pas à l'abri des virus 3 signes que votre Mac est infecté par un virus (et comment vérifier)Si votre Mac agit bizarrement, il pourrait être infecté par un virus. Comment pouvez-vous rechercher un virus sur votre Mac? Nous allons vous montrer. Lire la suite .

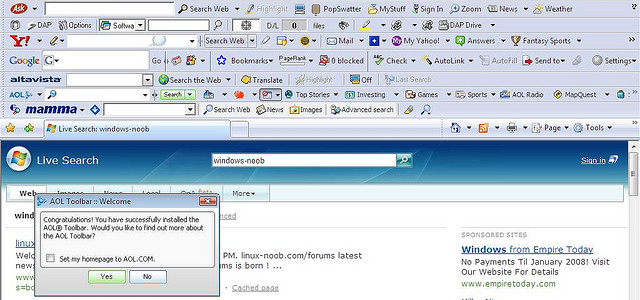

Adware

Bien que relativement bénin dans la plupart des cas, le logiciel de publicité peut être la plus agaçante des menaces dont nous parlerons aujourd'hui.

L'adware est fourni avec des applications ou des logiciels par ailleurs légitimes, ce qui rend la détection initiale quelque peu difficile. Un exemple courant est la case à cocher au bas d'un lien de téléchargement (souvent pré-vérifié) qui demande si nous voulons «Inclure X gratuitement» - eh bien, «X» est souvent le programme contenant l'adware. Ce n'est pas une règle stricte et rapide, mais ce n'est pas rare. Si vous n'êtes pas sûr de ce que sont ces programmes supplémentaires ou de leur fonctionnement, ne les téléchargez pas.

Les infections d'adware sont également possibles sans aucune faute de notre part. Les histoires récentes détaillent au moins un fabricant majeur, y compris des logiciels publicitaires - ou un piratage de navigateur de type logiciel publicitaire - dans leurs ordinateurs par défaut. Tandis que Lenovo et Superfish Les propriétaires d'ordinateurs portables Lenovo se méfient: votre appareil peut avoir préinstallé un logiciel malveillantLe fabricant chinois d'ordinateurs Lenovo a admis que les ordinateurs portables livrés aux magasins et aux consommateurs fin 2014 avaient préinstallé des logiciels malveillants. Lire la suite sont l'exception plutôt que la règle, il est important de noter que ces menaces se produisent et, souvent, nous ne pouvons pas faire grand-chose.

Chevaux de Troie et portes dérobées

Les chevaux de Troie ont été nommés d'après le cheval de Troie, qui était un cheval de bois géant utilisé pour dissimuler les soldats grecs lors de leur entrée à Troie pendant la guerre de Troie. Mis à part la leçon d'histoire, c'est de la même manière qu'un cheval de Troie endommage votre ordinateur. Il cache du code malveillant dans un programme ou un fichier apparemment inoffensif afin d'accéder à votre machine. Une fois à l'intérieur, le programme s'installe sur votre appareil et communique avec un serveur en arrière-plan à votre insu. Cela permet à un tiers d'accéder à votre ordinateur via ce que l'on appelle communément une porte dérobée.

Bien que donner à un tiers l'accès à votre ordinateur soit effrayant en soi, les implications de ce qu'ils pourraient faire Pourquoi les courriels ne peuvent pas être protégés de la surveillance du gouvernement"Si vous saviez ce que je sais du courrier électronique, vous ne pourriez pas l'utiliser non plus", a déclaré le propriétaire du service de messagerie sécurisé Lavabit lors de sa récente fermeture. "Il n'y a aucun moyen de faire crypté ... Lire la suite avec cet accès est encore plus effrayant. Ce qui complique les choses, c'est le faible encombrement que ces portes dérobées laissent, ce qui maintient l'utilisateur complètement dans l'obscurité où toute violation de la vie privée se produit même.

Un avantage d'une porte dérobée est la nature dans laquelle ils opèrent. Étant donné que le pirate doit se connecter à distance à votre ordinateur, il ne pourra pas le faire si vous désactivez la connexion Internet pendant que vous essayez de localiser et de supprimer le code malveillant.

Spyware

Les logiciels espions sont les logiciels malveillants les plus courants sur Internet. Bien qu'il soit assez trompeur par nature et constitue une gêne majeure, la plupart des logiciels espions sont relativement inoffensifs. En règle générale, les logiciels espions sont utilisés pour surveiller le comportement de navigation afin de mieux diffuser les annonces pertinentes. Ce qui le rend mauvais, c'est la façon dont ces entreprises agissent collecte de vos données Comment vous protéger contre l'espionnage contraire à l'éthique ou illégalVous pensez que quelqu'un vous espionne? Voici comment savoir si un logiciel espion se trouve sur votre PC ou appareil mobile et comment le supprimer. Lire la suite . Plutôt que de compter sur les pixels de suivi - ou les cookies - comme la plupart des grandes entreprises, les logiciels espions agissent comme plus un cheval de Troie dans la mesure où vous l'installez et il communique les données de votre ordinateur à un serveur, tout en étant totalement inconscient de sa présence dans le premier endroit.

D'autres logiciels espions, plus malveillants, sont beaucoup plus dangereux. Alors que les logiciels espions classiques sont principalement utilisés à des fins de diffusion d'annonces, les logiciels espions malveillants communiquent les données sensibles à un autre utilisateur ou à un serveur. Ces données peuvent inclure des e-mails, des photos, des fichiers journaux, des numéros de carte de crédit, des informations bancaires et / ou des mots de passe en ligne.

Les logiciels espions sont le plus souvent téléchargés par l'utilisateur dans le cadre d'un module complémentaire à un téléchargement légitime (comme une barre d'outils) ou inclus dans le cadre d'un programme freeware ou shareware.

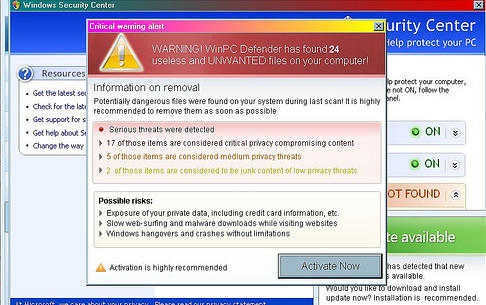

Scareware et Ransomware

Les scarewares et les ransomwares diffèrent dans leur approche, mais l'objectif final pour les deux est de collecter de l'argent en manipulant l'utilisateur pour qu'il croit quelque chose qui est souvent faux.

Les logiciels malveillants prennent le plus souvent la forme de programmes qui s'affichent et vous indiquent que votre ordinateur est infecté par une sorte de logiciel malveillant. Lorsque vous cliquez pour supprimer (souvent) plusieurs instances de logiciels malveillants, vous êtes obligé de payer pour acheter la version complète avant que le programme puisse nettoyer votre système et le débarrasser des infections ou des menaces.

Les ransomwares fonctionnent un peu différemment dans le sens où une fois le logiciel malveillant installé, il verrouille souvent votre système en dehors d'une fenêtre qui vous permet de payer la rançon afin de reprendre l'utilisation de il. Alors que les ransomwares font généralement partie des menaces les plus faciles à supprimer Ne payez pas - Comment battre Ransomware!Imaginez simplement que quelqu'un se présente à votre porte et dise: "Hé, il y a des souris dans votre maison que vous ne connaissiez pas. Donnez-nous 100 $ et nous nous en débarrasserons. "Voici le Ransomware ... Lire la suite , cela peut être assez effrayant pour un utilisateur d'ordinateur non averti. En tant que tels, beaucoup pensent qu’ils doivent céder et payer la rançon Évitez de tomber victime de ces trois arnaques RansomwarePlusieurs escroqueries de ransomware importantes sont en circulation en ce moment; passons en revue trois des plus dévastateurs, afin que vous puissiez les reconnaître. Lire la suite afin de reprendre le contrôle de la machine.

Vers

Les vers sont de loin la forme de malware la plus dommageable. Alors qu'un virus attaque un ordinateur et dépend d'un utilisateur pour partager des fichiers infectés afin qu'il se propage, un ver exploite les failles de sécurité dans un réseau et peut potentiellement mettre le tout à genoux en quelques minutes.

Les réseaux présentant des failles de sécurité sont ciblés en introduisant le ver dans le réseau et en lui permettant de passer (souvent inaperçu) d'un ordinateur à l'autre. En passant d'un appareil à un autre, l'infection se propage jusqu'à ce que chaque machine soit infectée - ou - que le ver soit isolé en supprimant les machines infectées du réseau.

Exploits sans nom, failles de sécurité et vulnérabilités

Quelle que soit la compétence du développeur, chaque programme présente des failles et des vulnérabilités de sécurité. Ces failles de sécurité permettent aux pirates de les exploiter afin d'accéder au programme, de le modifier d'une certaine manière ou d'y injecter leur propre code (souvent un malware).

Si vous vous êtes déjà demandé pourquoi les programmes avaient autant de mises à jour de sécurité, c'est à cause du chat et de la souris constants qui se jouent entre les développeurs et les pirates. Le développeur tente de trouver et de corriger ces trous avant qu'ils ne soient exploités, tandis que le pirate tente d'exploiter les failles de sécurité avant d'être découverts et corrigés par un développeur.

La seule façon de vous protéger même à distance de ces exploits est de maintenir à jour votre système d'exploitation et chacun de vos programmes en installant des mises à jour dès qu'elles sont disponibles.

Rester en sécurité en ligne

Si vous utilisez le Web, il n’existe pas de méthode infaillible pour éviter toutes les menaces en ligne, mais vous pouvez certainement faire certaines choses pour vous rendre plus sûr.

Certains d'entre eux sont:

- Gardez votre système d'exploitation et chacun de vos programmes à jour en téléchargeant les mises à jour dès qu'elles sont disponibles.

- Installez un bon programme antivirus Quel est le meilleur logiciel antivirus gratuit? [Sondage MakeUseOf]Parce que peu importe votre prudence lorsque vous utilisez Internet, il est toujours conseillé d'installer un logiciel antivirus sur votre ordinateur. Oui, même les Mac. Lire la suite et garder les définitions de virus à jour.

- Utilisez un pare-feu qui surveille le trafic entrant et sortant. Gardez un œil sur le flux de ce trafic pour aider à détecter la présence de menaces susceptibles de communiquer avec des serveurs externes.

- Évitez les téléchargements dangereux à partir de sources inconnues et non fiables.

- Utilisez votre programme antivirus ou un programme de détection de logiciels malveillants pour analyser les liens suspects avant de les ouvrir.

- Évitez les logiciels piratés.

Encore une fois, si vous passez une partie de votre temps sur le Web, il est peu probable que vous puissiez vous protéger complètement de tous les logiciels malveillants. Bien que les infections et les exploits puissent - et se produisent - arriver à n'importe qui, je ne pense pas que chacun d'entre nous soutienne que nous pourrions rester un peu plus en sécurité en modifiant subtilement nos habitudes de navigation ou d'utilisation de l'ordinateur.

Que faites-vous pour vous protéger des menaces et des exploits en ligne? Existe-t-il des programmes ou des applications spécifiques que vous utilisez pour la sécurité en ligne? Aidez-nous à garder le reste d'entre nous en sécurité en ligne en partageant les conseils que vous avez dans les commentaires ci-dessous!

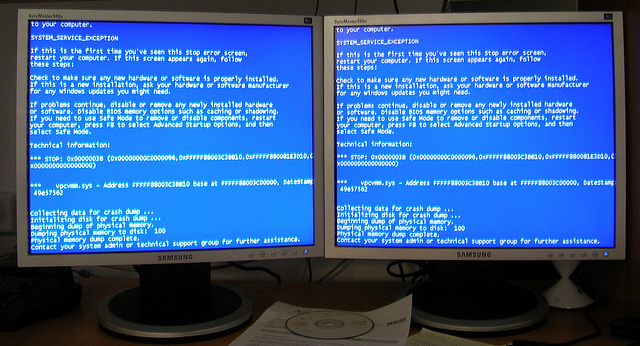

Crédit photo: Virus informatique via Shutterstock, Attention! par Paul Downey via Flickr, Virus par Yuri Samoilov via Flickr, Pop up ennuyeux via Shutterstock, Hackers - Seguridad par TecnoDroidVe via Flickr, Barres d'outils de mdornseif via Flickr, Malware par mdaniels7 via Flickr, Dual Crash par Dr. Gianluigi "Zane" Zanevia Flickr, Caps Lock par DeclanTM via Flickr

Bryan est un expatrié né aux États-Unis qui vit actuellement sur la péninsule ensoleillée de Baja au Mexique. Il aime la science, la technologie, les gadgets et cite les films de Will Ferrel.