Publicité

Votre mot de passe est-il sécurisé? Nous avons tous entendu beaucoup de conseils sur les types de mots de passe que vous ne devriez jamais choisir - et il existe divers outils qui prétendent évaluer la sécurité de votre mot de passe en ligne Mettez vos mots de passe à l'épreuve du crack avec ces cinq outils de force de mot de passeNous avons tous lu une bonne partie des questions «comment puis-je déchiffrer un mot de passe». Il est sûr de dire que la plupart d’entre eux sont à des fins néfastes plutôt que curieuses. Violation des mots de passe ... Lire la suite . Cependant, ceux-ci ne peuvent être que douteusement précis. La seule façon de vraiment tester la sécurité de vos mots de passe est d'essayer de les casser.

Aujourd'hui, nous allons faire exactement cela. Je vais vous montrer comment utiliser un outil que les vrais pirates utilisent pour déchiffrer les mots de passe et vous montrer comment l'utiliser pour vérifier le vôtre. Et s'il échoue au test, je vais vous montrer comment choisir des mots de passe plus sûrs volonté braquage.

Configuration de Hashcat

L'outil que nous allons utiliser s'appelle Hashcat. Officiellement, il est destiné à récupération de mot de passe 6 outils de récupération de mot de passe gratuits pour Windows Lire la suite , mais en pratique, c'est un peu comme dire BitTorrent Battez le ballonnement! Essayez ces clients BitTorrent légersLes armes à feu ne partagent pas de fichiers illégaux. Les gens partagent des fichiers illégaux. Ou, attendez, comment ça se passe encore? Ce que je veux dire, c'est que BitTorrent ne doit pas être disséminé en fonction de son potentiel de piratage. Lire la suite est destiné à télécharger des fichiers non protégés. En pratique, il est souvent utilisé par des pirates qui tentent de casser des mots de passe volé sur des serveurs non sécurisés Ashley Madison n'a pas de grosse affaire? Détrompez-vousLe site de rencontres en ligne discret Ashley Madison (destiné principalement aux conjoints tricheurs) a été piraté. Cependant, il s'agit d'un problème beaucoup plus grave que ce qui a été décrit dans la presse, avec des implications considérables pour la sécurité des utilisateurs. Lire la suite . En tant qu'effet secondaire, cela en fait un moyen très puissant de tester la sécurité des mots de passe.

Remarque: ce tutoriel est pour Windows. Ceux d'entre vous sous Linux peuvent regarder la vidéo ci-dessous pour avoir une idée par où commencer.

Vous pouvez obtenir Hashcat à partir du hashcat.net page Web. Téléchargez-le et décompressez-le dans votre dossier de téléchargements. Ensuite, nous allons avoir besoin d'obtenir des données auxiliaires pour l'outil. Nous allons acquérir une liste de mots, qui est essentiellement une énorme base de données de mots de passe que l'outil peut utiliser comme point de départ, en particulier le rockyou.txt base de données. Téléchargez-le et collez-le dans le dossier Hashcat. Assurez-vous qu'il s'appelle «rockyou.txt»

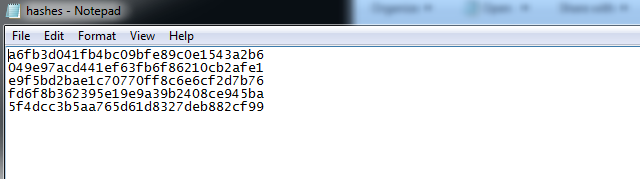

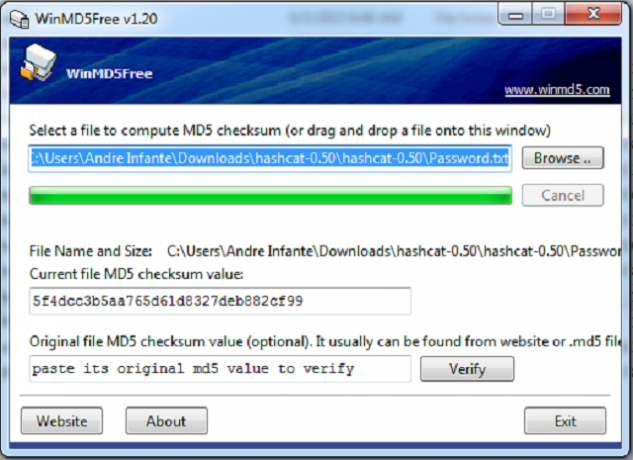

Maintenant, nous allons avoir besoin d'un moyen de générer les hachages. Nous utiliserons WinMD5, qui est un outil gratuit léger qui hache des fichiers spécifiques. Téléchargez-le, décompressez-le et déposez-le dans le répertoire Hashcat. Nous allons créer deux nouveaux fichiers texte: hashes.txt et password.txt. Mettez les deux dans le répertoire Hashcat.

C'est ça! Vous avez terminé.

Une histoire populaire des guerres des hackers

Avant d'utiliser cette application, parlons un peu de la façon dont les mots de passe sont réellement brisés et comment nous en sommes arrivés à ce point.

Il y a bien longtemps, dans l'histoire brumeuse de l'informatique, il était courant pour les sites Web de stocker les mots de passe des utilisateurs en texte brut. Cela semble logique. Vous devez vérifier que l'utilisateur a envoyé le mot de passe correct. Une façon évidente de le faire est de conserver une copie des mots de passe à portée de main dans un petit fichier quelque part et de vérifier le mot de passe soumis par l'utilisateur par rapport à la liste. Facile.

Ce fut une énorme catastrophe. Les pirates auraient accès au serveur via une tactique sournoise (comme demander poliment), volez la liste des mots de passe, connectez-vous et volez l'argent de tout le monde. Alors que les chercheurs en sécurité se relevaient des débris fumants de cette catastrophe, il était clair que nous devions faire quelque chose de différent. La solution était hachée.

Pour ceux qui ne sont pas familiers, un fonction de hachage Qu'est-ce que tout ce MD5 Hash Stuff signifie réellement [Explication de la technologie]Voici un aperçu complet de MD5, du hachage et un petit aperçu des ordinateurs et de la cryptographie. Lire la suite est un morceau de code qui prend une information et la brouille mathématiquement en un morceau de charabia de longueur fixe. Cela s'appelle «hacher» les données. Ce qui est cool chez eux, c'est qu'ils ne vont que dans une seule direction. Il est très facile de prendre une information et de comprendre son hachage unique. Il est très difficile de prendre un hachage et de trouver une information qui le génère. En fait, si vous utilisez un mot de passe aléatoire, vous devez essayer toutes les combinaisons possibles pour le faire, ce qui est plus ou moins impossible.

Ceux d'entre vous qui suivent à la maison peuvent remarquer que les hachages ont des propriétés vraiment utiles pour les applications de mot de passe. Maintenant, au lieu de stocker le mot de passe, vous pouvez stocker les hachages des mots de passe. Lorsque vous souhaitez vérifier un mot de passe, vous le hachez, supprimez l'original et le comparez à la liste des hachages. Les fonctions de hachage fournissent toutes les mêmes résultats, vous pouvez donc toujours vérifier qu'elles ont soumis les mots de passe corrects. Surtout, les mots de passe en clair ne sont jamais stockés sur le serveur. Ainsi, lorsque des pirates informatiques piratent le serveur, ils ne peuvent voler aucun mot de passe - uniquement des hachages inutiles. Cela fonctionne assez bien.

La réponse des pirates a été de passer beaucoup de temps et d'énergie à trouver des moyens vraiment intelligents pour inverser les hachages Ophcrack - Un outil de piratage de mot de passe pour casser presque tous les mots de passe WindowsIl y a beaucoup de raisons différentes pour lesquelles on voudrait utiliser un certain nombre d'outils de piratage de mot de passe pour pirater un mot de passe Windows. Lire la suite .

Comment fonctionne Hashcat

Nous pouvons utiliser plusieurs stratégies pour cela. L'un des plus robustes est celui qu'utilise Hashcat, qui est de remarquer que les utilisateurs ne sont pas très imaginatifs et ont tendance à choisir les mêmes types de mots de passe.

Par exemple, la plupart des mots de passe consistent en un ou deux mots anglais, quelques chiffres et peut-être des remplacements de lettres «leet-speak» ou des majuscules aléatoires. Parmi les mots choisis, certains sont plus probables que d’autres: «mot de passe», le nom du service, votre nom d’utilisateur et «bonjour» sont tous populaires. Idem pour les noms d'animaux de compagnie populaires et l'année en cours.

Sachant cela, vous pouvez commencer à générer des suppositions très plausibles sur ce que différents utilisateurs auraient pu choisir, qui devrait (éventuellement) vous permettre de deviner correctement, de casser le hachage et d'accéder à leur connexion identifiants. Cela ressemble à une stratégie désespérée, mais rappelez-vous que les ordinateurs sont ridiculement rapides. Un ordinateur moderne peut essayer des millions de suppositions par seconde.

C’est ce que nous allons faire aujourd’hui. Nous allons prétendre que vos mots de passe sont dans une liste de hachage entre les mains d'un pirate malveillant et exécuter le même outil de piratage de hachage que les pirates utilisent sur eux. Considérez-le comme un exercice d'incendie pour votre sécurité en ligne. Voyons comment ça se passe!

Comment utiliser Hashcat

Tout d'abord, nous devons générer les hachages. Ouvrez WinMD5 et votre fichier ‘password.txt’ (dans le bloc-notes). Saisissez l'un de vos mots de passe (un seul). Enregistrez le fichier. Ouvrez-le à l'aide de WinMD5. Vous verrez une petite boîte contenant le hachage du fichier. Copiez cela dans votre fichier «hashes.txt» et enregistrez-le. Répétez cette opération en ajoutant chaque fichier à une nouvelle ligne dans le fichier "hashes.txt", jusqu'à ce que vous ayez un hachage pour chaque mot de passe que vous utilisez régulièrement. Ensuite, juste pour le plaisir, mettez le hachage pour le mot «mot de passe» comme dernière ligne.

Il convient de noter ici que MD5 n'est pas un très bon format pour stocker les hachages de mot de passe - il est assez rapide à calculer, ce qui rend le forçage brutal plus viable. Comme nous effectuons des tests destructifs, c'est en fait un avantage pour nous. Dans une vraie fuite de mot de passe, nos mots de passe seraient hachés avec Scrypt ou une autre fonction de hachage sécurisée, qui sont plus lents à tester. En utilisant MD5, nous pouvons essentiellement simuler le fait de lancer beaucoup plus de puissance et de temps de traitement au problème que nous n'en avons réellement.

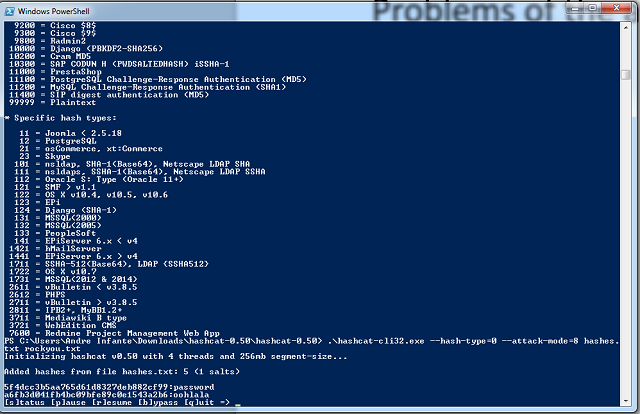

Ensuite, assurez-vous que le fichier «hashes.txt» a été enregistré et ouvrez Windows PowerShell. Accédez au dossier Hashcat (cd .. monte d'un niveau, ls répertorie les fichiers actuels, et cd [nom de fichier] entre dans un dossier du répertoire courant). Tapez maintenant ./hashcat-cli32.exe –hash-type = 0 –attack-mode = 8 hashes.txt rockyou.txt.

Cette commande dit essentiellement «Exécutez l'application Hashcat. Réglez-le pour qu'il fonctionne sur les hachages MD5 et utilisez une attaque en «mode prince» (qui utilise une variété de stratégies différentes pour créer des variations sur les mots de la liste). Essayez de casser les entrées du fichier ‘hashes.txt’ et utilisez le fichier ‘rockyou.txt’ comme dictionnaire.

Appuyez sur Entrée et acceptez le CLUF (qui dit essentiellement "Je jure que je ne piraterai rien avec ça"), puis laissez-le s'exécuter. Le hachage du mot de passe devrait apparaître dans une seconde ou deux. Après ça, c'est juste une question d'attente. Des mots de passe faibles apparaîtront en quelques minutes sur un processeur rapide et moderne. Les mots de passe normaux apparaîtront dans quelques heures à un jour ou deux. Les mots de passe forts peuvent prendre très longtemps. Un de mes anciens mots de passe a été cassé en moins de dix minutes.

Vous pouvez laisser cela fonctionner aussi longtemps que vous en avez envie. Je suggère au moins du jour au lendemain, ou sur votre PC pendant que vous êtes au travail. Si vous le faites 24 heures, votre mot de passe est probablement assez fort pour la plupart des applications - bien que ce ne soit pas une garantie. Les pirates peuvent être disposés à exécuter ces attaques pendant une longue période ou avoir accès à une meilleure liste de mots. En cas de doute sur la sécurité de votre mot de passe, procurez-vous-en un meilleur.

Mon mot de passe a été cassé: et maintenant?

Il est plus que probable que certains de vos mots de passe n’ont pas résisté. Alors, comment pouvez-vous générer des mots de passe forts pour les remplacer? En fait, une technique vraiment puissante (popularisé par xkcd) sont des phrases de passe. Ouvrez le livre le plus proche, passez à une page au hasard et posez votre doigt sur une page. Prenez le nom, le verbe, l'adjectif ou l'adverbe le plus proche, et souvenez-vous-en. Lorsque vous en avez quatre ou cinq, écrasez-les ensemble sans espaces, nombres ou majuscules. N'UTILISEZ PAS «correcthorsebatterystaple». Il est malheureusement devenu populaire en tant que mot de passe et est inclus dans de nombreuses listes de mots.

Un exemple de mot de passe que je viens de générer à partir d'une anthologie de science-fiction qui était assise sur ma table basse est "leanedsomeartisansharmingdarling" (ne l'utilisez pas non plus). C'est beaucoup plus facile à retenir qu'une chaîne arbitraire de lettres et de chiffres, et c'est probablement plus sûr. Les anglophones natifs ont un vocabulaire de travail d'environ 20 000 mots. Par conséquent, pour une séquence de cinq mots communs choisis au hasard, il y a 20 000 ^ 5, soit environ trois sextillions de combinaisons possibles. Ceci est bien au-delà de la portée de toute attaque actuelle par force brute.

En revanche, un mot de passe de huit caractères choisi au hasard serait synthétisé en termes de caractères, avec environ 80 possibilités, notamment des majuscules, des minuscules, des chiffres, des caractères et des espaces. 80 ^ 8 n'est qu'un quadrillion. Cela semble encore gros, mais le casser est en fait dans le domaine des possibilités. Compte tenu de dix ordinateurs de bureau haut de gamme (dont chacun peut faire environ dix millions de hachages par seconde), que pourrait être forcé brutalement en quelques mois - et la sécurité s'effondre complètement si ce n'est pas réellement Aléatoire. C'est aussi beaucoup plus difficile à retenir.

Une autre option consiste à utiliser un gestionnaire de mots de passe, qui peut générer des mots de passe sécurisés pour vous à la volée, qui peuvent tous être «déverrouillés» à l'aide d'un seul mot de passe principal. Vous devez toujours choisir un très bon mot de passe principal (et si vous l'oubliez, vous avez des problèmes) - mais si votre hachage de mot de passe est divulgué dans une violation de site Web, vous disposez d'une couche de sécurité supplémentaire solide.

Vigilance constante

Une bonne sécurité par mot de passe n'est pas très difficile, mais elle nécessite que vous soyez conscient du problème et que vous preniez des mesures pour rester en sécurité. Ce type de test destructif peut être un bon réveil. C'est une chose de savoir, intellectuellement, que vos mots de passe peuvent être non sécurisés. C’est une autre chose de le voir sortir de Hashcat après quelques minutes.

Comment vos mots de passe ont-ils résisté? Faites le nous savoir dans les commentaires!

Écrivain et journaliste basé dans le sud-ouest, André est assuré de rester fonctionnel jusqu'à 50 degrés Celsius et est étanche jusqu'à une profondeur de douze pieds.