Publicité

Bonne nouvelle pour quiconque est touché par Cryptolocker. Les sociétés de sécurité informatique FireEye et Fox-IT ont lancé un service tant attendu pour décrypter les fichiers pris en otage par le ransomware notoire Ne tombez pas dans le piège des escrocs: un guide sur les ransomwares et autres menaces Lire la suite .

Cela survient peu de temps après que des chercheurs travaillant pour Kyrus Technology ont publié un article de blog détaillant comment CryptoLocker fonctionne, ainsi que la façon dont ils l'ont inversée pour acquérir la clé privée utilisée pour chiffrer des centaines de milliers de des dossiers.

Le cheval de Troie CryptoLocker a été découvert pour la première fois par Dell SecureWorks en septembre dernier. Il fonctionne en cryptant les fichiers qui ont des extensions de fichier spécifiques, et en les décryptant uniquement une fois qu'une rançon de 300 $ a été payée.

Bien que le réseau qui desservait le cheval de Troie ait finalement été supprimé, des milliers d'utilisateurs restent séparés de leurs fichiers. Jusqu'à maintenant.

Avez-vous été touché par Cryptolocker? Vous voulez savoir comment récupérer vos fichiers? Lire la suite pour plus d'informations.

Cryptolocker: Récapitulons

Lorsque Cryptolocker a fait irruption pour la première fois sur la scène, je l'ai décrit commemalware le plus méchant jamais CryptoLocker est le malware le plus méchant jamais créé et voici ce que vous pouvez faireCryptoLocker est un type de logiciel malveillant qui rend votre ordinateur entièrement inutilisable en cryptant tous vos fichiers. Il exige ensuite un paiement monétaire avant que l'accès à votre ordinateur ne soit rendu. Lire la suite ‘. Je vais m'en tenir à cette déclaration. Une fois qu'il aura mis la main sur votre système, il saisira vos fichiers avec un cryptage presque incassable et vous facturera un petite fortune en Bitcoin pour les récupérer.

Il n'a pas seulement attaqué les disques durs locaux non plus. S'il y avait un disque dur externe ou un lecteur réseau mappé connecté à un ordinateur infecté, il serait également attaqué. Cela a causé des ravages dans les entreprises où les employés collaborent souvent et partagent des documents sur des disques de stockage connectés au réseau.

La propagation virulente de CryptoLocker était également quelque chose à voir, tout comme la quantité phénoménale d'argent qu'elle a tirée. Gamme d'estimations à partir de 3 M $ à un stupéfiant 27 millions de dollars, alors que les victimes payaient la rançon demandée en masse, désireuses de récupérer leurs dossiers.

Peu de temps après, les serveurs utilisés pour servir et contrôler le malware Cryptolocker ont été supprimés dans ‘Tovar opérationnel», Et une base de données des victimes a été récupérée. Ce sont les efforts combinés des forces de police de plusieurs pays, dont les États-Unis, le Royaume-Uni, et la plupart des pays européens, et a vu le meneur du gang derrière le malware accusé par le FBI.

Ce qui nous amène à aujourd'hui. CryptoLocker est officiellement mort et enterré, bien que de nombreuses personnes ne puissent pas accéder à leur les fichiers saisis, en particulier après la suppression des serveurs de paiement et de contrôle dans le cadre de l'opération Serveur.

Mais il y a encore de l’espoir. Voici comment CryptoLocker a été inversé et comment récupérer vos fichiers.

Comment Cryptolocker a été inversé

Après que Kyrus Technologies a procédé au reverse engineering de CryptoLocker, la prochaine chose qu'ils ont faite a été de développer un moteur de décryptage.

Les fichiers cryptés avec le malware CryptoLocker suivent un format spécifique. Chaque fichier chiffré est réalisé avec une clé AES-256 unique à ce fichier particulier. Cette clé de chiffrement est ensuite chiffrée avec une paire de clés publique / privée, en utilisant un algorithme RSA-2048 presque imperméable plus puissant.

La clé publique générée est unique pour votre ordinateur, pas le fichier crypté. Ces informations, conjuguées à une compréhension du format de fichier utilisé pour stocker les fichiers cryptés, ont permis à Kyrus Technologies de créer un outil de décryptage efficace.

Mais il y avait un problème. Bien qu'il existe un outil pour décrypter les fichiers, il était inutile sans les clés de cryptage privées. En conséquence, la seule façon de déverrouiller un fichier chiffré avec CryptoLocker était avec la clé privée.

Heureusement, FireEye et Fox-IT ont acquis une proportion importante des clés privées Cryptolocker. Les détails sur la façon dont ils ont géré cela sont minces sur le terrain; ils disent simplement qu’ils les ont obtenus grâce à «divers partenariats et engagements de rétro-ingénierie».

Cette bibliothèque de clés privées et le programme de décryptage créé par Kyrus Technologies signifie que les victimes de CryptoLocker maintenant avoir un moyen de récupérer leurs fichiers, et sans frais pour eux. Mais comment l'utilisez-vous?

Décryptage d'un disque dur infecté par CryptoLocker

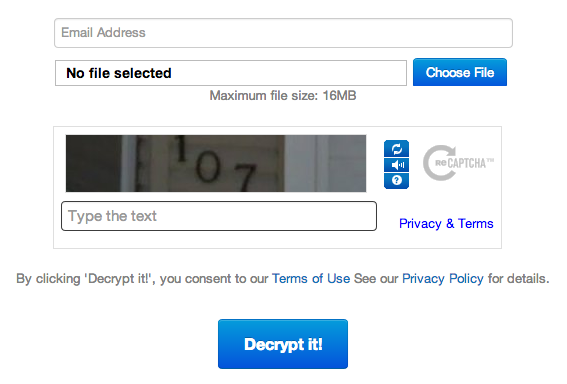

Tout d'abord, accédez à decryptcryptolocker.com. Vous aurez besoin d'un exemple de fichier qui a été chiffré avec le logiciel malveillant Cryptolocker.

Ensuite, téléchargez-le sur le site Web DecryptCryptoLocker. Cela sera ensuite traité et (espérons-le) retournera la clé privée associée au fichier qui vous sera ensuite envoyée par e-mail.

Ensuite, il s'agit de télécharger et d'exécuter un petit exécutable. Cela s'exécute sur la ligne de commande et nécessite que vous spécifiez les fichiers que vous souhaitez décrypter, ainsi que votre clé privée. La commande pour l'exécuter est:

Decryptolocker.exe –key “

”

Juste pour réitérer - Cela ne s'exécutera pas automatiquement sur tous les fichiers concernés. Vous devrez soit créer un script avec Powershell ou un fichier batch, soit l'exécuter manuellement fichier par fichier.

Alors, quelle est la mauvaise nouvelle?

Mais ce ne sont pas toutes de bonnes nouvelles. Il existe un certain nombre de nouvelles variantes de CryptoLocker qui continuent de circuler. Bien qu'ils fonctionnent de manière similaire à CryptoLocker, il n'y a pas encore de solution pour eux, à part payer la rançon.

Encore de mauvaises nouvelles. Si vous avez déjà payé la rançon, vous ne verrez probablement plus jamais cet argent. Bien que d'excellents efforts aient été déployés pour démanteler le réseau CryptoLocker, aucun de l'argent gagné grâce au malware n'a été récupéré.

Il y a une autre leçon, plus pertinente à apprendre ici. Beaucoup de gens ont décidé d'essuyer leurs disques durs et de recommencer plutôt que de payer la rançon. C'est compréhensible. Cependant, ces personnes ne pourront pas profiter de DeCryptoLocker pour récupérer leurs fichiers.

Si vous obtenez frapper avec un ransomware similaire Ne payez pas - Comment battre Ransomware!Imaginez simplement que quelqu'un se présente à votre porte et dise: "Hé, il y a des souris dans votre maison que vous ne connaissiez pas. Donnez-nous 100 $ et nous nous en débarrasserons. "Voici le Ransomware ... Lire la suite et vous ne voulez pas payer, vous voudrez peut-être investir dans un disque dur externe bon marché ou une clé USB et copier vos fichiers cryptés. Cela laisse ouverte la possibilité de les récupérer ultérieurement.

Parlez-moi de votre expérience CryptoLocker

Avez-vous été touché par Cryptolocker? Avez-vous réussi à récupérer vos fichiers? Parle-moi de ça. La boîte de commentaires est ci-dessous.

Crédits photo: Verrouillage du système (Yuri Samoiliv), Disque dur externe OWC (Karen).

Matthew Hughes est un développeur de logiciels et écrivain de Liverpool, en Angleterre. Il est rarement trouvé sans une tasse de café noir fort dans sa main et adore absolument son Macbook Pro et son appareil photo. Vous pouvez lire son blog sur http://www.matthewhughes.co.uk et suivez-le sur twitter à @matthewhughes.