Publicité

Il y a de bonnes nouvelles pour toute personne affectée par les ransomwares CrypBoss, HydraCrypt et UmbreCrypt. Fabien Ousar, chercheur chez Emsisoft, a réussi à les désosser, et dans le processus a publié un programme capable de décrypter des fichiers qui seraient autrement perdus.

Ces trois programmes malveillants sont très similaires. Voici ce que vous devez savoir à leur sujet et comment récupérer vos fichiers.

Rencontre avec la famille CrypBoss

La création de logiciels malveillants a toujours été une industrie artisanale d'un milliard de dollars. Les développeurs de logiciels mal intentionnés écrivent de nouveaux programmes malveillants et les vendent aux enchères à des criminels organisés dans les coins les plus sombres de le web sombre Voyage dans le Web caché: un guide pour les nouveaux chercheursCe manuel vous fera parcourir les nombreux niveaux du Web profond: bases de données et informations disponibles dans les revues académiques. Enfin, nous arriverons aux portes de Tor. Lire la suite .

Ces criminels les distribuent ensuite partout, infectant ainsi des milliers de machines et faisant un somme d'argent impie Qu'est-ce qui motive les gens à pirater les ordinateurs? Astuce: argentLes criminels peuvent utiliser la technologie pour gagner de l'argent. Tu sais ça. Mais vous seriez surpris à quel point ils peuvent être ingénieux, du piratage et de la revente de serveurs à leur reconfiguration en tant que mineurs Bitcoin lucratifs. Lire la suite .

Il semble que c'est ce qui s'est passé ici.

Les deux HydraCrypt et UmbreCrypt sont des variantes légèrement modifiées d'un autre programme malveillant appelé CrypBoss. En plus d'avoir une ascendance partagée, ils sont également distribués via le kit d'exploit du pêcheur, qui utilise la méthode des téléchargements au volant pour infecter les victimes. Dann Albright a abondamment écrit sur les kits d'exploit Voici comment ils vous piratent: le monde trouble des kits d'exploitationLes escrocs peuvent utiliser des suites logicielles pour exploiter les vulnérabilités et créer des logiciels malveillants. Mais que sont ces kits d'exploit? D'où viennent-ils? Et comment les arrêter ? Lire la suite autrefois.

Il y a eu beaucoup de recherches sur la famille CrypBoss par certains des plus grands noms de la recherche en sécurité informatique. Le code source de CrypBoss a été divulgué l'année dernière sur PasteBin et a été presque immédiatement dévoré par la communauté de la sécurité. À la fin de la semaine dernière, McAfee a publié l'une des meilleures analyses d'HydraCrypt, ce qui explique son fonctionnement à ses niveaux les plus bas.

Les différences entre HydraCrypt et UmbreCrypt

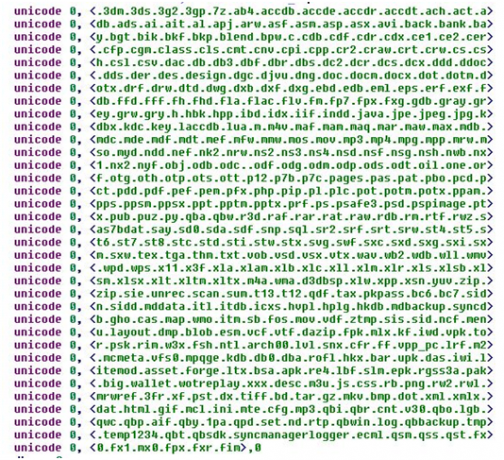

En termes de fonctionnalités essentielles, HydraCrypt et UmbreCrypt font tous deux la même chose. Lorsqu'ils infectent un système pour la première fois, ils commencent à crypter les fichiers en fonction de leur extension de fichier, en utilisant une forme forte de cryptage asymétrique.

Ils ont également d'autres comportements non essentiels qui sont assez courants dans les logiciels de ransomware.

Par exemple, les deux permettent à l'attaquant de télécharger et d'exécuter des logiciels supplémentaires sur la machine infectée. Les deux suppriment les clichés instantanés des fichiers cryptés, ce qui rend impossible leur restauration.

La plus grande différence entre les deux programmes est peut-être la manière dont ils « rançonnent » les fichiers.

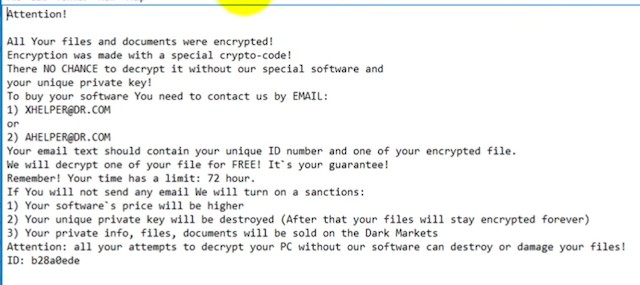

UmbreCrypt est très pratique. Il indique aux victimes qu'elles ont été infectées et qu'il n'y a aucune chance qu'elles récupèrent leurs fichiers sans coopérer. Pour que la victime lance le processus de décryptage, elle doit envoyer un e-mail à l'une des deux adresses. Ceux-ci sont hébergés respectivement sur « engineer.com » et « consultant.com ».

Peu de temps après, quelqu'un d'UmbreCrypt répondra avec les informations de paiement. L'avis de ransomware n'indique pas à la victime combien elle va payer, bien qu'il indique à la victime que les frais seront multipliés si elle ne paie pas dans les 72 heures.

De manière hilarante, les instructions fournies par UmbreCrypt disent à la victime de ne pas leur envoyer de courrier électronique avec « des menaces et de l'impolitesse ». Ils fournissent même un exemple de format de courrier électronique que les victimes peuvent utiliser.

HydraCrypt diffère légèrement dans la façon dont leur demande de rançon est loin plus menaçant.

Ils disent qu'à moins que la victime ne paie pas dans les 72 heures, ils prononceront une sanction. Cela peut être une augmentation de la rançon ou la destruction de la clé privée, rendant ainsi impossible le décryptage des fichiers.

Ils menacent également de divulguer les informations privées Voici combien votre identité pourrait valoir sur le Dark WebIl est inconfortable de se considérer comme une marchandise, mais toutes vos informations personnelles, du nom et de l'adresse aux coordonnées bancaires, valent quelque chose pour les cybercriminels. Combien valez-vous ? Lire la suite , fichiers et documents des non-payeurs sur le Dark web. Cela le rend un peu rare parmi les ransomwares, car il a une conséquence bien pire que de ne pas récupérer vos fichiers.

Comment récupérer vos fichiers

Comme nous l'avons mentionné précédemment, Fabian Wosar d'Emisoft a réussi à casser le cryptage utilisé et a publié un outil pour récupérer vos fichiers, appelé DécrypterHydraCrypt.

Pour que cela fonctionne, vous devez avoir deux fichiers à portée de main. Il doit s'agir de n'importe quel fichier crypté, plus une copie non cryptée de ce fichier. Si vous avez un document sur votre disque dur que vous avez sauvegardé sur Google Drive ou votre compte de messagerie, utilisez-le.

Sinon, si vous ne l'avez pas, recherchez simplement un fichier PNG crypté et utilisez tout autre fichier PNG aléatoire que vous créez vous-même ou téléchargez sur Internet.

Ensuite, faites-les glisser et déposez-les dans l'application de décryptage. Il entrera alors en action et commencera à essayer de déterminer la clé privée.

Vous devez être averti que cela ne sera pas instantané. Le décrypteur effectuera des calculs assez compliqués pour déterminer votre clé de décryptage, et ce processus peut potentiellement prendre plusieurs jours, en fonction de votre processeur.

Une fois la clé de déchiffrement établie, une fenêtre s'ouvrira et vous permettra de sélectionner les dossiers dont vous souhaitez déchiffrer le contenu. Cela fonctionne de manière récursive, donc si vous avez un dossier dans un dossier, vous n'aurez qu'à sélectionner le dossier racine.

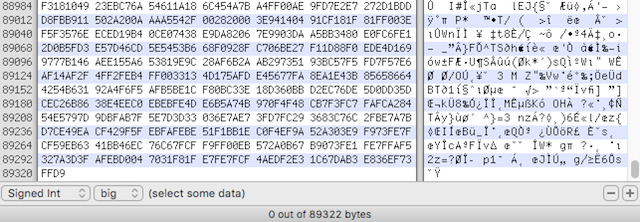

Il convient de noter que HydraCrypt et UmbreCrypt ont un défaut, dans lequel les 15 derniers octets de chaque fichier crypté sont irrémédiablement endommagés.

Cela ne devrait pas trop vous déranger, car ces octets sont généralement utilisés pour le remplissage ou les métadonnées non essentielles. Duvet, en gros. Mais si vous ne pouvez pas ouvrir vos fichiers décryptés, essayez de les ouvrir avec un outil de restauration de fichiers.

Pas de chance?

Il est possible que cela ne fonctionne pas pour vous. Cela peut être pour plusieurs raisons. Le plus probable est que vous essayez de l'exécuter sur un programme de ransomware qui n'est pas HydraCrypt, CrypBoss ou UmbraCrypt.

Une autre possibilité est que les fabricants du logiciel malveillant l'aient modifié pour utiliser un algorithme de cryptage différent.

À ce stade, vous avez plusieurs options.

Le pari le plus rapide et le plus prometteur est de payer la rançon. Cela varie un peu, mais oscille généralement autour de 300 $ et vos fichiers seront restaurés en quelques heures.

Il va sans dire que vous avez affaire à des criminels organisés, il n'y a donc aucune garantie ils décrypteront en fait les fichiers, et si vous n'êtes pas satisfait, vous n'avez aucune chance d'obtenir un remboursement.

Vous devriez également considérer l'argument selon lequel le paiement de ces rançons perpétue la propagation de ransomware, et continue de rendre financièrement lucratif pour les développeurs d'écrire des ransomwares programmes.

La deuxième option est d'attendre dans l'espoir que quelqu'un publiera un outil de décryptage pour le malware qui vous a frappé. Cette arrivé avec CryptoLocker CryptoLocker est mort: voici comment récupérer vos fichiers ! Lire la suite , lorsque les clés privées ont été divulguées à partir d'un serveur de commande et de contrôle. Ici, le programme de décryptage était le résultat d'une fuite de code source.

Il n'y a aucune garantie pour cela cependant. Très souvent, il n'y a pas de solution technologique pour récupérer vos fichiers sans payer de rançon.

Mieux vaut prévenir que guérir

Bien sûr, le moyen le plus efficace de traiter les programmes de ransomware est de s'assurer que vous n'êtes pas infecté en premier lieu. En prenant quelques précautions simples, comme exécuter un antivirus entièrement mis à jour et ne pas télécharger de fichiers à partir d'endroits suspects, vous pouvez réduire vos risques d'infection.

Avez-vous été affecté par HydraCrypt ou UmbreCrypt? Avez-vous réussi à récupérer vos fichiers? Faites-le moi savoir dans les commentaires ci-dessous.

Crédits image: À l'aide d'un ordinateur portable, touchez le pavé tactile et le clavier (Scyther5 via ShutterStock), Bitcoin sur clavier (AztekPhoto via ShutterStock)

Matthew Hughes est un développeur et écrivain de logiciels de Liverpool, en Angleterre. Il est rarement trouvé sans une tasse de café noir fort à la main et adore absolument son Macbook Pro et son appareil photo. Vous pouvez lire son blog sur http://www.matthewhughes.co.uk et suivez-le sur Twitter à @matthewhughes.