Publicité

Avec La glamorisation hollywoodienne du piratage Comment Hollywood glorifie le piratage - et pourquoi cela est profondément faux [Opinion]Et si vous pouviez pirater le système informatique de votre école et "tweek" votre dossier de fréquentation? Cela a été accompli dans le film de 1986 Ferris Bueller's Day Off, mettant en vedette à nouveau Matthew Broderick. Et si vous pouviez pirater ... Lire la suite , il est facile de considérer les groupes de hackers comme une sorte de révolutionnaires romantiques d'arrière-scène. Mais qui sont-ils vraiment, que représentent-ils et quelles attaques ont-ils menés par le passé?

Nous voyons les histoires chaque semaine de certains pirate intrépide 10 des hackers les plus célèbres et les meilleurs au monde (et leurs histoires fascinantes)Les pirates à chapeau blanc contre les pirates à chapeau noir. Voici les meilleurs et les plus célèbres hackers de l'histoire et ce qu'ils font aujourd'hui. Lire la suite ou un groupe de hackers faisant des ravages avec leur savoir-faire technique.

Des banques volées de millions grâce à un malware crypté, ou piraté documents divulgués d'un groupe multinational. Ceci sans mentionner les millions de sites Web de petite taille et innocents (et plus sinistre) Les comptes Twitter sont mis hors ligne. Les exemples continuent indéfiniment. Mais lorsque vous l'examinez, une grande partie des attaques majeures peuvent souvent être attribuées à quelques groupes de hackers de premier plan.Voyons quelques-uns de ces groupes et ce qui les motive.

Anonyme: décentralisé mais uni

De loin, le groupe de hackers le plus connu et le plus connu est Anonymous. Il s’agit d’un réseau international clandestin de «hacktivistes» anarchiques qui est né de 4Chan, le babillard controversé basé sur l'image. Le collectif est connu du public depuis 2008 lorsqu'il a publié une vidéo YouTube (ci-dessus) donnant le ton de ce qui allait arriver. C’est dans cette vidéo que le slogan potentiel du groupe a été prononcé pour la première fois.

Le savoir est gratuit. Nous sommes anonymes. Nous sommes Légion. Nous ne pardonnons pas. Nous n'oublions pas. Attendez-nous.

Dans son premier entretien depuis qu'il est devenu informateur du FBI, ancien membre anonyme Hector Monsegur explique «Anonymous est une idée. Une idée où nous pourrions tous être anonymes…Nous pourrions tous travailler ensemble en tant que foule - unis - nous pourrions nous lever et lutter contre l'oppression. »

Depuis lors, le mystérieux groupe a lancé de nombreuses attaques contre les sites Web des ministères, Les politiciens, multinationales, les Église de Scientologie, et des centaines de comptes Twitter ISIS (pour n'en nommer que quelques uns). Il est toutefois important de noter qu’en raison d’Anonmyous étant entièrement décentralisé, il n’existe pas de «leadership» spécifique pour diriger ces campagnes. La plupart des attaques seront composées d'individus entièrement différents qui pourraient même travailler à leurs propres fins.

L'une des campagnes les plus ambitieuses du groupe a été attaque lancée contre PayPal, VISA et Mastercard (Opération Avenge Assange) en réponse à la laisse qui était accrochée autour du cou de Wikileaks.

En effet, Wikileaks était - et est toujours — dépend des dons pour rester à flot. Le gouvernement américain a mobilisé des plans pour rendre ces dons presque impossibles, étranglant ainsi la capacité du site Web à rester opérationnel. Anonymous n’aimait pas cette décision, donc l’a contrée en utilisant (très) efficacement le Canon ionique à orbite basse (LOIC). Cet outil a permis à quasiment n'importe qui d'aider aux attaques par déni de service (DDOS) sur ces sites Web gargantuesques, les mettant temporairement à genoux, et perdre les entreprises des millions de dollars Dans le processus.

Après le «succès» défendable de cette attaque, Anonymous a commencé à opérer dans une sphère beaucoup plus politique, attaquant les cartels de la drogue mexicains (qui a échoué), sites Internet lié à la pornographie enfantine et Sites Web du gouvernement israélien (en réponse à ses attaques contre la Palestine).

La façon dont Anonymous lance ces attaques est devenue presque une tradition pour le groupe: l'attaque DDOS. C’est là que le serveur d’un site Web est inondé de tant de données (paquets) qu’il ne peut pas supporter la pression. Généralement, le site est déconnecté jusqu'à ce que certains techniciens viennent résoudre le problème ou jusqu'à ce que Anonymous cesse le bombardement. Dans son fantastique New yorkais pièce sur Anonymous, David Kushner cite l'ancien Anon Approche militaire de Christopher Doyon face aux attaques DDOS du groupe:

PLF: ATTENTION: tous ceux qui soutiennent le PLF ou nous considèrent comme leurs amis - ou qui se soucient de vaincre le mal et de protéger les innocents: l'opération Peace Camp est en direct et une action est en cours. CIBLE: www.co.santa-cruz.ca.us. Feu à volonté. Répétez: FEU!

La tactique d'Anonymous va cependant au-delà de ces attaques DDOS «traditionnelles». En 2011, l'attention d'Anonymous s'est tournée vers la Tunisie (Opération Tunisie). En utilisant les contacts et les compétences à leur disposition, le groupe a assuré la révolution les rues ont reçu une large couverture médiatique, piraté des sites Web du gouvernement et distribué des manifestants. Ces paquets de soins ont depuis été distribués lors de divers rassemblements à travers le monde, offrant des scripts qui peuvent être utilisés pour empêcher l'interception du gouvernement, entre autres choses dont un révolutionnaire peut avoir besoin.

En termes de l'ensemble objectifs d'Anonyme, ceux-ci étaient assez clairement décrits dans un déclaration faire connaître l'opération Avenge Assange. La question de savoir si le groupe va réaliser ces objectifs de la bonne ou de la mauvaise façon est sujette à débat, mais c'est certainement un pas loin du ‘le faire pour le LULZ«Approche que beaucoup de gens associent à d’autres actes de désobéissance civile.

Bien que nous n'ayons pas beaucoup d'affiliation avec WikiLeaks, nous nous battons pour les mêmes raisons. Nous voulons la transparence et nous contre la censure….C'est pourquoi nous avons l'intention d'utiliser nos ressources pour sensibiliser, attaquer ceux qui sont contre et soutenir ceux qui aident à conduire notre monde vers la liberté et la démocratie.

Armée électronique syrienne (SEA): soutenir Bachar al-Assad

Cependant, tous les pirates ne se battent pas pour des idéaux libéraux plus à gauche. En 2012, Anonymous et l'armée électronique syrienne ont commencé à échanger des attaques et des menaces, ce qui a conduit à Anonymous 'déclarant la cyberguerre«Sur la MER (voir le au-dessus de la vidéo, et le La réponse de SEA ici)

Depuis 2011, la SEA, très active, agit par soutien à Le régime syrien du président Bachar al-Assad. Logiquement donc, on voit souvent l'ASE attaquer des médias occidentaux qui publient des messages antisyriens. Les étudiants universitaires (prétendaient avoir des liens avec Hezbollah, groupe militant islamiste basé au Liban) derrière ces attaques ont gagné le respect des entreprises de sécurité en ligne après avoir piraté des centaines de sites Web. Les cibles importantes comprennent New York Times, CBC, et The Washington Post, ce qui fait que beaucoup profondément préoccupé par les motifs politiques derrière le groupe.

En utilisant des logiciels malveillants, des attaques DDOS, des dégradations, du spam et du phishing, l'équipe patriotique a été prolifique à la fois dans les attaques et les farces. Du côté le plus léger du spectre, lorsque le groupe a piraté le compte Twitter de la BBC Weather, peu de dégâts ont été causés:

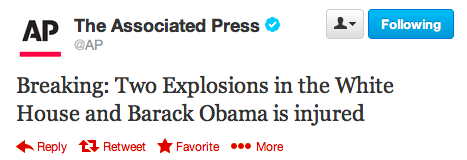

Sur le côté plus sombre, le groupe est bien connu pour utiliser des attaques de spear-phishing pour obtenir des informations de connexion aux comptes Gmail, aux profils de médias sociaux, etc. Sur 23 avril 2013 tson approche a conduit à un canular Twitter sur le compte de l'agence de presse Associated Press. Il a été faussement déclaré qu'une explosion s'était produite à la Maison Blanche, le président Obama ayant été blessé dans l'explosion. Une blague inoffensive à première vue, mais en réalité, cela a conduit à une 136 milliards de dollars de moins Indice S&P 500 sur une période d'environ 2 minutes.

Pour plonger encore plus profondément dans le terrier du lapin, la SEA a également été liée au fait de se faire passer pour des sympathisantes des rebelles syriens afin de voler des plans de guerre à utiliser dans le conflit en cours dans le pays, entraînant la mort d'un grand nombre de rebelles.

Chaos Computer Club (CCC): Révéler les failles de sécurité

Il est important de comprendre que tous les groupes de hackers n’insistent pas pour utiliser presque exclusivement des mesures illégales pour faire passer leur message. Un exemple typique est le Chaos Computer Club. En ce qui concerne les groupes de hackers européens, ils ne viennent pas plus gros que les CCC. qui compte actuellement plus de 3000 membres. Depuis sa création à Berlin au début des années 1980, le groupe a poussé sa marque personnelle d'éthique libérale partout où il le pouvait.

Cela a commencé lorsque le CCC a volé 134 000 marks allemands dans une banque de Hambourg en profitant de son accès en ligne Bildschirmtext page, seulement pour rendre l'argent le lendemain pour mettre en évidence les failles de sécurité dans les systèmes.

Comme mentionné, la majorité des attaques du groupe, contrairement à d'autres groupes de hackers, ont principalement (mais pas toujours) été légal. Dans son interview avec OWNI, Andy Müller-Maguhn, un des premiers membres du CCC, explique cette "nous avions besoin de nombreux experts juridiques pour nous conseiller sur ce que nous pouvions ou non pirater, et pour nous aider à faire la distinction entre les activités juridiques et les zones grises de la légalité ». Cette approche plus bienveillante du piratage a, selon Müller-Maguhn, conduire à la CCC devenir «Une entité acceptée et reconnue car elle œuvre depuis les années 80 à éduquer le public à la technologie».

Pratiquement tout ce que le CCC est impliqué découle d'un profond désir d'attirer l'attention sur l'utilisation abusive de – et les failles de sécurité – la technologie sur laquelle nous et nos gouvernements comptons. Cela s'accompagne souvent d'une couverture médiatique abondante, garantissant que toute connaissance découverte atteint un public aussi large que possible.

Au lendemain des révélations de Snowden, l’enthousiasme du groupe a grimpé en flèche, en particulier lorsque le débat s’est tourné vers la surveillance de masse, où se concentre leur nouvel objectif.

Il doit y avoir des conséquences. Le travail des services de renseignement doit être revu, tout comme leur droit d'exister. Si nécessaire, leurs objectifs et méthodes devront être redéfinis. …Nous devons réfléchir à la façon dont ces données [partagées] sont traitées et où elles peuvent refaire surface. Et ce n'est pas seulement le défi pour 2015, mais pour les 10 prochaines années.

Membre CCC Falk Garbsch (via DC)

Comme quelques exemples de leurs exploits, au début du CCC, vous pourriez vous attendre à voir le groupe protester contre les essais nucléaires français, voler de l'argent en direct à la télévision en utilisant défauts dans ActiveX de Microsoft technologie (1996) et briser l'algorithme de cryptage COMP128 d'une carte client GSM, permettant de cloner la carte (1998).

Plus récemment, en 2008, le CCC a souligné défauts majeurs dans un cheval de Troie fédéral que le gouvernement allemand utilisait à l'époque. Cette technologie aurait enfreint la décision de la Cour constitutionnelle, certains de ses défauts étant examinés dans le cadre du groupe. communiqué de presse sur le sujet:

Le malware peut non seulement siphonner les données intimes, mais offre également une fonctionnalité de contrôle à distance ou de porte dérobée pour télécharger et exécuter d'autres programmes arbitraires. Des défauts de conception et de mise en œuvre importants rendent toutes les fonctionnalités accessibles à tous sur Internet.

Cependant, les campagnes du CCC n'étaient pas toutes de ce genre. Un de leurs premiers projets impliqués vente de code source obtenu illégalement des systèmes des entreprises et du gouvernement américain, directement au KGB soviétique, ainsi qu'une multitude d'autres projets moins litigieux.

À quelques reprises, «Arcade» était le le plus grand spectacle de lumière du monde organisé par le Chaos Computer Club. Le collectif gère également un émission de radio hebdomadaire (Allemand), accueille un événement annuel de Pâques basé sur un atelier appelé Easterhegget organise le plus grand rassemblement annuel de hackers d’Europe, le Congrès de communication du chaos.

Tarh Andishan: la réponse de l'Iran à Stuxnet

Jusqu'à présent, les attaques mentionnées ci-dessus ont rarement, sinon jamais, menacé des millions de citoyens du monde d'un immense danger. Au cours des deux dernières années, cependant, cette tendance a pris un tournant avec l'avènement de Tarh Andishan et leur quête incessante du contrôle de systèmes et de technologies très importants.

Avec environ 20 membres, dont la plupart seraient basés à Téhéran, en Iran (ainsi que d'autres membres de la périphérie à travers le monde), Tarh Andishan montre ce qu'un groupe de hackers vraiment sophistiqué peut être capable de.

Irrité par un réseau informatique gravement endommagé grâce à un Attaque de vers Stuxnet (prétendument créé par les États-Unis et Israël), le gouvernement iranien a considérablement intensifié ses efforts de cyber-guerre, et Tahr Andishan— sens 'innovateurs’En farsi — est né.

En utilisant des systèmes automatisés de propagation de type ver, des portes dérobées, l'injection SQL, ainsi que d'autres tactiques de haut calibre, ce groupe a lancé un grand nombre d’attaques contre des organismes éminents, des systèmes gouvernementaux et militaires et des entreprises privées dans le monde entier dans le cadre de ce qu’on a appelé «l’opération Cleaver».

Selon la société de sécurité Cylance, L’opération Cleaver a ciblé 16 pays et suggère qu’une une nouvelle cyber-puissance mondiale est apparue; celui qui a déjà compromis certaines des infrastructures les plus critiques du monde », y compris les serveurs de l'US Navy, les systèmes derrière un certain nombre de sociétés, d'hôpitaux et d'universités mondiales de premier plan.

L’année dernière, le fondateur de Cylance Stuart McClure a déclaré dans un entretien avec les TechTimes cette "Ils ne recherchent pas de cartes de crédit ou de micropuces, ils renforcent leur emprise sur des dizaines de réseaux qui, s'ils étaient paralysés, affecteraient la vie de milliards de personnes ...Il y a plus de deux ans, les Iraniens ont déployé le malware Shamoon sur Saudi Aramco, l'attaque la plus destructrice contre un réseau d'entreprise à ce jour, détruisant numériquement les trois quarts des PC d'Aramco. »

Comme exemple plus domestique de la portée du groupe de hackers, ce collectif aurait également gagné accès complet aux portes des compagnies aériennes et aux systèmes de sécurité, donnant au groupe le contrôle ultime des informations d'identification des passagers / portes. Ces exemples ne sont que quelques-uns parmi tant d'autres, évoqués dans le rapport de Cylance sur Tarh Andishan (PDF). Le rapport affirme que la majorité de leurs conclusions ont été ignorées en raison du «grave risque pour la sécurité physique du monde». que le groupe pose désormais.

La complexité et les possibilités horribles des entreprises de Tarh Andishan suggèrent fortement qu'il s'agit d'un pirate informatique parrainé par l'État collectif, sans (ou pour l'instant) objectifs ou ambitions clairs, mais avec une capacité terrifiante à compromettre même les systèmes les plus sûrs.

Ce n'est que la pointe de l'iceberg

Ces quatre exemples ne sont que la pointe de l'iceberg en ce qui concerne les groupes de hackers. De Escouade de lézards à APT28, le filet est inondé de groupes qui cherchent à compromettre les systèmes que ce soit pour des raisons politiques ou simplement pour les lulz. Cependant, seuls quelques-uns sont responsables d'une bonne partie des attaques les plus médiatisées que nous voyons dans les médias. Que nous soyons d'accord ou non avec leur approche Quelle est la différence entre un bon pirate informatique et un mauvais pirate informatique? [Opinion]De temps en temps, nous entendons quelque chose dans les nouvelles au sujet des pirates qui détruisent des sites, exploitent un multitude de programmes, ou menaçant de se frayer un chemin dans des zones de haute sécurité où ils ne devrait pas appartenir. Mais si... Lire la suite , leurs capacités sont parfois choquantes, et presque toujours impressionnantes. La «culture des hackers» n’est cependant pas en train de disparaître, et nous ne pouvons de ce type d'activité à l'avenir, et cela deviendra de plus en plus sophistiqué au fil du temps sur.

Tout ce que nous pouvons faire, c'est espérer que ses résultats négatifs seront en quelque sorte réduits au minimum.

Que pensez-vous de ce type d'activité en ligne? Est-ce un aspect inévitable de la technologie moderne, ou est-ce quelque chose que nous avoir pour réprimer?

Crédit d'image: Anonyme en la operación Goya par Gaelx via Flickr

Rob Nightingale est diplômé en philosophie de l'Université de York, Royaume-Uni. Il a travaillé en tant que responsable des médias sociaux et consultant pendant plus de cinq ans, tout en donnant des ateliers dans plusieurs pays. Au cours des deux dernières années, Rob a également été rédacteur technologique et est le responsable des médias sociaux de MakeUseOf et l'éditeur de la newsletter. Vous le trouverez généralement en train de…