Publicité

Heureusement, le fuites de photos de célébrités des derniers mois semblent s'être écoulés. Cet evènement Apple étudie les nus de célébrités, YouTube présente Tip Jar, et plus encore... [Recueil de nouvelles techniques]En outre, dans l'attente du ralentissement Internet, Windows XP se rapproche de 1% de la mort, jouez gratuitement à Star Citizen, au nouveau navigateur Web Raspberry Pi et aux appareils portables que nous avons évités de justesse. Lire la suite - dénommé The Fappening, Celebgate, et une variété d'autres noms - a vu quelque 500 photos indécentes de des célébrités, dont Jennifer Lawrence, Mary Elizabeth Winstead et Kaley Cuoco, ont été divulguées au public en ligne.

Cette forme d'invasion aurait pu arriver à n'importe qui, et c'est probablement le cas à un moment donné - vous ne l'entendez simplement pas signalée lorsque seuls quelques roturiers sont touchés. J'espère que vous n'aurez jamais à vivre un événement aussi embarrassant; si vous suivez ces conseils, vous ne le ferez pas.

Regardez ce que vous enregistrez en premier lieu

Il y a eu beaucoup de débats à ce sujet, et l'intention ici n'est pas de blâmer les victimes. Cependant, il est important de se rappeler que s'il n'y a pas de photos nues (ou tout autre type de fichiers incriminants) sur votre téléphone, elles ne peuvent pas être volées par d'autres. Même avec un application de messagerie sécurisée 6 applications de messagerie iOS sécurisées qui prennent la confidentialité très au sérieuxVous n'avez pas envie que vos messages soient lus par des parties indésirables? Obtenez une application de messagerie sécurisée et ne vous inquiétez plus. Lire la suite , vous n'avez aucune garantie de protection. Lors de l'utilisation Snapchat, le messager d'images jetable Envoyez des photos et des vidéos autodestructrices risquées avec Snapchat [iOS et Android]Vous voulez donc envoyer par SMS à quelqu'un une photo ou une vidéo privée de vous-même, mais vous savez que les images et les vidéos peuvent être partagées et diffusées sur Internet très rapidement. Et bien ça ... Lire la suite par exemple, tout ce que le destinataire d'une photo illicite a à faire est prendre une capture d'écran Le guide ultime sur la façon de prendre une capture d'écranLa plupart des gens penseraient que la capture d'écran était un processus simple et direct, et que ce serait la même chose sur chaque plate-forme rencontrée. Eh bien, ils auraient tort. Le processus de capture d'écran ... Lire la suite ; alors qui sait où il se répandra?

À cette fin, faites attention à ce qui se trouve sur vos appareils. Si vous devez garder quelque chose d’embarrassant, assurez-vous de les chiffrer sur votre téléphone Comment crypter des données sur votre smartphoneAvec le scandale Prism-Verizon, ce qui se serait passé, c'est que la National Security Agency (NSA) des États-Unis d'Amérique a procédé à des fouilles de données. Autrement dit, ils ont parcouru les registres d'appels de ... Lire la suite ; Chris a donné quatre raisons pour lesquelles le cryptage est une bonne idée Pas seulement pour les paranoïdes: 4 raisons de crypter votre vie numériqueLe cryptage n'est pas seulement réservé aux théoriciens du complot paranoïaque, ni aux geeks de la technologie. Le chiffrement est quelque chose dont chaque utilisateur d'ordinateur peut bénéficier. Les sites Web technologiques écrivent sur la façon dont vous pouvez crypter votre vie numérique, mais ... Lire la suite si vous avez besoin de plus de conviction.

Gardez des mots de passe solides et un accès restreint

Initialement, iCloud a été blâmé pour les fuites de photos, mais il a été décidé plus tard que l'attaque visait des noms d'utilisateur, des mots de passe et questions de sécurité Comment créer une question de sécurité que personne d'autre ne peut devinerCes dernières semaines, j'ai beaucoup écrit sur la façon de rendre les comptes en ligne récupérables. Une option de sécurité typique consiste à configurer une question de sécurité. Bien que cela offre potentiellement un moyen rapide et facile de ... Lire la suite . Cela nous indique que le service où les photos ont été stockées n'était pas à blâmer, mais que l'agresseur était probablement en mesure de s'introduire dans les comptes. Par conséquent, il est important de rendre vos mots de passe aussi hermétiques que possible.

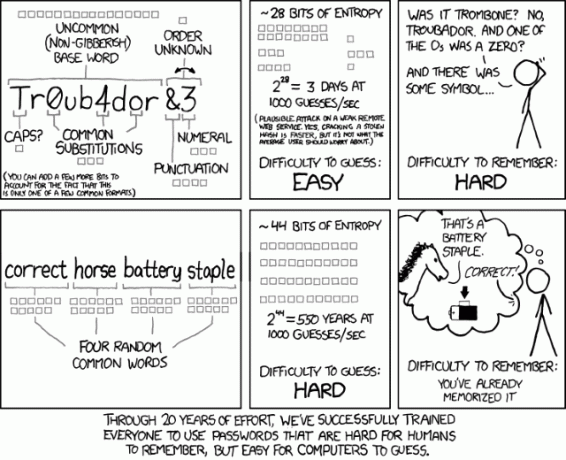

Si vous avez besoin de conseils pour regrouper vos mots de passe, nous avons méthodes comparées de gestion des mots de passe Comparaison de 5 outils de gestion des mots de passe: trouvez celui qui vous convientIl est crucial de choisir une sorte de stratégie de gestion des mots de passe pour gérer l'énorme quantité de mots de passe dont nous avons besoin. Si vous êtes comme la plupart des gens, vous stockez probablement vos mots de passe dans votre cerveau. Pour s'en souvenir ... Lire la suite ; Dernier passage est un outil génial pour simplifier le processus de mot de passe Le guide complet pour simplifier et sécuriser votre vie avec LastPass et XmarksAlors que le cloud signifie que vous pouvez facilement accéder à vos informations importantes où que vous soyez, cela signifie également que vous avez beaucoup de mots de passe à suivre. C'est pourquoi LastPass a été créé. Lire la suite , ou si vous préférez la méthode à l'ancienne, assurez-vous de suivre conseils pour créer un mot de passe mémorable mais solide 6 conseils pour créer un mot de passe incassable dont vous vous souviendrezSi vos mots de passe ne sont pas uniques et incassables, vous pourriez aussi bien ouvrir la porte d'entrée et inviter les voleurs à déjeuner. Lire la suite .

Bien que nous parlions de mots de passe, il est important de vous assurer de les conserver pour vous. Si vous ne feriez pas confiance à quelqu'un avec votre numéro de carte de crédit, ne partagez pas ses mots de passe avec lui. Évidemment, votre conjoint est un cas spécial, mais ceux-ci devraient être rares.

Si vous avez déjà transmis ces informations personnelles, faites-vous plaisir et changez vos mots de passe. Vous n'avez pas besoin d'être hyper-sensible et de les changer une fois par semaine ou autre, mais c'est une bonne idée si vous avez été laxiste par le passé.

Profitez de l'authentification à deux facteurs

Authentification à deux facteurs Qu'est-ce que l'authentification à deux facteurs et pourquoi l'utiliser?L'authentification à deux facteurs (2FA) est une méthode de sécurité qui nécessite deux façons différentes de prouver votre identité. Il est couramment utilisé dans la vie quotidienne. Par exemple, payer avec une carte de crédit ne nécessite pas seulement la carte, ... Lire la suite ajoute une couche de sécurité supplémentaire à tout compte qui le prend en charge. En plus de votre mot de passe (quelque chose que vous savez), pour accéder à votre compte, quelqu'un doit avoir un code de votre téléphone (quelque chose que vous avez). Il n'est pas à 100% à l'épreuve des balles, et cela peut sembler gênant au début, mais la sécurité supplémentaire qu'il apporte vaut bien tout petit tracas. Si une personne malveillante déchiffre votre mot de passe, elle sera toujours verrouillée sans code.

Nous avons écrit sur le services les plus critiques pour permettre l'authentification à deux facteurs Verrouillez ces services maintenant avec une authentification à deux facteursL'authentification à deux facteurs est le moyen intelligent de protéger vos comptes en ligne. Jetons un coup d'œil à quelques-uns des services que vous pouvez verrouiller avec une meilleure sécurité. Lire la suite et recommander utiliser Authy comme votre principal La vérification en deux étapes peut-elle être moins irritante? Quatre hacks secrets garantis pour améliorer la sécuritéVoulez-vous une sécurité de compte à l'épreuve des balles? Je suggère fortement d'activer ce que l'on appelle l'authentification "à deux facteurs". Lire la suite application génératrice de code. Enfin, si vous êtes intéressé, TwoFactorAuth.org répertorie tous les détails de la compatibilité à deux facteurs pour des centaines de sites Web; votre banque ou vos sites de vente préférés pourraient également vous l'offrir!

Restez en charge de vos comptes

Ce n'est pas un secret que Facebook change de fonctionnement Facebook modifie votre fil d'actualité, Apple protège votre vie privée, etc. [Recueil de nouvelles techniques]De plus, Twitpic vit, Amazon achète .Buy, BlackBerry imite Porsche, Aubrey Plaza est Grumpy Cat et l'iPhone 6 tombe. Lire la suite souvent, et cela inclut malheureusement les paramètres de confidentialité. Pour cette raison, vous devez rester vigilant et vérifier régulièrement ce que vous partagez; Menu de confidentialité plus récent de Facebook Assurez-vous que vous êtes en sécurité avec les nouveaux paramètres de confidentialité de Facebook: un guide completFacebook signifie également deux autres choses: des changements fréquents et des problèmes de confidentialité. S'il y a une chose que nous avons apprise sur Facebook, c'est qu'ils ne se soucient pas vraiment de ce que nous aimons ou de notre vie privée. Ils ne devraient pas non plus ... Lire la suite aide, mais cela pourrait aussi changer. Avez-vous ajouté des applications tierces? Si oui, rendez-vous sur vos applications autorisées sur Facebook et assurez-vous que la liste est sûre et à jour. Toutes les entrées que vous n'avez pas utilisées depuis longtemps ou dont vous n'avez jamais entendu parler auparavant devraient être jetées.

Plus vous partagez d'informations avec vous et d'images que vous partagez avec le public, plus vous risquez de porter atteinte à votre sécurité. Il n'y a rien de mal à partager sur Facebook ou d'autres médias sociaux; assurez-vous simplement de connaître votre public. Passez en revue votre liste d'amis une fois par mois pour vous assurer que vous n'avez pas demandes acceptées Demandes d'amis Facebook: règles non écrites et paramètres masquésSi vous avez des questions telles que "Pourquoi ne puis-je pas ami sur Facebook?" alors vous avez besoin de ce guide pour les demandes d'amis Facebook. Lire la suite de quelqu'un de bizarre ou de quelqu'un que vous ne connaissez pas bien. Un bon test de votre état de confidentialité actuel se trouve sur votre Chronologie: cliquez sur le menu à trois points à droite de Afficher le journal d'activité et choisissez Voir comme… pour voir à quoi ressemble votre page pour le public.

Une autre bonne idée est de Google vous-même Le défi Google Yourself [INFOGRAPHIC]Ils l'appellent "ego surfing" - lorsque vous vous asseyez devant l'ordinateur, allez sur Google (ou sur le moteur de recherche que vous préférez) et découvrez quelles informations vous concernant en ligne. JE... Lire la suite parfois. Connaître les premiers résultats qui apparaissent lorsque quelqu'un vous recherche vous aide à estimer la quantité de vos données personnelles qui sont immédiatement accessibles. Si vous trouvez quelque chose que vous ne voulez pas, identifiez le site sur lequel il se trouve et corrigez-le dès que possible.

Prenons un exemple de véritable hack pour illustrer un autre point. Scarlett Johannson a été victime il y a quelques annéeset son pirate avait utilisé le Mot de passe oublié fonctionner avec des informations Internet facilement accessibles pour accéder à son compte. Pendant son séjour, il a configuré le transfert pour envoyer chaque message de sa boîte de réception à une adresse e-mail qu'il pouvait surveiller. Cela lui a permis de continuer à lire ses messages même si elle avait changé son mot de passe.

La leçon ici est de garder un œil sur vos messages sortants sur tous les sites. Vous avez sûrement vu un arnaque sur les réseaux sociaux 5 façons de repérer les escroqueries sur les réseaux sociaux et les applications escrocsFacebook est une énorme plateforme pour toutes sortes d'escroqueries. Le nettoyage après être tombé amoureux est une douleur; examinons quelques façons de les identifier et de les éviter. Lire la suite où le compte d'un ami est compromis et vous envoie un lien vers un site Web indésirable ou pire. Souvent, les gens n'ont aucune idée que cela s'est produit jusqu'à ce que leurs amis le leur disent, et quelqu'un qui n'est pas technophile peut déjà être tombé dans le piège. Soyez diligent et assurez-vous que personne n'utilise votre compte en silence.

Vous! = Jennifer Lawrence

Avec ces conseils, vous êtes beaucoup moins susceptible de devenir victime d'une atteinte à la vie privée. Étant donné que vous n'êtes probablement pas une personne bien connue comme ces femmes, il y a moins de risque, mais sachez que vous êtes quand même une cible.

Maintenant que vous vous êtes assuré, asseyez-vous et profitez de la prise la plus légère: le tweets les plus drôles sur la fuite de célébrités nues Titillating Tweets: Les 18 réactions les plus drôles à la fuite de célébrités nues [Web étrange et merveilleux]Les opinions sur cette saga ont varié. Nous ne sommes pas ici pour prêcher, donc, présentés sans jugement sur leur pertinence, voici quelques-uns des tweets les plus drôles qui soient apparus sur Twitter après. Lire la suite .

Quelles autres méthodes vous protègent contre le piratage? Avez-vous des histoires de victimes? Laissez un commentaire!

Crédits image: Cambrioleur Via Shutterstock, L'index Via Shutterstock, Souris et clé via morgue; Mots de passe xkcd via xkcd; PIN Hand via Shutterstock

Ben est rédacteur en chef adjoint et directeur de la publication sponsorisée chez MakeUseOf. Il est titulaire d'un B.S. en systèmes d'information informatique du Grove City College, où il est diplômé Cum Laude et avec distinction dans sa majeure. Il aime aider les autres et se passionne pour les jeux vidéo en tant que médium.