Publicité

Nous avons tous été tentés d'utiliser le Wi-Fi public: il est gratuit, économise votre allocation de données et est toujours utile pour accélérer les temps de chargement.

Vous aimerez peut-être le Wi-Fi public, mais les pirates aussi.

Voici quelques façons dont les cybercriminels peuvent accéder à vos données privées et potentiellement voler votre identité et ce que vous pouvez faire pour vous protéger.

1. Attaques de l'homme du milieu

Le terme technologique, homme au milieu (MITM) Qu'est-ce qu'une attaque d'homme au milieu? Explication du jargon de sécuritéSi vous avez entendu parler d'attaques de type "homme du milieu" mais n'êtes pas sûr de ce que cela signifie, cet article est pour vous. Lire la suite est une attaque par laquelle un tiers intercepte les communications entre deux participants. Au lieu que les données soient partagées directement entre le serveur et le client, ce lien est rompu par un autre élément. Le pirate de l'air non invité présente ensuite sa propre version d'un site à afficher, en ajoutant ses propres messages.

veuillez entrer un mot de passe de 8 caractères ou moins pic.twitter.com/ICtuHwR1uw

- Zach Leatherman (@zachleat) 20 septembre 2016

Toute personne utilisant le Wi-Fi public est particulièrement vulnérable à une attaque MITM. Parce que les informations transmises ne sont généralement pas cryptées, ce n'est pas seulement le hotspot qui est public - ce sont vos données aussi. Autant crier vos coordonnées. Un routeur compromis peut aspirer de nombreux éléments personnels de manière relativement simple: le simple fait d'accéder à vos e-mails, par exemple, permet aux pirates d'accéder à vos noms d'utilisateur, mots de passe et messages privés, et bien plus encore 6 façons dont votre adresse e-mail peut être exploitée par des escrocsQue se passe-t-il lorsqu'un escroc pirate votre compte de messagerie? Ils peuvent exploiter votre réputation, vos comptes financiers et bien plus encore. Lire la suite !

La chose la plus inquiétante est que vous utilisez les services bancaires en ligne ou échangez les détails de paiement par e-mail ou par messagerie instantanée.

Que pouvez-vous faire? N'entrez aucune donnée si vous voyez une notification indiquant qu'un site n'est peut-être pas authentique. Même si vous êtes désespéré. Les informations d'identification d'un site Web sont vérifiées à l'aide de certificats SSL / TSL Qu'est-ce qu'un certificat SSL et en avez-vous besoin?La navigation sur Internet peut être effrayante lorsque des informations personnelles sont impliquées. Lire la suite , prenez donc au sérieux les messages d'avertissement concernant l'authenticité.

Le Wi-Fi public n'est peut-être pas chiffré, mais les sociétés de commerce électronique comme PayPal, eBay et Amazon utilisent leurs propres techniques de chiffrement. (En fait, la plupart des principaux sites qui demandent un cryptage utilisent un mot de passe.) Vous pouvez vérifier cela en consultant l'URL. S'il s'agit d'une adresse HTTPS Qu'est-ce que HTTPS et comment activer les connexions sécurisées par défautLes problèmes de sécurité se répandent partout et ont atteint le premier plan de la plupart des gens. Des termes comme antivirus ou pare-feu ne sont plus un vocabulaire étrange et sont non seulement compris, mais également utilisés par ... Lire la suite - ce «S» supplémentaire signifiant «sécurisé» - il y a un certain niveau de cryptage. Un plugin comme HTTPS partout forcera votre navigateur à passer par défaut aux transmissions cryptées lorsqu'elles sont disponibles.

2. Fausses connexions Wi-Fi

Cette variante d'une attaque MITM est également connue sous le nom de «Evil Twin». La technique intercepte vos données en transit, mais contourne tous les systèmes de sécurité qu'un point d'accès Wi-Fi public pourrait avoir.

Il y a quelques années, Docteur Who a montré les dangers de la technologie, en particulier les problèmes causés par la connexion à un routeur malveillant. Dans ce cas, les utilisateurs ont été intégrés dans une intelligence extraterrestre - ce qui est peu probable. Mais en réalité, les victimes pourraient être en train de remettre toutes leurs informations privées, simplement parce qu'elles ont été incitées à rejoindre le mauvais réseau.

Il est assez facile de mettre en place un faux point d'accès (AP), et cela vaut bien l'effort pour les cybercriminels. Ils peuvent utiliser n'importe quel appareil avec des capacités Internet, y compris un smartphone, pour configurer un point d'accès avec le même nom qu'un véritable hotspot. Toutes les données transmises envoyées après avoir rejoint un faux réseau passent par un pirate.

Que pouvez-vous faire? Il y a quelques conseils à garder à l'esprit comment repérer le Wi-Fi public «Evil Twin». Soyez méfiant si vous voyez deux connexions réseau portant le même nom. S'ils se rendent dans un magasin ou un restaurant associé, parlez-en au personnel. De même, gérez les alertes si vous êtes au travail et repérez un faux point d'accès.

De nouvelles règles de l'UE décrètent le Wi-Fi public gratuit pour chaque ville, via @ExtremeTechpic.twitter.com/eACNfdVBLM

- F-Secure FREEDOME VPN (@FreedomeVPN) 21 septembre 2016

Nous recommandons toujours d'utiliser un réseau privé virtuel (VPN) Quelle est la définition d'un réseau privé virtuelLes réseaux privés virtuels sont plus importants que jamais. Mais savez-vous ce que c'est? Voici ce que vous devez savoir. Lire la suite . Cela établit un niveau de cryptage entre l'utilisateur final et un site Web, de sorte que les données potentiellement interceptées sont illisibles par un pirate sans la bonne clé de décryptage. Vous avez de nombreuses raisons d'utiliser un VPN 8 instances que vous n'utilisiez pas de VPN mais que vous auriez dû être: la liste de contrôle VPNSi vous n'avez pas encore envisagé de vous abonner à un VPN pour protéger votre confidentialité, c'est le moment. Lire la suite , et l'un est certainement de combattre les attaques MITM sous leurs innombrables formes.

3. Reniflage de paquets

C’est un nom amusant, mais la pratique du «reniflage de paquets» est loin d’être un sujet de rire. Cette méthode permet à un pirate d'acquérir des informations aéroportées puis de les analyser à sa propre vitesse.

C'est relativement simple, et même pas illégal dans certains cas. Sérieusement. David Maimon, professeur adjoint à l'Université du Maryland, a étudié les dangers de l'utilisation du Wi-Fi public et dit:

Lorsque nous avons commencé, nous avons dû obtenir l'approbation et l'équipe juridique du Maryland a vérifié s'il était acceptable de renifler et n'a trouvé aucune loi vous empêchant de renifler. Bannières avant de vous connecter au WiFi public, où vous acceptez les conditions d'utilisation, mentionnez parfois spécifiquement vous n'êtes pas autorisé à renifler et cela le rend illégal, mais s'il n'y a pas de bannière, ce n'est pas illégal au tout.

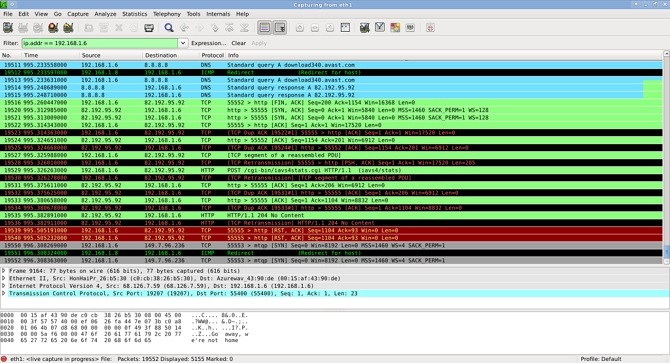

Un appareil transmet un paquet de données sur un réseau non chiffré, qui peut ensuite être lu par un logiciel libre comme Wireshark. C'est vrai: c'est gratuit. Regardez en ligne et vous verrez même des guides d'utilisation, qui vous apprendront à utiliser Wireshark. Pourquoi? Parce que c'est un outil pratique pour analyser le trafic Web, y compris, ironiquement, pour trouver les cybercriminels et les vulnérabilités qui nécessitent des correctifs.

Néanmoins, les pirates peuvent obtenir une abondance de données, puis les parcourir à leur guise pour trouver des informations importantes comme les mots de passe.

Que pouvez-vous faire? Encore une fois, vous devez vous fier à un cryptage fort, nous vous recommandons donc un VPN. Si vous n'êtes pas sûr de cela, assurez-vous que les sites nécessitant des informations privées utilisent des certificats SSL / TSL (recherchez donc HTTPS).

4. Sidejacking (détournement de session)

Le détournement repose sur l'obtention d'informations via le reniflage de paquets. Au lieu d'utiliser ces données rétroactivement, un pirate les utilise sur place. Pire encore, il contourne certains degrés de cryptage!

Avertissement sur le `` sidejacking '' wifi gratuit de BBB: certains faux réseaux utilisent des noms génériques comme coffee_shop1 pour vous tromper, voler des informations # liveonk2

- Kerry Tomlinson (@KerryTNews) 25 juin 2014

Les informations de connexion sont généralement envoyées via un réseau crypté (espérons-le) et vérifiées à l'aide des informations de compte détenues par le site Web. Celui-ci répond ensuite à l'aide de cookies envoyés à votre appareil. Mais ce dernier n'est pas toujours crypté - un pirate peut pirater votre session et accéder à tous les comptes privés auxquels vous êtes connecté.

Bien que les cybercriminels ne puissent pas lire votre mot de passe via le détournement, ils peuvent télécharger des logiciels malveillants qui pourraient obtenir de telles données, y compris Skype. De plus, ils peuvent obtenir de nombreuses informations pour voler votre identité. Une richesse de données peut être déduite de votre seule présence sur Facebook!

Les hotspots publics sont particulièrement attrayants pour ce hack car il y a généralement un pourcentage élevé d'utilisateurs avec des sessions ouvertes. L'extension Firefox, Firesheep démontré la facilité avec laquelle le détournement peut être accompli, obligeant Facebook et Twitter à exiger HTTPS lors de la connexion.

Vu que "IsThisTheKrustyKrab?" Était un nom wifi…

Mot de passe deviner "NoThisIsPatrick"

Statut actuel: pic.twitter.com/QSWxmZjdsb- Jack Peterman? (@JackPetermann) 24 septembre 2016

Que pouvez-vous faire? Encore une fois, HTTPS offre un bon niveau de cryptage, donc si vous devez vraiment aller sur des sites nécessitant des informations personnelles, faites-le via cette connexion sécurisée. De même, un VPN devrait lutter contre le détournement.

Par mesure de sécurité supplémentaire, assurez-vous de toujours vous déconnecter lorsque vous quittez un hotspot, ou risquez de laisser un pirate continuer à utiliser votre session. Avec Facebook, vous pouvez au moins vérifier les emplacements où vous êtes connecté et vous déconnecter à distance.

5. Épaule-surf

Cela peut sembler évident, mais nous oublions souvent ce type de mesures de sécurité simples.

Chaque fois que vous utilisez un guichet automatique, vous devez vérifier ceux qui vous entourent, en vous assurant personne ne jette un œil lorsque vous entrez votre code PIN Comment les escrocs peuvent utiliser des guichets automatiques pour vous nettoyerCe guichet automatique dans le mur de votre banque locale peut sembler un moyen facile d'obtenir de l'argent, mais vous devez vous assurer que les fraudeurs n'y sont pas arrivés en premier. Lire la suite .

C'est également un danger en ce qui concerne le Wi-Fi public. Si une ou plusieurs personnes planent lorsque vous visitez des sites privés, restez méfiants. Ne soumettez rien de personnel comme un mot de passe. C'est une arnaque très basique, mais qui fonctionne certainement toujours pour les escrocs et les pirates.

Un «surfeur d'épaule» n'a peut-être même pas besoin d'être derrière vous: juste regarder ce que vous tapez peut donner aux criminels quelque chose avec lequel travailler 10 des hackers les plus célèbres et les meilleurs au monde (et leurs histoires fascinantes)Les pirates à chapeau blanc contre les pirates à chapeau noir. Voici les meilleurs et les plus célèbres hackers de l'histoire et ce qu'ils font aujourd'hui. Lire la suite .

Que pouvez-vous faire? Soyez vigilant. Sachez qui vous entoure. Parfois, un peu de paranoïa peut aider. Si vous n'êtes pas sûr de ceux qui vous entourent, ne vous adonnez à rien de privé.

Ne sous-estimez pas l'importance de ce que vous remplissez ou lisez: les informations médicales peuvent être utiles aux voleurs d'identité 5 raisons pour lesquelles le vol d'identité médicale augmenteLes escrocs veulent vos informations personnelles et vos informations bancaires - mais saviez-vous que votre dossier médical les intéresse également? Découvrez ce que vous pouvez y faire. Lire la suite , par exemple. S'il s'agit d'un document ou d'une page Web que vous ne souhaitez pas que quelqu'un d'autre voie, prenez des précautions pour empêcher que cela ne se produise.

Une autre option consiste à acheter un écran de confidentialité - ce qui limite le nombre de personnes qui peuvent voir ce qui est sur votre écran - ou en faire un vous-même Gardez les yeux indiscrets avec un écran de confidentialité pour ordinateurVos collègues accordent-ils trop d'attention à votre écran? Un écran de confidentialité peut vous aider - voici vos options. Lire la suite !

Dites-m'en plus sur les VPN!

La principale préoccupation du Wi-Fi public est le manque de cryptage. Les VPN susmentionnés brouillent vos informations personnelles, donc sans la bonne clé de déchiffrement, elles ne peuvent pas être lues (dans la plupart des cas, de toute façon). Si vous utilisez régulièrement des hotspots, l'utilisation d'un VPN est essentielle.

Heureusement, vous en trouverez plusieurs VPN entièrement gratuits 8 services VPN totalement gratuits pour protéger votre vie privéeLes VPN de données illimités gratuits n'existent que s'ils sont des arnaques. Voici les meilleurs VPN réellement gratuits que vous pouvez essayer en toute sécurité. Lire la suite , aussi bien pour les ordinateurs portables que pour les appareils comme les smartphones. Opera a étendu son service VPN de Windows et Mac aux téléphones Android, par exemple, ou à vous pourrait utiliser des plug-ins sur Chrome Les 10 meilleures extensions VPN gratuites pour Google ChromeVoici les meilleures extensions VPN gratuites pour Chrome pour bloquer les trackers, contourner le blocage des régions et bien plus encore. Lire la suite . Si vous faites la plupart de vos affaires privées sur un smartphone, découvrez ces applications pour Android Les 5 meilleurs VPN pour AndroidBesoin d'un VPN pour votre appareil Android? Voici les meilleurs VPN Android et comment commencer avec eux. Lire la suite ou ces Services VPN pour votre iPhone ou iPad 2 services VPN gratuits pour une navigation sécurisée sur votre appareil iOS Lire la suite .

La grande majorité d'entre nous utilise le Wi-Fi public, mais nous devons y faire plus attention, et les VPN sont au cœur de l'arsenal des personnes soucieuses de leur sécurité. C’est aussi une bonne idée de empêcher vos appareils de se connecter automatiquement aux réseaux Wi-Fi ouverts Restez en sécurité! Comment empêcher vos appareils de se connecter automatiquement aux réseaux Wi-FiLa connexion automatique aux réseaux sans fil permet de gagner du temps, mais cela peut constituer un risque pour la sécurité. Il est temps d'arrêter la connexion automatique au Wi-Fi! Lire la suite .

Lorsqu'il ne regarde pas la télévision, ne lit pas de bandes dessinées de livres et de Marvel, écoute The Killers et est obsédé par les idées de scénario, Philip Bates fait semblant d'être un écrivain indépendant. Il aime tout collectionner.