Publicité

Pendant des décennies, la biométrie a été considérée comme futuriste et peu pratique. Ce n'est qu'au cours de la dernière décennie environ que la technologie a rattrapé le fantasme, abaissant le coût à un point où nous pouvons de façon réaliste commencer à utiliser l'identification biométrique dans la vie quotidienne L'histoire de la sécurité biométrique et comment elle est utilisée aujourd'huiLes dispositifs de sécurité biométriques étaient depuis longtemps des idéaux dans les films de science-fiction qui semblaient suffisamment plausibles pour se produire, mais un peu trop farfelus pour une application réelle. Lire la suite .

Apple a fait ses preuves en introduisant de nouvelles technologies dans le courant dominant, ce n'était donc pas une surprise lorsqu'il a introduit l'identification biométrique en 2014 sur les iPhones et a commencé la «course à la biométrie». Touch ID a facilité le déverrouillage de votre téléphone en scannant votre empreinte digitale - aucun mot de passe requis.

Mais la numérisation des empreintes digitales n'est que la pointe de l'iceberg.

Les types de base de la biométrie

Selon Dictionary.com, la biométrie est "Le processus par lequel les traits physiques et autres uniques d'une personne sont détectés et enregistrés par un appareil ou un système électronique comme moyen de confirmer son identité".

Comme chaque personne est unique, il s'ensuit que le meilleur moyen d'identifier un individu est par ses caractéristiques physiques. Bien qu'il existe de nombreux traits physiques qui pourraient être utilisés, certains des plus couramment utilisés sont la reconnaissance des empreintes digitales, la reconnaissance vocale, la reconnaissance faciale et la vérification de l'ADN.

Reconnaissance d'empreintes digitales: La forme d'identification biométrique la plus largement reconnue est la prise d'empreintes digitales. Son emploi dans l'application de la loi remonte à 1901 au Metropolitan Police Service du Royaume-Uni et son utilisation a révolutionné les enquêtes criminelles.

Reconnaissance vocale: La reconnaissance vocale est utilisée pour vérifier votre identité en fonction des caractéristiques de votre voix. Ceci est généralement confondu avec la reconnaissance vocale, qui est le acte de reconnaissance de ce qui a été dit Alexa, comment fonctionne Siri? Explication du contrôle vocalLe monde évolue vers des commandes vocales pour tout, mais comment fonctionne exactement la commande vocale? Pourquoi est-il si glitch et restreint? Voici ce que vous devez savoir en tant qu'utilisateur profane. Lire la suite plutôt que qui l'a dit.

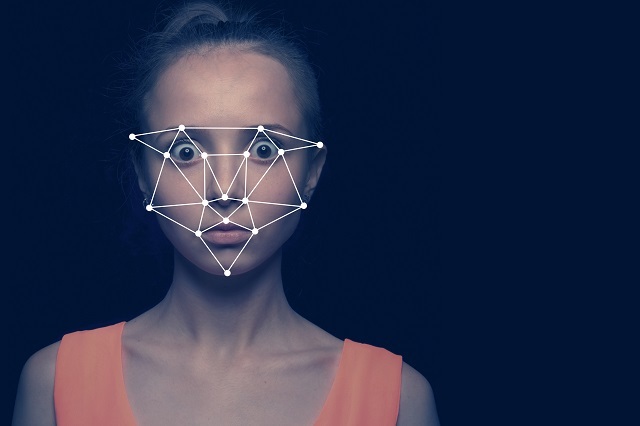

La reconnaissance faciale: Alors que la reconnaissance vocale utilise des données audio, la reconnaissance faciale utilise des informations visuelles pour vérifier votre identité. Les marqueurs visuels sur la taille et la forme de votre visage sont comparés à une image vérifiée.

Vérification de l'ADN: La vérification de l'ADN n'est pas quelque chose que vous utiliseriez probablement pour déverrouiller votre téléphone. Largement popularisée par des émissions comme CSI, la vérification de l'ADN est le plus couramment utilisée dans l'application des lois. L'ADN de chaque personne est unique, donc même un petit échantillon peut suffire pour vérifier l'identité d'un individu par rapport à un échantillon connu.

Qu'y at-il à l'horizon?

Scintigraphies de l'iris et de la rétine sont déjà utilisés dans des environnements de haute sécurité, tels que les zones sécurisées dans les bâtiments gouvernementaux ou aux contrôles frontaliers des aéroports. Cependant, à mesure que le coût de la mise en œuvre de cette technologie diminue, il est plus probable qu'elle se retrouve dans nos appareils mobiles, potentiellement ouvrir la technologie de balayage des yeux à un public beaucoup plus large. Les scanners Retina / Iris sont-ils le prochain niveau de sécurité mobile?Des rumeurs circulent selon lesquelles le Samsung Galaxy Note 4 pourrait avoir un scanner de rétine ou d'iris intégré. Cela ressemble à un film de science-fiction, mais ces types de mécanismes de verrouillage personnalisés ne sont pas toujours parfaits. Lire la suite

Tandis que vérification de la signature existe depuis un certain temps, l'équivalent numérique commence à se développer davantage car il y a plus de gens qui essaient pour cacher qui ils sont en ligne, et ils ne réalisent souvent pas qu'ils donnent leur identité par la manière unique dont ils type.

Alors, qu'est-ce qui retient la biométrie?

1. Peur de la surveillance

Actuellement, l'une des utilisations les plus importantes de l'identification biométrique est l'application des lois.

La reconnaissance faciale en particulier devient une pratique courante dans les services de police proactifs, la police en Angleterre l'utiliser lors d'un festival de musique en 2014 pour scanner le visage de chaque participant et le comparer à une base de données de les criminels.

Ce n'était certainement pas la première fois que la reconnaissance faciale était utilisée à grande échelle, mais c'était la plus envahissante car il n'y avait guère de justification donnée à l'époque pour expliquer pourquoi ce festival ciblé.

L'une des justifications les plus courantes de ce type de surveillance est la protection contre le terrorisme. Cependant, comme George Orwell l'a clairement indiqué dans son livre 1984, une surveillance totale du gouvernement peut conduire à l'oppression des citoyens d'un pays, que nous reconnaissons tous être une mauvaise chose Votre intérêt pour la confidentialité vous assurera d'être ciblé par la NSAOui c'est vrai. Si vous vous souciez de la confidentialité, vous pouvez être ajouté à une liste. Lire la suite .

La base de données Next Generation Identifier (NGI) du FBI est l’une des dernières controverses concernant l’utilisation par le gouvernement des données biométriques. Le groupe de confidentialité EFF est faire campagne pour plus de transparence sur la façon dont ces informations sont utilisées, en particulier l'aspect reconnaissance faciale.

2. Peur des atteintes à la vie privée

Bien que vous puissiez ou non être d'accord avec la surveillance gouvernementale, la plupart des gens sont toujours très mal à l'aise avec l'idée des entreprises privées suivre leur emplacement et leur comportement, principalement parce qu'il y a peu de transparence dans la façon dont ces informations sont réellement stockées et utilisé.

Le stockage sécurisé des données est devenu un point sensible ces dernières années, car la plupart des entreprises ont laissé une sécurité faible ou inexistante accorder aux pirates l'accès à des données personnelles sécurisées 3 conseils de prévention de la fraude en ligne que vous devez savoir en 2014 Lire la suite . Si nous ne pouvons pas leur faire confiance pour protéger nos informations personnelles, pourquoi leur ferions-nous confiance avec nos informations biométriques irremplaçables?

Bien que la surveillance gouvernementale suscite des inquiétudes, l'idée que des sociétés privées suivent nos moindres mouvements tend à rendre les gens encore plus nerveux. Les spécialistes de la personnalisation de la vente au détail RichRelevance ont récemment effectué des recherches sur la façon dont les clients pensaient du suivi et de la personnalisation:

Il ressort clairement de ces résultats que l'érosion de la vie privée est principalement ce que les gens trouvent «effrayant», avec la reconnaissance faciale en tête de liste. Si les clients n'aiment pas un certain type d'identification biométrique, il est peu probable que les magasins l'adoptent par crainte de perdre leur entreprise.

Il y a eu récemment une agitation en Russie autour d'un site appelé FindFace, qui utilise la reconnaissance faciale pour explorer les profils sur le réseau social russe VKontakte pour trouver la personne que vous recherchez. Ce n'est qu'un exemple parmi tant d'autres.

Bien que de nombreuses informations soient publiques, c'est la façon dont les données sont utilisées qui cause un grand malaise.

3. ID non fiable

Les scanners d'empreintes digitales sont devenus la forme de référence de l'identification biométrique traditionnelle en raison de leur fiabilité par rapport à d'autres méthodes. Par exemple, la reconnaissance faciale nécessite actuellement un bon éclairage et un bon positionnement pour donner des résultats précis.

La reconnaissance vocale, en revanche, souffre de trop de bruit audio. Cela peut bien fonctionner dans des conditions très calmes, il échoue absolument lorsque vous êtes sur une route très fréquentée ou dans une discothèque bruyante. Les résultats sont au mieux incohérents, mais surtout tout simplement faux.

Ces facteurs environnementaux limitent les cas où l'authentification peut être confirmée de manière fiable, limitant leur commodité et leur utilité. Comparez cela aux mots de passe, qui peuvent être utilisés à tout moment sur n'importe quel appareil dans toutes les conditions.

4. Vol d'identité

Le vol d'identité est l'une des choses les plus stressantes et les plus inquiétantes qui puisse se produire. Il peut être difficile de prouver que votre identité est volée, et elle est aggravée par le fait que les taux de vol d'identité augmentent dans le monde entier.

Les hacks sont un gros obstacle pour tout système de vérification d'identité, car une fois que vos informations d'identification sont exposées, n'importe qui peut utiliser ces informations pour prétendre être vous.

Mais que se passe-t-il si vos attributs physiques uniques sont volés dans un hack? Ce n'est pas comme si vous pouviez vous rendre chez votre DMV local et demander un nouveau visage ou une nouvelle empreinte digitale. Il est beaucoup plus facile de se connecter à Twitter ou à Facebook et de modifier votre mot de passe.

Un autre facteur de complication est que le changement de mot de passe sur plusieurs sites est relativement trivial, et vous pouvez augmenter votre sécurité en en utilisant des mots de passe différents sur chaque compte 8 conseils pour la sécurité en ligne utilisés par les experts en sécuritéVous voulez rester en sécurité en ligne? Oubliez ensuite tout ce que vous pensez savoir sur les mots de passe, l'antivirus et la sécurité en ligne, car il est temps de se recycler. Voici ce que font réellement les experts. Lire la suite .

Vos données biométriques, en revanche, seront les mêmes sur tous les sites - la seule façon d'empêcher les accès indésirables serait de changer complètement la méthode d'authentification.

Si un piratage à grande échelle devait arriver aux données biométriques, il serait vraiment difficile pour les gens de vérifier leur véritable identité, en particulier avec la liaison de données devient plus courante (c.-à-d. que toutes les formes d'identification, y compris les habitudes de navigation, les données biométriques, les mots de passe et les profils publicitaires, sont interconnectés).

5. Mauvaises normes

Les normes numériques sont la raison pour laquelle nous pouvons utiliser n'importe quel navigateur Web pour accéder à Internet ou n'importe quel téléphone pour passer un appel téléphonique - ils s'assurent que tout fonctionne de manière transparente.

On ne peut pas en dire autant de la biométrie. À ce jour, aucun gouvernement n'a créé de normes pour la création, l'utilisation ou le stockage d'informations biométriques. Fast Identity Online (FIDO) est en train de rédiger certaines normes, mais avec la prolifération rapide actuelle des appareils biométriques grand public, cela pourrait finir par être trop peu, trop tard.

Les normes peuvent également être utilisées pour garantir la cohérence des méthodes d'identification biométrique. Les empreintes digitales peuvent changer en fonction de la quantité d'huile dans la peau ou d'une coupure sur le doigt. Normalement, une empreinte digitale est transformée en un petit segment de données, mais elle ne permet pas de modifier son empreinte digitale.

6. La biométrie seule ne suffit pas

L'Inde est actuellement au milieu d'un projet incroyablement ambitieux de cataloguer les informations d'identification de chacun de ses 1,2 milliard de citoyens. Le système, connu sous le nom d'Aadhaar, comprend des informations biométriques ainsi que des informations textuelles telles que le nom, la date de naissance et l'adresse.

L'idée derrière le programme est de rendre l'identification des personnes pour les prestations et les services gouvernementaux beaucoup plus rapide et plus facile.

L'une des façons de résoudre les problèmes biométriques consiste à utiliser l'authentification multifacteur où un utilisateur est identifié par «qui vous êtes» (biométrie) et «ce que vous avez» (appareil mobile, ordinateur portable, etc.). En utilisant ce système, ils ont créé une authentification à deux facteurs pour les informations biométriques.

La solution souffre toujours de l'écueil d'une vérification normale en deux étapes: si un individu est spécifiquement ciblé, il peut être possible de contourner les deux authentifications.

Cependant, si un piratage devait se produire et révéler les données, ce serait certainement beaucoup plus difficile pour les criminels d'utiliser les informations pour accéder à des informations privées car elles n'ont pas la deuxième étape nécessaire pour vérification.

Trop de problèmes, droit au cœur

Bien que la biométrie ne soit pas l'alternative à long terme aux mots de passe, ils sont plus sûrs à utiliser. Plutôt que de les considérer comme des méthodes distinctes pour identifier que vous êtes qui vous dites être, elles devraient plutôt être considérées comme des méthodes complémentaires qui peuvent être utilisées ensemble pour vérifier une personne.

La biométrie est-elle la clé de voûte de l'identification personnelle? Probablement pas. Il y a tout simplement trop de problèmes fondamentaux à résoudre.

Bien que la question de la vérification de l'identité se poursuive dans un avenir prévisible, le mieux entre-temps est de nous assurer que nous protégeons de manière proactive notre sécurité mots de passe, authentification à deux facteurs Qu'est-ce que l'authentification à deux facteurs et pourquoi l'utiliser?L'authentification à deux facteurs (2FA) est une méthode de sécurité qui nécessite deux façons différentes de prouver votre identité. Il est couramment utilisé dans la vie quotidienne. Par exemple, payer avec une carte de crédit ne nécessite pas seulement la carte, ... Lire la suite et bien hygiène de sécurité Protégez-vous avec un contrôle annuel de sécurité et de confidentialitéNous sommes près de deux mois dans la nouvelle année, mais il est encore temps de prendre une résolution positive. Oubliez de boire moins de caféine - nous parlons de prendre des mesures pour protéger la sécurité et la confidentialité en ligne. Lire la suite .

Que pensez-vous de la biométrie - excitante ou sur-médiatisée? Selon vous, qu'est-ce qui remplacera les mots de passe à l'avenir? Ou pensez-vous même que les mots de passe doivent être remplacés? Discutons dans les commentaires ci-dessous.

Crédit d'image: Des milliards de photos via Shutterstock.com,pixinoo via Shutterstock.com, Anton Watman via Shutterstock.com, ra2studio via Shutterstock.com

James est le rédacteur en chef des guides d'achat et de matériel informatique de MakeUseOf et rédacteur indépendant passionné de rendre la technologie accessible et sûre pour tout le monde. Parallèlement à la technologie, elle s'intéresse également à la santé, aux voyages, à la musique et à la santé mentale. BEng en génie mécanique de l'Université de Surrey. On peut également trouver des articles sur les maladies chroniques chez PoTS Jots.