Publicité

À la suite des fuites d'Edward Snowden, la National Security Agency (NSA) se tourne vers le stockage cloud pour ses données. Pourquoi? N'est-ce pas contre-productif? Et dans quelle mesure les nuages que vous utilisez sont-ils sécurisés?

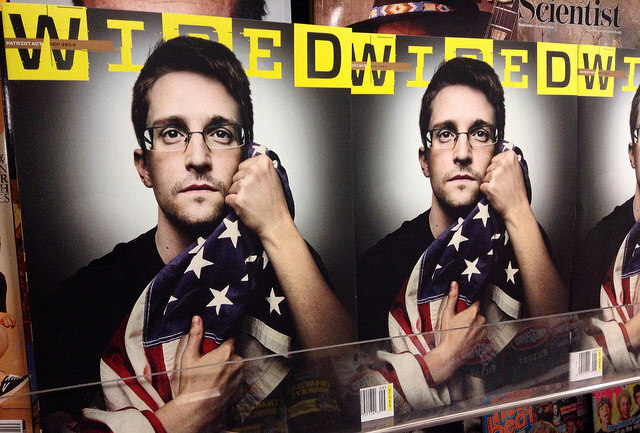

Edward Snowden, un ancien entrepreneur de la NSA, a divulgué des fichiers révélant toute l'étendue des opérations de surveillance dans le monde, forçant de nombreuses discussions sérieuses sur notre confidentialité et sécurité Éviter la surveillance Internet: le guide completLa surveillance Internet continue d'être un sujet brûlant, nous avons donc produit cette ressource complète sur les raisons pour lesquelles c'est si important, qui est derrière, si vous pouvez l'éviter complètement, et plus encore. Lire la suite .

Pour la NSA, cela a eu des impacts majeurs: non seulement les gens se demandent comment et pourquoi ils sont espionnés Qui se bat en votre nom contre la NSA et pour la confidentialité?Il existe plusieurs groupes d'activisme sur Internet qui se battent en votre nom pour la confidentialité. Ils font également de leur mieux pour éduquer les internautes. Voici quelques-uns d'entre eux qui sont incroyablement actifs. Lire la suite , mais le directeur de la NSA, Michael Rogers, admet les fuites ont considérablement entravé la collecte de renseignements.

L'agence prend des mesures inattendues pour arrêter une autre fuite: elle place toutes ses données au même endroit.

Que font-ils réellement?

Après l'expansion de leurs autorités, la quantité de données collectées par les services de renseignement a augmenté, à savoir métadonnées de smartphone Éviter la surveillance Internet: le guide completLa surveillance Internet continue d'être un sujet brûlant, nous avons donc produit cette ressource complète sur les raisons pour lesquelles c'est si important, qui est derrière, si vous pouvez l'éviter complètement, et plus encore. Lire la suite . Largement stocké sur des serveurs, en grande partie les données ont été révélées par Snowden Héros ou méchant? La NSA modère sa position sur SnowdenLe dénonciateur Edward Snowden et John DeLong de la NSA sont apparus sur le calendrier d'un symposium. Bien qu'il n'y ait pas eu de débat, il semble que la NSA ne peint plus Snowden comme un traître. Qu'est-ce qui a changé? Lire la suite en 2013 et 2014, la plupart notamment PRISM Qu'est-ce que PRISM? Tout ce que tu as besoin de savoirAux États-Unis, la National Security Agency a accès à toutes les données que vous stockez auprès de fournisseurs de services américains tels que Google Microsoft, Yahoo et Facebook. Ils surveillent également probablement la plupart du trafic qui traverse le ... Lire la suite .

Mais le lanceur d'alerte n'est pas la seule raison pour laquelle la NSA se tourne vers le cloud.

L'agence a commencé à adopter le stockage centralisé en 2010 dans le but de partager des informations à travers la communauté du renseignement des États-Unis (IC). Leur système de clouding de choix? Amazon Web Services, qui relie les 17 éléments du CI, notamment la Central Intelligence Agency (CIA), le Federal Bureau of Investigation (FBI) et l'Office of Naval Intelligence (ONI). En plus de sa capacité accrue, le service offre rapidité et rentabilité. Jon Koomey, un futuriste de l'énergie, a déclaré National Geographic:

"Lorsque vous entrez dans le cloud et remplacez des atomes par des octets, vous n’avez plus à fabriquer de puces - et cela signifie de grosses économies."

Les données sont étiquetées pour l'accessibilité et la responsabilité: elles détaillent le personnel ayant accès auxdites informations, de sorte que leurs actions sont toutes enregistrées. Ceci est associé à des règles de conformité, de sorte que seuls ceux légalement autorisés à voir du matériel peuvent le faire.

Le cloud actuel de la NSA se compose de deux systèmes: un interne utilisé par les employés de l'agence; et le GovCloud, disponible sur l'ensemble du CI via le Joint Worldwide Intelligence Communications System. Essentiellement, dans ce dernier, la NSA agit en tant que fournisseur de services pour d'autres secteurs de circuits intégrés.

Les deux nuages devraient fusionner d'ici la fin de cette année, mais la transition complète prendra des années.

Est-il sécurisé?

Une grande partie de la richesse des données est actuellement stockée et accessible via Centre de données de l'Utah, une plaque tournante de 1,5 milliard de dollars entre Great Salt Lake et Utah Lake. L'installation a été achevée le mois dernier après que des coupures de courant ont endommagé des équipements, entraînant un retard d'un an, et abrite des serveurs dans quatre halls de 25 000 pieds carrés.

La NSA admet avoir collecté des recherches sur Internet, des appels téléphoniques, des données financières et des dossiers de santé, et les analystes les labourent pour des applications opérationnelles.

Le bâtiment lui-même est fortement fortifié: de toute évidence, seul le personnel autorisé peut entrer par le centre de contrôle et des gardes de sécurité patrouillent sur le hub. Ils sont aidés par la vidéosurveillance, les détecteurs d'intrusions et une protection supplémentaire coûtant plus de 10 millions de dollars. Rory Carroll écrit:

«Une petite sortie - non indiquée sur les cartes ordinaires - vous emmène sur une route sinueuse. Un panneau jaune indique qu'il s'agit d'une propriété militaire fermée au personnel non autorisé.

Plus haut sur la colline, invisible de l'autoroute, vous rencontrez des murs en béton, un barrage de sécurité et un poste de contrôle avec des gardes, des chiens renifleurs et des caméras. Deux plaques avec des sceaux officiels annoncent la présence du bureau du directeur du renseignement national et de l'Agence de sécurité nationale. »

Le complexe peut être solide, mais dans quelle mesure le cloud est-il réellement sécurisé?

L'ancien directeur de la NSA, le général Keith Alexander, affirme que les structures juridiques strictes pour assurer la conformité protègent également les libertés civiles, de sorte que les données qui doivent être supprimées dans un délai défini informent automatiquement le personnel lorsque cette période est vers le haut.

Cette responsabilité est totale. Le contenu et le personnel sont étiquetés au niveau cellulaire, ce qui signifie des enregistrements complets de tous ceux qui ont accédé, copié, imprimé ou modifié des fichiers - ou même des mots et des noms uniques. Ceci est partiellement activé en utilisant le infrastructure à clé publique (PKI), où les données sont chiffrées et déchiffrées avec paires de clés publiques et privées Comment faire le chiffrement, le déchiffrement et la signature facilement avec Seahorse [Linux]En savoir plus sur la sécurité et le chiffrement à l'aide de Seahorse sous Linux. Lire la suite et les identités sont vérifiées par l'autorité de certification (CA). Ces enregistrements sont conservés sur une base de données de certificats, un magasin et un serveur d'archivage de clés, et protègent davantage contre la corruption pendant le transit.

Les méthodes de sécurité supplémentaires doivent naturellement être gardées secrètes, mais Alexander explique:

«[N] ous utilisons une variété de protocoles de sécurité à chaque couche de l'architecture, ainsi qu'une stratégie de cryptage robuste. Le cloud NSA rassemble plusieurs ensembles de données et protège chaque élément de données grâce à la sécurité et à l'application des autorités qui spécifier son utilisation… En plus des marquages de données, la sécurité est appliquée dans toute l'architecture à plusieurs couches pour protéger les données, les systèmes et usage."

Les nuages que vous utilisez sont-ils sûrs?

Merci iCloud ??

- Kirsten Dunst (@kirstendunst) 1 septembre 2014

Nous utilisons des systèmes de cloud computing pour le stockage et le partage (pensez DropBox, ICloud d'Apple Qu'est-ce qu'iCloud Drive et comment ça marche?Vous ne savez pas ce qui rend iCloud Drive différent des autres services cloud d'Apple? Laissez-nous vous montrer ce qu'il peut faire et comment vous pouvez en tirer le meilleur parti. Lire la suite , ou Google Drive Dans quelle mesure vos documents sont-ils sécurisés dans Google Drive? Lire la suite ), par courrier électronique et pour le commerce électronique. Mais il ne faut pas oublier que ces nuages sont différents de celui utilisé par la NSA. Ils doivent l'être. Les secrets de sécurité nationale sont généralement considérés comme plus importants pour garder le silence que une vaste gamme de selfies 5 choses à éviter en prenant des selfiesLes selfies ne doivent pas être pris à la légère, et il y a beaucoup de choses que vous devez éviter. Lire la suite téléchargé sur iCloud.

Néanmoins, vos informations ne sont pas visibles pour tous. Les principales mesures de sécurité sont: préventives (la première ligne de défense - vérification d'identité en deux étapes Qu'est-ce que l'authentification à deux facteurs et pourquoi l'utiliser?L'authentification à deux facteurs (2FA) est une méthode de sécurité qui nécessite deux façons différentes de prouver votre identité. Il est couramment utilisé dans la vie quotidienne. Par exemple, payer avec une carte de crédit ne nécessite pas seulement la carte, ... Lire la suite , par exemple); et dissuasif (accent mis sur les conséquences pour les pirates potentiels); tandis que le détective (surveillance architecturale) travaille main dans la main avec des contrôles correctifs (ou la limitation des dommages).

Vos données peuvent être stockées sur le serveur d'une autre entreprise, mais ce n'est pas une question de localisation; c'est plutôt la façon dont il est accédé. Un chiffrement solide des données est essentiel, mais loin d'être le seul moyen pour les entreprises de sécuriser vos informations. Des données de conformité, similaires à celles de la NSA mais certainement pas aussi complètes, pourraient également être utilisées afin que les détails ne soient accessibles que dans certains contextesou identifier une violation en vérifiant les applications pour une activité inhabituelle.

Bien sûr, ce n'est pas absolu. Apple a fait face à un problème potentiellement énorme l'année dernière lorsque le les comptes de plusieurs célébrités ont été piratés Apple enquête sur les nus de célébrités, YouTube présente Tip Jar, et plus encore... [Recueil de nouvelles techniques]En outre, dans l'attente du ralentissement Internet, Windows XP se rapproche de 1% de la mort, jouez gratuitement à Star Citizen, au nouveau navigateur Web Raspberry Pi et aux appareils portables que nous avons évités de justesse. Lire la suite et fuite de photos compromettantes Comment une violation de données "mineure" a fait la une des journaux et ruiné la réputation Lire la suite . Apple, cependant, ne voit pas cela comme leur faute Apple détourne le blâme dans iCloud Hack, Yelp débarrassé de toute extorsion et plus encore... [Recueil de nouvelles techniques]De plus, l'extension Xbox One entrante, Netflix Likes Facebook, BlackBerry taquine quelque chose ou autre, Destiny Planet View et le bélier qui déteste les drones. Lire la suite , mais peu importe augmenté leur sécurité Apple améliore la sécurité iCloud, Twitter tue Twitpic sur les marques, et plus encore... [Recueil de nouvelles techniques]En outre, Rdio devient freemium, contrôles de confidentialité Facebook, offre de jeux Xbox One gratuite, file d'attente iDiots pour l'iPhone 6, et pourquoi Google Glass craint. Lire la suite .

De façon intéressante, Lucas Mearian soutient que les nuages ne sont pas sécurisés - du moins pas par les fournisseurs de services et les ministères comme la NSA. Combinez cela avec l'affirmation de la NSA selon laquelle ils veulent une «porte d'entrée» pour vos données Surveillance de demain: quatre technologies que la NSA utilisera pour vous espionner - BientôtLa surveillance est toujours à la pointe de la technologie. Voici quatre technologies qui seront utilisées pour violer votre vie privée au cours des prochaines années. Lire la suite via un cryptage à clé partagée et vos données peuvent être à l'abri des pirates, mais pas des agences de renseignement.

Faites-vous confiance au cloud?

Le cloud computing n'est pas parfait, mais il a certainement ses avantages.

La NSA l'a adopté comme une mesure de réduction des coûts, bien sûr, mais la responsabilité à grande échelle est leur effort pour lutter contre une autre fuite de Snowden, agissant à titre préventif, dissuasif et de détection les contrôles.

Et si vous êtes toujours préoccupé par la sécurité des nuages que vous utilisez, vous n'êtes pas impuissant. Vous pouvez sécurisez votre compte DropBox Sécuriser Dropbox: 6 étapes à suivre pour un stockage cloud plus sûrDropbox n'est pas le service de stockage cloud le plus sécurisé du marché. Mais pour ceux d'entre vous qui souhaitent rester avec Dropbox, les conseils ici vous aideront à maximiser la sécurité de votre compte. Lire la suite , créez votre propre cloud en utilisant le Seafile open source Créez votre propre stockage cloud sécurisé avec SeafileAvec Seafile, vous pouvez exécuter votre propre serveur privé pour partager des documents avec des groupes de collègues ou d'amis. Lire la suite - ou même explorer plus de méthodes de cryptage 5 façons de crypter vos fichiers en toute sécurité dans le cloudVos fichiers peuvent être cryptés en transit et sur les serveurs du fournisseur de cloud, mais la société de stockage en cloud peut les décrypter - et toute personne ayant accès à votre compte peut consulter les fichiers. Côté client... Lire la suite .

La NSA pense que le cloud est l'avenir. Le faites vous?

Crédits image: Cloud Computing sécurisé par FutUndBeidl; Snowden sur couverture filaire par Mike Mozart; et System Lock par Yuri Samoilov.

Lorsqu'il ne regarde pas la télévision, ne lit pas de bandes dessinées de livres et de Marvel, écoute The Killers et est obsédé par les idées de scénario, Philip Bates se fait passer pour un écrivain indépendant. Il aime tout collectionner.