Publicité

Toute personne disposant d'un appareil Android doit savoir que vos informations privées ne sont pas traitées comme privées. Par exemple, l'achat d'une application peut exposer les informations de contact personnelles, y compris son nom, son adresse physique et son adresse e-mail, aux développeurs. Une autre débâcle majeure s'est produite lorsque Path Inc. commencé à lever les coordonnées depuis les téléphones de ses utilisateurs. En réponse à ces atteintes à la vie privée, certains législateurs ont annoncé des plans d’action: le procureur général de Californie, Kamala Harris, a récemment annoncé un accord avec de grandes entreprises technologiques pour améliorer les normes de confidentialité des utilisateurs, en particulier sur les combinés.

Toute personne disposant d'un appareil Android doit savoir que vos informations privées ne sont pas traitées comme privées. Par exemple, l'achat d'une application peut exposer les informations de contact personnelles, y compris son nom, son adresse physique et son adresse e-mail, aux développeurs. Une autre débâcle majeure s'est produite lorsque Path Inc. commencé à lever les coordonnées depuis les téléphones de ses utilisateurs. En réponse à ces atteintes à la vie privée, certains législateurs ont annoncé des plans d’action: le procureur général de Californie, Kamala Harris, a récemment annoncé un accord avec de grandes entreprises technologiques pour améliorer les normes de confidentialité des utilisateurs, en particulier sur les combinés.

Cependant, à l'heure actuelle, peu d'utilisateurs connaissent les problèmes potentiels de sécurité et de confidentialité. Peu connaissent même la différence entre les mesures de sécurité Android et iOS. Par exemple, la sécurité du système d'exploitation Android diffère de l'iPhone OS en un

Majeur: Apple applique des directives de contrôle qualité très strictes pour les applications, tandis qu'Android autorise une gamme plus large de logiciels. Demande d'applications Android "autorisation»Des utilisateurs pour accéder à vos données sensibles. Malheureusement, Google n'explique pas entièrement les risques de sécurité potentiels que certaines autorisations présentent aux utilisateurs. Ce que nous ne savons pas pouvez nous faire du mal, en particulier lorsque nous installons des applications des régions les plus sombres d'Internet.Cet article explique comment sept mortel les autorisations des applications peuvent vous nuire et la meilleure façon d'éviter de telles installations calamiteuses.

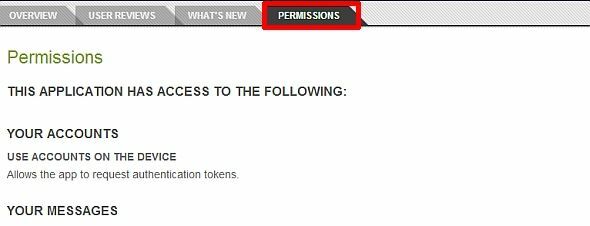

Qu'est-ce qu'une autorisation?

Chris Hoffman expliqué en détail quelles autorisations d'application Comment fonctionnent les autorisations des applications Android et pourquoi vous devriez vous en soucierAndroid oblige les applications à déclarer les autorisations dont elles ont besoin lors de leur installation. Vous pouvez protéger votre vie privée, votre sécurité et votre facture de téléphone portable en faisant attention aux autorisations lors de l'installation des applications - bien que de nombreux utilisateurs ... Lire la suite sont: les autorisations permettent aux applications d'accéder aux fonctionnalités matérielles d'un téléphone, telles que l'appareil photo, ou aux informations personnelles d'un utilisateur. La nature diversifiée de ce système permet une grande variété de logiciels étonnants. Pour que des applications comme Google Now fonctionnent correctement, elles doivent accéder à d'énormes quantités de données, ainsi qu'au GPS et aux composants de données de votre téléphone. La plupart des applications demandent ces données sans mauvaise intention. Cependant, un nombre croissant d'applications malveillantes peuvent utiliser ces autorisations de concert mortel.

Pour l'avant-dernière source sur les autorisations Android, consultez la page utilisateur d'Alostpacket de l'utilisateur AndroidForums.com guide complet. Une autre source utile est l'analyse de Matthew Pettitt des vingt meilleures applications Android et de leurs autorisations demandées. Ces deux travaux ont grandement contribué à cet article.

Les autorisations

# 1 Authentifier les comptes: Cela permet à une application «d'authentifier» des informations sensibles, telles que des mots de passe. Ce qui le rend extrêmement dangereux, c'est qu'une application malveillante avec cette capacité peut hameçonner le mot de passe d'un utilisateur par la ruse. La grande majorité de ce type d'applications provient légitimement de grands développeurs, tels que Facebook, Twitter et Google. En raison du risque de préjudice, cependant, regardez très soigneusement sur les applications auxquelles vous accordez l'autorisation.

# 2 Lire les données de journal sensibles: Cette autorisation permet à une application d'accéder aux fichiers journaux de votre combiné. Par exemple, le Scandale CarrierIQ Qu'est-ce que le Carrier IQ et comment savoir si je l'ai?Carrier IQ est entré dans nos vies il y a plusieurs semaines, avec une vidéo du chercheur en sécurité Trevor Eckhart qui a trouvé des applications cachées en cours d'exécution sur son appareil HTC. Depuis lors, les spéculations et la panique ont augmenté ... Lire la suite , une application utilisée dans la plupart des téléphones, a secrètement renvoyé les fichiers journaux de votre téléphone à son développeur. Cependant, il s'est avéré que l'application a renvoyé des journaux qui comprenaient des frappes - ce qui signifie que vos mots de passe et vos connexions étaient inclus dans ce fichier. Bien que la société CarrierIQ ait soutenu que ces journaux n'ont pas été utilisés à des fins malveillantes (quelque chose que nous devons prendre au mot), nous n'avons aucune idée de la façon dont ils stockent ces données en toute sécurité. Essentiellement, les fichiers journaux peuvent contenir des informations extrêmement sensibles.

# 3 Lire les contacts: Lire les contacts permet à une application de lire tous vos contacts. Souvent, les applications de type malware tenteront de tirer parti des utilisateurs imprudents de manière indirecte. Par exemple, après avoir accordé cette autorisation à une application malveillante, j'ai reçu un e-mail contenant les fichiers joints d'un ami avec lequel je correspond fréquemment. Les fichiers joints étaient une sorte de malware. L'e-mail a été usurpé!

# 4 Écrire des paramètres sécurisés: Permet à une application de lire et d'écrire les paramètres système. Je n'ai jamais vu une application demander cette autorisation auparavant, et je suis pratiquement sûr que Google applique une politique stricte aux applications utilisant cette fonctionnalité. Cependant, il existe certainement des logiciels malveillants avec cette capacité. Pour ceux qui ont des téléphones rootés, vous devez éviter les applications qui demandent cette autorisation comme si elles avaient une maladie infectieuse. Il est possible qu'ils aient un analogue électronique.

# 5 Traiter les appels sortants: La capacité de surveiller les détails des appels sortants, tels que les numéros de téléphone et d'autres types d'informations de contact, doit appartenir exclusivement aux applications VOIP. Programmes faisant de telles demandes, ne traitant pas explicitement avec des appels sortants ou entrants, sont «sur-autorisés».

# 6 Envoyer un SMS: Vous devez faire preuve de prudence lorsque vous autorisez des applications à envoyer des SMS ou MMS. Il existe un certain nombre d'entreprises qui peuvent régler les frais de SMS individuels - vous recevriez bien sûr la facture pour l'utilisation de ces services. Sauf si l'application nécessite spécifiquement l'accès à votre SMS, cette autorisation ne doit pas être autorisée.

# 7 Lire le flux social: Depuis le boom récent des médias sociaux et les problèmes évidents de confidentialité, Google a incorporé une autorisation qui permet aux applications de lire les informations glanées dans vos flux sociaux. Compte tenu de la grande quantité d'informations personnelles produites par le biais des réseaux sociaux, la mauvaise application pourrait en tirer parti. Par exemple, bon nombre des questions de sécurité de l'utilisateur moyen peuvent être récupérées dans son flux de médias sociaux.

Comment interagir avec les autorisations

Quelques conseils simples pour éviter les problèmes potentiels:

- Assurez-vous que vous installez des applications à partir de sources fiables. Même les applications du Play Store peuvent potentiellement posséder des propriétés de type malware. En particulier, lire les avis de l'application et consultez le développeur sur Google pour vous assurer qu'il a une bonne réputation.

- Éviter installation applications demandant des autorisations excessives. Par exemple, si un jeu qui consiste à tirer sur des murs de briques des créatures à plumes malheureuses tente d'accéder à votre liste de contacts, vous devez remettre en question leur motivation. Pour vérifier les autorisations des applications avant ils sont installés, accédez à la page Play Store de l'application. le Autorisations l'onglet est visible juste en dessous de la bannière de l'application. Garde en tête que Les détecteurs de mouvement de votre téléphone peuvent constituer un risque pour la sécurité, aussi. C’est pourquoi il est également important de surveiller étroitement les autorisations matérielles.

- Supprimez les applications qui n'ont aucune excuse raisonnable pour demander certaines autorisations, également appelées trop privilégié applications. Vous pouvez identifier les applications errantes à l'aide d'un logiciel comme Permissions Explorer, qui peut regarder les applications sur votre appareil, filtrées par autorisation. Une alternative consiste à téléchargez vos applications sur Stowaway, qui analyse si l'application demande ou non trop de libertés avec vos données. Cependant, Stowaway peut présenter un problème aux utilisateurs qui ne sont pas familiers avec la gestion des fichiers APK, le fichier exécutable Android. Matt Smith a fait un excellent article sur un logiciel alternatif, connu sous le nom de No Permissions, qui illustre à quoi ressemble une application sur-privilégiée. Une autre option est aSpotCat. Si vous disposez d'un accès root, il existe l'application Autorisations refusées.

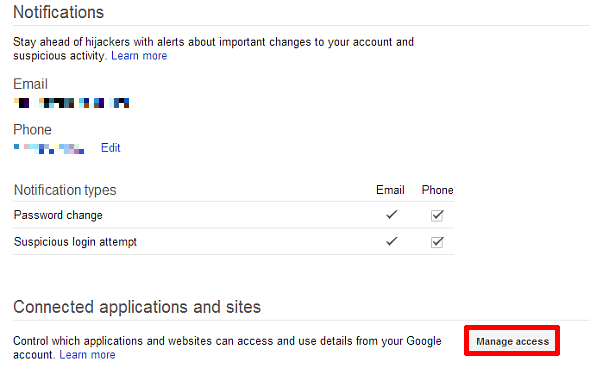

- Visite Page de compte de Google pour voir à quelles applications vous avez donné accès à votre compte. Supprimez celles que vous ne reconnaissez pas. Cependant, vous devez faire preuve de discrétion dans ce domaine car cela peut entraîner le blocage de certaines applications. Pour y accéder, faites simplement défiler vers le bas de la page des comptes et cliquez sur Gérer l'accès. Après cela, vous pouvez révoquer l'accès à n'importe quelle application, depuis n'importe quelle plateforme.

Conclusion

Lorsque j'ai été ciblé par des logiciels malveillants, les pirates connaissaient mon adresse e-mail, les adresses e-mail de mes amis et la fréquence à laquelle je les ai contactés. Cela a considérablement augmenté leurs chances de hameçonner avec succès le mot de passe de mon compte ou d'installer un virus terrible sur mon combiné. Mon ignorance aurait pu causer beaucoup de tort.

Dans le sillage de la confidentialité et de la sécurité de plusieurs utilisateurs catastrophes nous devrions tout se concentrer sur exactement quels termes et conditions nous acceptons et ce que nos téléphones pourraient faire avec nos informations privées Qu'est-ce que Stalkerware et comment affecte-t-il les téléphones Android?Les logiciels malveillants de suivi appelés stalkerware peuvent être installés en secret sur votre téléphone. Voici ce que vous devez rechercher et éviter. Lire la suite . Étant donné le potentiel d'attaques coordonnées de pirates utilisant des informations glanées à partir d'applications sur-privilégiées, le besoin d'une vigilance accrue des utilisateurs n'a jamais été aussi grand. Et comme elle l'a toujours été au fil du temps, la connaissance est votre meilleure protection contre l'exploitation.

Crédits image: Parchemin via MorgueFile.com; Robot via MorgueFile.com; Arrêtez via MorgueFile.com

Kannon est un journaliste technologique (BA) avec une formation en affaires internationales (MA) avec un accent sur le développement économique et le commerce international. Ses passions sont dans les gadgets d'origine chinoise, les technologies de l'information (comme RSS) et les trucs et astuces de productivité.