Publicité

Depuis le Système de fichiers NTFS De FAT à NTFS à ZFS: les systèmes de fichiers démystifiésDifférents disques durs et systèmes d'exploitation peuvent utiliser des systèmes de fichiers différents. Voici ce que cela signifie et ce que vous devez savoir. Lire la suite a été introduit comme format par défaut dans les éditions grand public de Windows (à partir de Windows XP), les utilisateurs ont eu des problèmes pour accéder à leurs données à la fois internes et disques externes. Les attributs de fichier simples ne sont plus la seule cause de problèmes lors de la recherche et de l'utilisation de leurs fichiers. Maintenant, nous devons faire face aux autorisations de fichiers et de dossiers, comme l'a découvert l'un de nos lecteurs.

Question de notre lecteur:

Je ne parviens pas à voir les dossiers sur mon disque dur interne. J'ai exécuté la commande "Attrib -h -r -s / s / d" et il montre l'accès refusé sur chaque dossier. Je peux accéder aux dossiers à l'aide de la commande Exécuter, mais je ne vois pas les dossiers sur mon disque dur. Comment puis-je réparer ça?

Réponse de Bruce:

Voici quelques hypothèses sûres basées sur les informations qui nous ont été fournies: le système d'exploitation est Windows XP ou version ultérieure; le système de fichiers utilisé est NTFS; l'utilisateur ne dispose pas des autorisations de contrôle total sur la partie du système de fichiers qu'il essaie de manipuler; ils ne sont pas dans le contexte Administrateur; et les autorisations par défaut sur le système de fichiers peuvent avoir été modifiées.

Tout sous Windows est un objet, qu'il s'agisse d'une clé de registre, d'une imprimante ou d'un fichier. Même s'ils utilisent les mêmes mécanismes pour définir l'accès des utilisateurs, nous limiterons notre discussion aux objets du système de fichiers pour le garder aussi simple que possible.

Contrôle d'accès

Sécurité Alerte rouge: 10 blogs sur la sécurité informatique à suivre aujourd'huiLa sécurité est un élément crucial de l'informatique et vous devez vous efforcer de vous informer et de rester à jour. Vous aurez envie de consulter ces dix blogs de sécurité et les experts en sécurité qui les écrivent. Lire la suite de toute sorte consiste à contrôler qui peut faire quelque chose sur l'objet sécurisé. Qui a la carte-clé pour déverrouiller la porte pour entrer dans l'enceinte? Qui a les clés pour ouvrir le bureau du PDG? Qui a la combinaison pour ouvrir le coffre-fort dans leur bureau?

Le même type de réflexion s'applique à la sécurité des fichiers et des dossiers sur les systèmes de fichiers NTFS. Chaque utilisateur du système n'a pas un besoin justifié d'accéder à tous les fichiers du système, pas plus qu'ils n'ont tous besoin d'avoir le même type d'accès à ces fichiers. Tout comme chaque employé d’une entreprise n’a pas besoin d’avoir accès au coffre-fort du bureau du PDG, ni de pouvoir modifier les rapports d’entreprise, bien qu’il puisse être autorisé à les lire.

Autorisations

Windows contrôle l'accès aux objets du système de fichiers (fichiers et dossiers) en définissant des autorisations pour les utilisateurs ou les groupes. Ceux-ci spécifient le type d'accès de l'utilisateur ou du groupe à l'objet. Ces autorisations peuvent être définies sur Autoriser ou Nier un type d'accès spécifique, et peut être défini explicitement sur l'objet ou implicitement par héritage de son dossier parent.

Les autorisations standard pour les fichiers sont: Contrôle total, Modifier, Lire et exécuter, Lire, Écrire et Spécial. Les dossiers ont une autre autorisation spéciale, appelée Liste du contenu des dossiers. Ces autorisations standard sont des ensembles prédéfinis de autorisations avancées qui permettent un contrôle plus granulaire, mais ne sont normalement pas nécessaires en dehors des autorisations standard.

Par exemple, le Lire et exécuter l'autorisation standard inclut les autorisations avancées suivantes:

- Dossier transversal / fichier d'exécution

- Liste des dossiers / lecture des données

- Lire les attributs

- Lire les attributs étendus

- Lire les autorisations

Listes de contrôle d'accès

Chaque objet du système de fichiers a une liste de contrôle d'accès (ACL) associée. L'ACL est une liste d'identificateurs de sécurité (SID) qui ont des autorisations sur l'objet. Le sous-système de l'autorité de sécurité locale (LSASS) comparera le SID attaché au jeton d'accès donné à l'utilisateur lors de la connexion aux SID dans l'ACL pour l'objet auquel l'utilisateur tente d'accéder. Si le SID de l'utilisateur ne correspond à aucun des SID de l'ACL, l'accès sera refusé. S'il correspond, l'accès demandé sera accordé ou refusé en fonction des autorisations pour ce SID.

Il existe également un ordre d'évaluation des autorisations qui doit être pris en compte. Les autorisations explicites ont priorité sur les autorisations implicites et les autorisations de refus ont priorité sur les autorisations d'autorisation. Dans l'ordre, cela ressemble à ceci:

- Refus explicite

- Autoriser explicitement

- Refus implicite

- Autoriser implicitement

Autorisations du répertoire racine par défaut

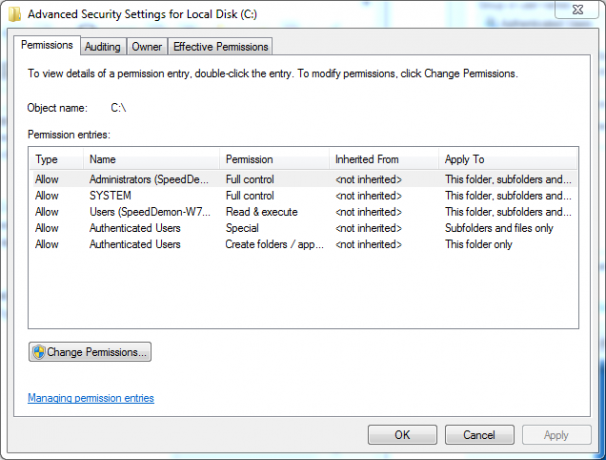

Les autorisations accordées dans le répertoire racine d'un lecteur varient légèrement, selon qu'il s'agit ou non du lecteur système. Comme le montre l'image ci-dessous, un lecteur système dispose de deux Autoriser entrées pour les utilisateurs authentifiés. Il y en a un qui permet aux utilisateurs authentifiés de créer des dossiers et d'ajouter des données aux fichiers existants, mais de ne modifier aucune donnée existante dans le fichier qui s'applique uniquement au répertoire racine. L'autre permet aux utilisateurs authentifiés de modifier les fichiers et dossiers contenus dans les sous-dossiers, si ce sous-dossier hérite des autorisations de la racine.

Les répertoires système (Windows, Program Data, Program Files, Program Files (x86), Users ou Documents & Settings, et éventuellement d'autres) n'héritent pas de leurs autorisations du répertoire racine. Puisqu'il s'agit de répertoires système, leurs autorisations sont explicitement définies pour empêcher altération accidentelle ou malveillante du système d'exploitation, du programme et des fichiers de configuration par un logiciel malveillant ou un pirate.

S'il ne s'agit pas d'un lecteur système, la seule différence est que le groupe Utilisateurs authentifiés possède une seule entrée d'autorisation qui autorise les autorisations de modification pour le dossier racine, les sous-dossiers et les fichiers. Toutes les autorisations attribuées aux 3 groupes et au compte SYSTEM sont héritées sur tout le lecteur.

Analyse du problème

Lorsque notre affiche a diffusé le attrib commande tentant de supprimer tous les attributs système, masqués et en lecture seule de tous les fichiers et dossiers à partir de la (non spécifié) dans lequel ils se trouvaient, ils ont reçu des messages indiquant que l'action qu'ils voulaient effectuer (Écrire des attributs) était être refusé. Selon le répertoire dans lequel ils se trouvaient lors de l'exécution de la commande, c'est probablement une très bonne chose, surtout s'ils se trouvaient dans C: \.

Au lieu d'essayer d'exécuter cette commande, il aurait été préférable de simplement modifier les paramètres dans l'Explorateur Windows / Explorateur de fichiers pour afficher les fichiers et répertoires cachés. Cela peut être facilement accompli en allant à Organiser> Options de dossier et de recherche dans l'Explorateur Windows ou Fichier> Modifier le dossier et les options de recherche dans l'Explorateur de fichiers. Dans la boîte de dialogue résultante, sélectionnez le Onglet Affichage> Afficher les fichiers, dossiers et lecteurs cachés. Lorsque cette option est activée, les répertoires et fichiers masqués s'affichent comme des éléments grisés dans la liste.

À ce stade, si les fichiers et les dossiers ne s'affichent toujours pas, il y a un problème avec l'autorisation avancée List Folder / Read Data. L'utilisateur ou un groupe auquel appartient l'utilisateur est explicitement ou implicitement a refusé cette autorisation sur les dossiers en question, ou l'utilisateur n'appartient à aucun des groupes qui ont accès à ces dossiers.

Vous pouvez demander comment le lecteur peut accéder directement à l'un de ces dossiers si l'utilisateur ne dispose pas des autorisations Liste des dossiers / Lecture des données. Tant que vous connaissez le chemin d'accès au dossier, vous pouvez y accéder à condition que vous disposiez des autorisations avancées Dossier transversal / Exécuter le fichier. C'est également la raison pour laquelle il est peu probable qu'il y ait un problème avec l'autorisation standard List Folder Contents. Il a tous les deux de ces autorisations avancées.

La résolution

À l'exception des répertoires système, la plupart des autorisations sont héritées le long de la chaîne. Ainsi, la première étape consiste à identifier le répertoire le plus proche de la racine du lecteur, où les symptômes apparaissent. Une fois ce répertoire localisé, faites un clic droit dessus et sélectionnez Propriétés> onglet Sécurité. Vérifiez les autorisations pour chacun des groupes / utilisateurs répertoriés, afin de vérifier qu'ils ont une vérification dans la colonne Autoriser pour l'autorisation de contenu du dossier Liste et non dans la colonne Refuser.

Si aucune colonne n'est cochée, consultez également l'entrée Autorisations spéciales. Si cette case est cochée (autoriser ou refuser), cliquez sur le Avancée bouton, puis Modifier les autorisations dans la boîte de dialogue résultante si vous exécutez Vista ou une version ultérieure. Cela fera apparaître une boîte de dialogue presque identique avec quelques boutons supplémentaires. Sélectionnez le groupe approprié, cliquez sur Éditer et assurez-vous que l'autorisation Liste des dossiers / lecture des données est autorisée.

Si les chèques sont grisés, cela signifie que autorisation héritée, et la modification doit être effectuée dans le dossier parent, sauf s'il existe une raison impérieuse de ne pas le faire, comme c'est le répertoire de profil d'un utilisateur et le parent serait les utilisateurs ou les documents et paramètres dossier. Il est également déconseillé d'ajouter des autorisations pour qu'un deuxième utilisateur puisse accéder au répertoire de profil d'un autre utilisateur. Au lieu de cela, connectez-vous en tant qu'utilisateur pour accéder à ces fichiers et dossiers. S'il s'agit d'un élément à partager, déplacez-le vers le répertoire du profil public ou utilisez l'onglet Partage pour permettre à d'autres utilisateurs d'accéder aux ressources.

Il est également possible que l'utilisateur ne soit pas autorisé à modifier les autorisations des fichiers ou répertoires en question. Dans ce cas, Windows Vista ou version ultérieure doit présenter un Contrôle de compte d'utilisateur (UAC) Arrêter les invites UAC ennuyeuses - Comment créer une liste blanche de contrôle de compte d'utilisateur [Windows]Depuis Vista, nous, les utilisateurs de Windows, avons été harcelés, buggés, ennuyés et fatigués de l'invite UAC (User Account Control) nous disant qu'un programme est en train de démarrer que nous avons intentionnellement lancé. Bien sûr, il s'est amélioré, ... Lire la suite demander le mot de passe administrateur ou l'autorisation d'élever les privilèges de l'utilisateur pour autoriser cet accès. Sous Windows XP, l'utilisateur doit ouvrir l'Explorateur Windows avec l'option Exécuter en tant que… et utiliser le Compte administrateur Compte administrateur Windows: tout ce que vous devez savoirÀ partir de Windows Vista, le compte administrateur Windows intégré est désactivé par défaut. Vous pouvez l'activer, mais faites-le à vos risques et périls! Nous vous montrons comment. Lire la suite pour vous assurer que les modifications peuvent être apportées, si elles ne sont pas déjà exécutées avec un compte administratif.

Je sais que beaucoup de gens vous diraient simplement de vous approprier les répertoires et fichiers en question, mais il y en a un énorme mise en garde à cette solution. Si cela affectait les fichiers et / ou répertoires du système, vous affaibliriez gravement la sécurité globale de votre système. Cela devrait jamais être effectué sur les répertoires racine, Windows, Utilisateurs, Documents et paramètres, Fichiers programme, Fichiers programme (x86), Données programme, ou inetpub ou l'un de leurs sous-dossiers.

Conclusion

Comme vous pouvez le voir, les autorisations sur les lecteurs NTFS ne sont pas trop difficiles, mais localiser la source des problèmes d'accès peut être fastidieux sur les systèmes comportant de nombreux répertoires. Armé d'une compréhension de base du fonctionnement des autorisations avec les listes de contrôle d'accès et d'un peu de ténacité, la localisation et la résolution de ces problèmes deviendront bientôt un jeu d'enfant.

Bruce joue avec l'électronique depuis les années 70, les ordinateurs depuis le début des années 80 et répond avec précision aux questions sur la technologie qu'il n'a pas utilisée ni vue tout le temps. Il s'énerve également en tentant de jouer de la guitare.