Publicité

La puissance des réseaux de zombies augmente. Un botnet suffisamment organisé et mondialisé supprimera des parties d'Internet, pas seulement des sites uniques, telle est la puissance qu'ils exercent. Malgré leur énorme puissance, la plus grande attaque DDoS n'a pas utilisé de structure de botnet traditionnelle.

Voyons comment la puissance d'un botnet augmente Qu'est-ce qu'un botnet et votre ordinateur en fait-il partie?Les botnets sont une source majeure de malwares, ransomwares, spams, etc. Mais qu'est-ce qu'un botnet? Comment naissent-ils? Qui les contrôle? Et comment pouvons-nous les arrêter? Lire la suite et comment le prochain énorme DDoS dont vous entendez parler Qu'est-ce qu'une attaque DDoS et comment se déroule-t-elle exactement?Savez-vous ce que fait une attaque DDoS? Personnellement, je n'avais aucune idée avant d'avoir lu cette infographie. Lire la suite sera le plus gros que le dernier.

Comment les botnets poussent-ils?

La définition du botnet SearchSecurity États que "un botnet est une collection d'appareils connectés à Internet, qui peuvent inclure des PC, des serveurs, les appareils mobiles et les appareils Internet des objets qui sont infectés et contrôlés par un type commun de malware. Les utilisateurs ignorent souvent qu'un botnet infecte leur système. »

Les botnets sont différents des autres types de logiciels malveillants en ce qu'il s'agit d'une collection de machines infectées coordonnées. Les botnets utilisent des logiciels malveillants pour étendre le réseau à d'autres systèmes, en utilisant principalement des spams avec une pièce jointe infectée. Ils ont également quelques fonctions principales, telles que l'envoi de spam, la collecte de données, la fraude aux clics et les attaques DDoS.

La puissance d'attaque en expansion rapide des botnets

Jusqu'à récemment, les réseaux de zombies avaient quelques structures communes familières aux chercheurs en sécurité. Mais fin 2016, les choses ont changé. UNE série d'énormes attaques DDoS Les principaux événements de cybersécurité de 2017 et ce qu'ils vous ont faitAvez-vous été victime d'un hack en 2017? Des milliards ont été, dans ce qui était clairement la pire année de cybersécurité à ce jour. Avec tant de choses qui se passent, vous avez peut-être raté certaines des violations: récapitulons. Lire la suite a incité les chercheurs à s'asseoir et à en prendre note.

- Septembre 2016. Le botnet Mirai récemment découvert attaque le site Web du journaliste de sécurité Brian Krebs avec 620 Gbps, perturbant massivement son site Web mais échouant finalement en raison de la protection DDoS d'Akamai.

- Septembre 2016. Le botnet Mirai attaque l'hébergeur français OVH, se renforçant à environ 1Tbps.

- Octobre 2016. Une énorme attaque a détruit la plupart des services Internet sur la côte est des États-Unis. L'attaque visait le fournisseur DNS, Dyn, les services de la société recevant un trafic estimé à 1,2 Tbit / s, fermeture temporaire de sites Web, notamment Airbnb, Amazon, Fox News, GitHub, Netflix, PayPal, Twitter, Visa et Xbox Vivre.

- Novembre 2016. Mirai frappe des FAI et des fournisseurs de services mobiles au Libéria, supprimant la plupart des canaux de communication à travers le pays.

- Mars 2018. GitHub est frappé avec le plus grand DDoS enregistré, enregistrant environ 1,35 Tbps en trafic soutenu.

- Mars 2018. La société de sécurité réseau Arbor Networks affirme que son système de surveillance du trafic mondial ATLAS et DDoS enregistre 1,7 Tbit / s.

Ces attaques s'intensifient au fil du temps. Mais avant cela, le plus grand DDoS de tous les temps était l'attaque de 500 Gbit / s contre des sites pro-démocratie lors des manifestations de Hong Kong Occupy Central.

Une partie de la raison de cette montée en puissance continue est une technique DDoS totalement différente qui ne nécessite pas des centaines de milliers d'appareils infectés par des logiciels malveillants.

DDoS Memcached

La nouvelle technique DDoS exploite le memcached un service. Sur ces six attaques, les attaques GitHub et ATLAS utilisent memcached pour amplifier le trafic réseau vers de nouveaux sommets. Mais qu'est-ce que memcached?

Eh bien, memcached est un service légitime fonctionnant sur de nombreux systèmes Linux. Il met en cache les données et réduit la pression sur le stockage de données, comme les disques et les bases de données, réduisant le nombre de fois qu'une source de données doit être lue. Il se trouve généralement dans les environnements de serveur, plutôt que votre bureau Linux 5 grands environnements de bureau Linux dont vous n'avez jamais entendu parlerIl existe de nombreux environnements de bureau Linux, y compris certains excellents dont vous n'avez probablement pas entendu parler. Voici cinq de nos favoris. Lire la suite . De plus, les systèmes exécutant memcached ne devraient pas avoir de connexion Internet directe (vous comprendrez pourquoi).

Memcached communique en utilisant le protocole UDP (User Data Protocol), permettant la communication sans authentification. À son tour, cela signifie essentiellement quiconque peut accéder à une machine connectée à Internet en utilisant le service memcached peut communiquer directement avec lui, ainsi que lui demander des données (c'est pourquoi il ne doit pas se connecter au l'Internet!).

L'inconvénient malheureux de cette fonctionnalité est qu'un attaquant peut usurper l'adresse Internet d'une machine faisant une demande. Ainsi, l'attaquant usurpe l'adresse du site ou du service vers DDoS et envoie une demande à autant de serveurs memcached que possible. La réponse combinée des serveurs memcached devient le DDoS et submerge le site.

Cette fonctionnalité involontaire est déjà assez mauvaise en soi. Mais memcached a une autre «capacité» unique. Memcached peut amplifier massivement une petite quantité de trafic réseau en quelque chose de très grand. Certaines commandes du protocole UDP entraînent des réponses beaucoup plus importantes que la demande d'origine.

L'amplification résultante est connue sous le nom de facteur d'amplification de la bande passante, avec une amplification d'attaque comprise entre 10 000 et 52 000 fois la demande d'origine. (Akami croit les attaques memcached peuvent «avoir un facteur d'amplification supérieur à 500 000!)

Quelle est la différence?

Vous voyez, alors, que la principale différence entre un DDoS de botnet classique et un DDoS memcached réside dans leur infrastructure. Les attaques DDoS Memcached n'ont pas besoin d'un énorme réseau de systèmes compromis, reposant plutôt sur des systèmes Linux non sécurisés.

Cibles de grande valeur

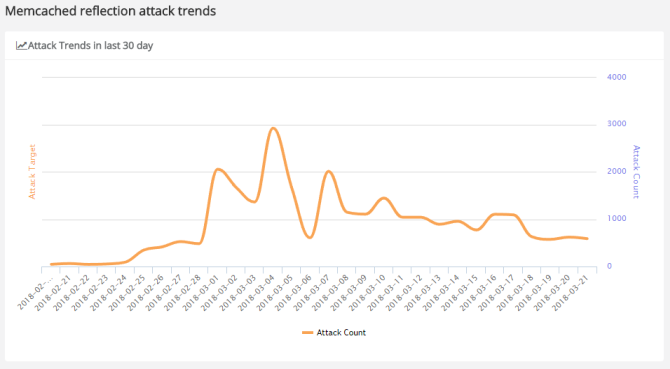

Maintenant que le potentiel des attaques DDoS memcached extrêmement puissantes est dans la nature, attendez-vous à voir plus d'attaques de cette nature. Mais les attaques memcached qui ont déjà eu lieu - pas à la même échelle que l'attaque GitHub - ont provoqué quelque chose de différent de la norme.

La société de sécurité Cybereason suit de près l'évolution des attaques memcached. Au cours de leur analyse, ils ont repéré l'attaque memcached utilisée comme outil de distribution de rançon. Les attaquants intègrent un petite note de rançon demandant un paiement à Monero 5 raisons pour lesquelles vous ne devriez pas payer les escrocs RansomwareLes ransomwares sont effrayants et vous ne voulez pas vous faire frapper - mais même si vous le faites, il y a des raisons impérieuses pour lesquelles vous ne devriez PAS payer cette rançon! Lire la suite (une crypto-monnaie), puis placez ce fichier sur un serveur memcached. Lorsque le DDoS démarre, l'attaquant demande le fichier de note de rançon, ce qui oblige la cible à recevoir la note encore et encore.

Rester en sécurité?

En fait, vous ne pouvez rien faire pour arrêter une attaque memcached. En fait, vous ne le saurez pas avant la fin. Ou, au moins jusqu'à ce que vos services et sites Web préférés ne soient pas disponibles. C'est à moins que vous n'ayez accès à un système Linux ou à une base de données exécutant memcached. Ensuite, vous devriez vraiment aller vérifier la sécurité de votre réseau.

Pour les utilisateurs réguliers, l'accent reste vraiment mis sur les réseaux de zombies réguliers diffusés via des logiciels malveillants. Cela signifie

- Mettez à jour votre système et continuez comme ça

- Mettez à jour votre antivirus

- Envisagez un outil antimalware tel que Malwarebytes Premium Les meilleurs outils de sécurité informatique et antivirusPréoccupé par les logiciels malveillants, les ransomwares et les virus? Voici les meilleures applications de sécurité et antivirus dont vous avez besoin pour rester protégé. Lire la suite (la version premium offre une protection en temps réel)

- Activez le filtre anti-spam dans votre client de messagerie Comment arrêter les courriers électroniques indésirables dans GmailVous recevez trop de spams? Ces astuces Gmail intelligentes vous aideront à empêcher les spams indésirables de boucher votre boîte de réception Gmail. Lire la suite ; montez-le pour attraper la grande majorité des spams

- Ne cliquez pas sur quelque chose dont vous n'êtes pas sûr; cela va doubler pour les e-mails non sollicités avec des liens inconnus

Rester en sécurité n'est pas une corvée -ça demande juste un peu de vigilance 6 cours gratuits de cybersécurité qui vous garderont en sécurité en ligneVous vous interrogez sur la sécurité en ligne? Vous êtes confus au sujet du vol d'identité, du cryptage et de la sécurité des achats en ligne? Nous avons compilé une liste de 6 cours gratuits sur la cybersécurité qui expliqueront tout, prêts à suivre aujourd'hui! Lire la suite .

Crédit d'image: BeeBright /Depositphotos

Gavin est rédacteur principal pour MUO. Il est également l'éditeur et le gestionnaire SEO du site frère de MakeUseOf, Blocks Decoded. Il a un BA (Hons) écriture contemporaine avec des pratiques d'art numérique pillé des collines du Devon, ainsi que plus d'une décennie d'expérience professionnelle en écriture. Il aime beaucoup de thé.